查看并处理基线检查结果

操作场景

当基线检查功能检测到并提示您服务器上存在的基线配置风险、弱口令以及口令复杂度策略风险时,请及时查看并处理基线配置风险为您的服务器进行安全加固。

当服务器配置了多条基线检查策略时,系统将仅展示最近一次执行的基线检查结果。

约束限制

仅企业主机安全企业版、旗舰版、网页防篡改版和容器版支持基线配置检查。

检测说明

Linux系统的MySQL基线检测基于MySQL5安全配置规范指导,如果您主机上装有版本号为8的MySQL软件,以下检查项因已废弃不会出现在检测结果中,只在MySQL版本为5的服务器中呈现检测结果。

- 规则:old_passwords不能设置为 1

- 规则:secure_auth设置为1或ON

- 规则:禁止设置skip_secure_auth

- 规则:设置log_warnings为2

- 规则:配置MySQL binlog日志清理策略

- 规则:sql_mode参数包含NO_AUTO_CREATE_USER

- 规则:使用MySQL审计插件

查看基线检查概览信息

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - 在左侧导航树中,选择,进入基线检查页面。

- (可选)如果您已开通企业项目,可在页面上方“企业项目”下拉框中选择企业项目,查看目标企业项目下的相关信息和数据。

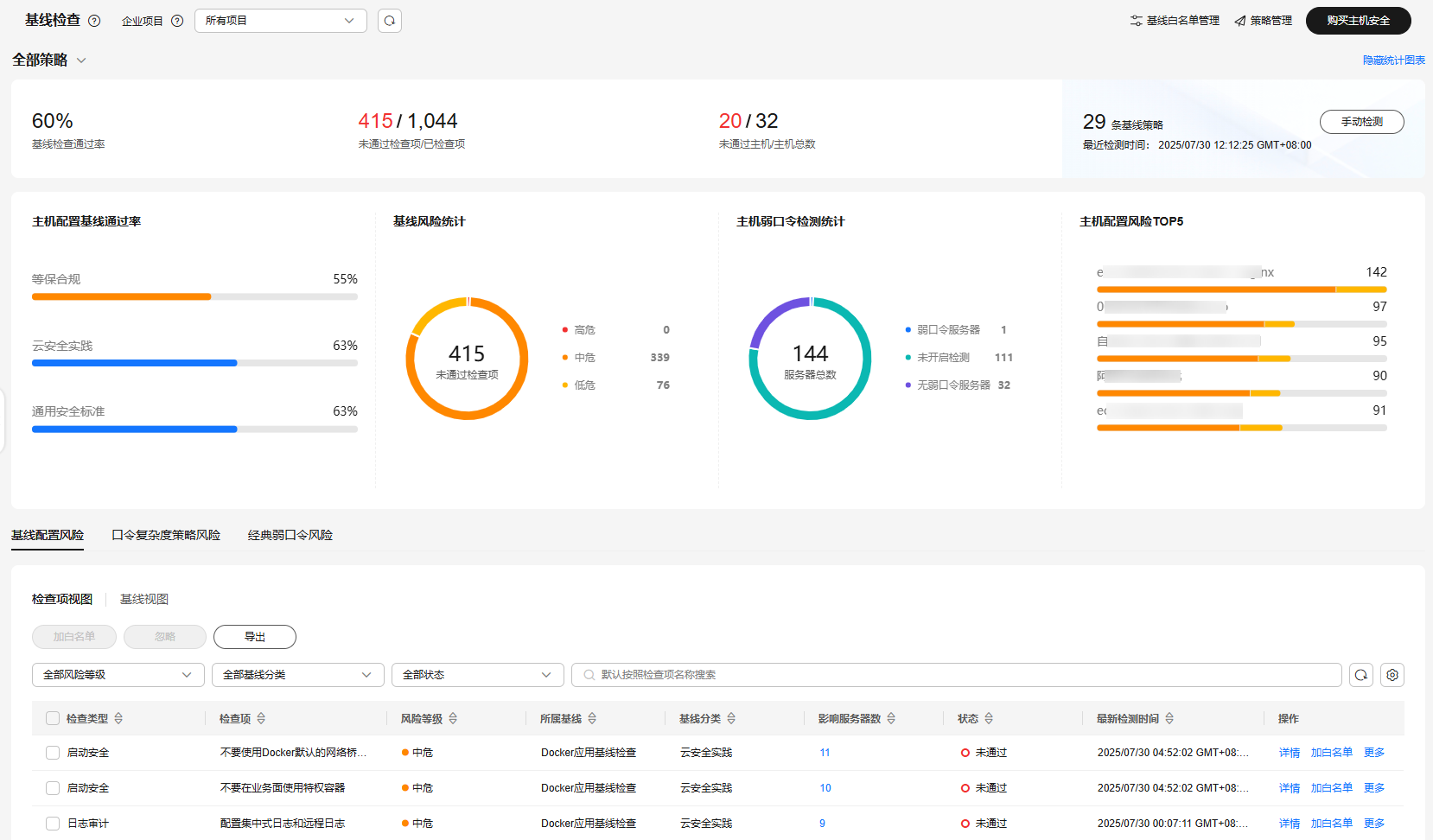

- 在“基线检查”页面,查看检测数据统计,相关参数说明请参见表。

如果您想查看不同的基线检查策略下服务器的检查数据统计,您可以通过切换“基线检查策略”进行查看。

图1 基线检查

表1 基线检查概览 参数名称

参数说明

基线检查策略

单击页面左上角

,可以选择要查看的基线策略检测结果。

,可以选择要查看的基线策略检测结果。检测主机数

已检测的主机总数。

基线检查通过率

未通过检查项数量占已检查项的比例。

未通过检查项/已检查项

未通过检查项数量和已检查项总数。

未通过主机/主机总数

未通过主机数量和主机总数量。

xx条策略

表示当前已创建的基线检查策略数量。

主机配置基线通过率

按基线类型分别统计已通过的配置检查项占总检查项的比例。

基线风险统计

统计未通过的检查项总数以及对应高、中、低危分布。

主机弱口令检测统计

统计所有主机的弱口令检测情况,包括有弱口令、未开启检测、无弱口令的主机数。

主机配置风险TOP5

展示高危且风险总数最多的前5台主机,如果不存在高危,则依次为中危、低危。

基线配置风险

以“检查项”和“基线”两种维度统计资产存在的配置风险,并提供修改建议。

口令复杂度策略风险

统计口令复杂度策略不满足基线标准的资产,并提供修改建议。

经典弱口令风险

统计资产存在的弱口令账号信息,并提供修改建议

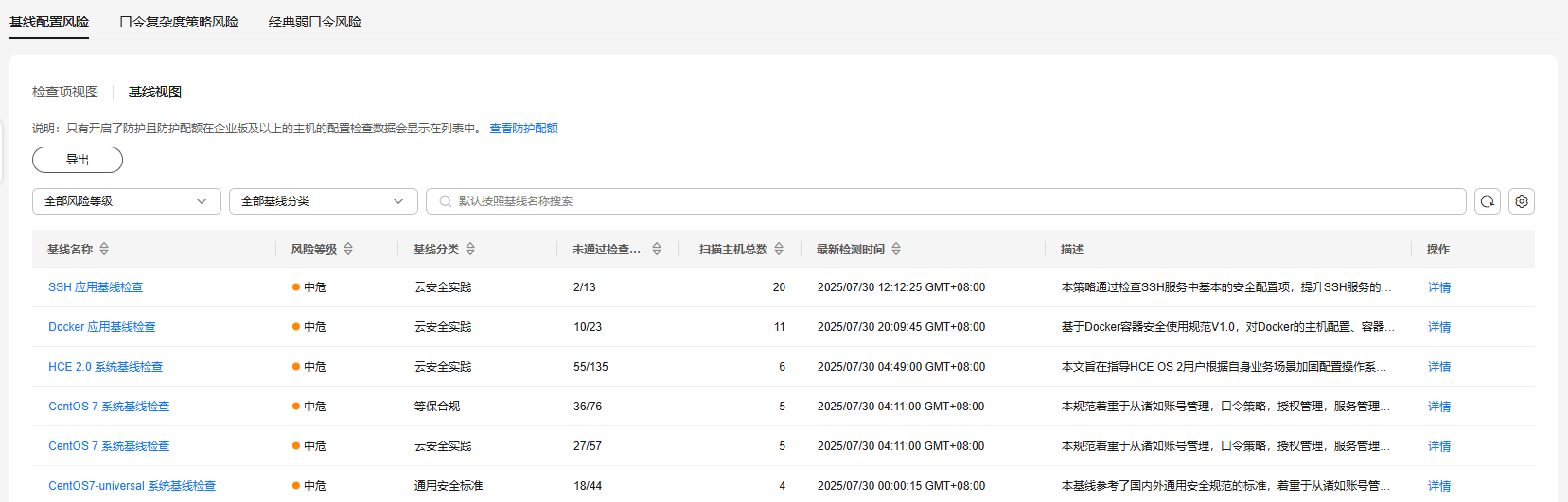

- 选择,进入检查项视图。

图2 基线配置风险

表2 检查项参数说明 参数名称

参数说明

检查类型

检查项所属类型。

检查项

检查项名称。

风险等级

检查项所属风险等级。

所属基线

检查项所属基线。

基线分类

检查项所属基线分类。

影响服务器数

检查未通过的服务器数量。单击数值,可查看检查项详细描述、修改建议、影响服务器详细信息。

状态

检查项处理状态。包括:

- 已通过:该检查项的所有主机都已通过检查。

- 未通过:该检查项中至少存在一台主机的状态为“未通过”、“修复中”、“验证中”或“修复失败”。

- 已处理:该检查项中的所有主机状态均为“已通过”、“已忽略”或“已加白”,并且至少有一台主机的状态为“已忽略”或“已加白”。

最近检测时间

最近一次检查的时间。

- 在状态栏选择“未通过”,筛选出未通过的检查项。

- 在目标检查项所在行的“操作”列,单击“详情”,进入检查项详情页面,查看检查项详细描述、修改建议、影响服务器详细信息。

- 结合上述步骤得到的信息,您可以选择以下方式处理检查未通过的服务器。

- 忽略检查结果

忽略后的检查项结果将一直展示在已处理列表中,且再次执行检查时,将不会告警。

- 返回检查项列表,在目标检查项“操作”列单击,忽略检查项。或者勾选多个目标检查项前的选框,单击上方出现的“忽略”按钮,进行批量忽略。

您也可以进入检查项详情页面,忽略部分服务器。

- 在系统弹出的对话框中,单击“确认”,完成忽略。

- 您可以在检查项列表上方,选择“已处理”,查看已处理列表,在已处理列表中,单击“详情”,可查看该检查项不通过的服务器处理状态。

- 返回检查项列表,在目标检查项“操作”列单击,忽略检查项。或者勾选多个目标检查项前的选框,单击上方出现的“忽略”按钮,进行批量忽略。

- 修复检查未通过的服务器配置

- 根据检查项详情页面的“修改建议”,修复所有受影响服务器中的异常配置。

- 目前部分EulerOS、CentOS 8、HCE2.0基线已支持一键修复,单击“修复”,可直接修复异常配置,部分检查项修复时需填写参数值,保持默认值即可。

- 建议您及时优先修复“威胁等级”为“高危”的关键配置,根据业务实际情况修复威胁等级为“中危”或“低危”的关键配置。

- 修改完成后,单击“验证”,验证受影响服务器的异常配置修复结果。

- 如果目标检查项已做修复处理,您可通过验证来更新目标检查项状态。验证限制如下:

- Windows暂不支持基线验证。

- 目标主机Agent状态必须为在线。

- 单次只能执行一条风险项验证,其他风险项需要等正在验证的风险项验证完成才能继续验证。

- Linux支持验证的基线:Apache2、Docker、MongoDB、Redis、MySQL5、Nginx、Tomcat、SSH、vsftp、CentOS7、CentOS8、EulerOS、Debian9、Debian10、Debian11、Red Hat6、Red Hat7、Red Hat8、Ubuntu12、Ubuntu14、Ubuntu16、Ubuntu18、Suse 12、Suse 15、HCE1.1、HCE2.0。

- 单击“确定”,开始验证。

- 在检查项详情页面,查看每台受影响服务器的状态。

- 根据检查项详情页面的“修改建议”,修复所有受影响服务器中的异常配置。

- 加白检查结果

加白后的检查结果,将一直展示在白名单管理列表中,且再次检查时,不会对加白的服务器执行该项检查。

- 在目标检查项“操作”列单击“加白名单”,加白检查项。或者勾选多个目标检查项前的选框,单击列表上方出现的“加白名单”按钮,进行批量加白处理。

您也可以进入检查项详情页面,加白部分服务器。

- 在系统弹出的“加白名单”页面,确认要加白的服务器信息是否正确、确认是否勾选全局加白以及添加备注信息。

如果您想要加白的检查项全局生效,即所有服务器均不检测该检查项,可勾选全局加白。

- 单击“确定”,完成加白。

您可以返回基线检查界面,在右上方单击“基线白名单管理”,查看加白的检查项。管理白名单操作请参见管理基线白名单。

- 在目标检查项“操作”列单击“加白名单”,加白检查项。或者勾选多个目标检查项前的选框,单击列表上方出现的“加白名单”按钮,进行批量加白处理。

- 忽略检查结果

- 选择“基线配置风险”页签,查看资产存在的基线配置风险,参数说明如表3所示。

图3 查看基线配置风险

- 单击列表中目标基线名称,查看所有检查项详情和主机检测结果。

图4 查看基线检查详情

- 对于状态未通过的检查项,可选择以下方式进行处理。

- 忽略检查结果

忽略后的检查结果,状态会变更为已处理,且再次检查时,将不会再告警。

- 在目标检查项“操作”列单击,忽略该检查项的检查结果。或者勾选多个目标检查项前的选框,单击上方出现的“忽略”按钮,进行批量忽略处理。

您也可以单击“详情”,进入详情页面,忽略部分服务器。

- 在系统弹出的对话框中,单击“确认”,完成忽略。

- 在目标检查项“操作”列单击,忽略该检查项的检查结果。或者勾选多个目标检查项前的选框,单击上方出现的“忽略”按钮,进行批量忽略处理。

- 修复检查未通过的服务器配置

- 单击目标检查项“操作”列的“详情”,查看检查项详情。

- 查看检查项详细描述、修改建议、影响服务器,根据“修改建议”修复所有受影响服务器中的异常配置。

- 目前部分EulerOS、CentOS 8、HCE2.0基线已支持一键修复,您单击目标服务器“操作”列的,可直接修复服务器配置,部分检查项修复时需填写参数值,保持默认值即可。

- 建议您及时优先修复“威胁等级”为“高危”的关键配置,根据业务实际情况修复威胁等级为“中危”或“低危”的关键配置。

- 修复完成后,单击“验证”,验证受影响服务器的异常信息修复结果。

如果目标检查项已做修复处理,您可通过验证来更新目标检查项状态。验证限制如下:

- Windows暂不支持基线验证。

- 目标主机Agent状态必须为在线。

- 单次只能执行一条风险项验证,其他风险项需要等正在验证的风险项验证完成才能继续验证。

- Linux支持验证的基线:Apache2、Docker、MongoDB、Redis、MySQL5、Nginx、Tomcat、SSH、vsftp、CentOS7、CentOS8、EulerOS、Debian9、Debian10、Debian11、Red Hat6、Red Hat7、Red Hat8、Ubuntu12、Ubuntu14、Ubuntu16、Ubuntu18、Suse 12、Suse 15、HCE1.1、HCE2.0。

- 单击“确定”,开始验证。

- 在检查项详情页面,查看目标风险项的状态。

- 加白检查结果

加白后的检查结果,将一直展示在白名单管理列表中,且再次检查时,不会对加白的服务器执行该项检查。

- 在目标检查项“操作”列单击“加白名单”,加白检查项。或者勾选多个目标检查项前的选框,单击列表上方出现的“加白名单”按钮,进行批量加白处理。

您也可以进入检查项详情页面,加白部分服务器。

- 在系统弹出的“加白名单”页面,确认要加白的服务器信息是否正确、确认是否勾选全局加白以及添加备注信息。

如果您想要加白的检查项全局生效,即所有服务器均不检测该检查项,可勾选全局加白。

- 单击“确定”,完成加白。

您可以返回基线检查界面,在右上方单击“基线白名单管理”,查看加白的检查项。管理白名单操作请参见管理基线白名单。

- 在目标检查项“操作”列单击“加白名单”,加白检查项。或者勾选多个目标检查项前的选框,单击列表上方出现的“加白名单”按钮,进行批量加白处理。

- 忽略检查结果

查看并处理口令复杂度策略风险

- 选择“口令复杂度策略风险”页签,查看口令复杂度策略检测的风险统计项及修改建议,参数说明如表4所示。

图5 查看口令复杂度策略风险

- 处理口令复杂度策略检测结果。

- 修改口令复杂度策略

- 根据检测结果中给出的“建议”,修改主机中的口令复杂度策略。

- 如需监测Linux主机中的口令复杂度策略,请先在主机中安装PAM(Pluggable Authentication Modules),详细操作请参见如何为Linux主机安装PAM?

- 修改Linux主机中口令复杂度策略的详细操作请参见如何在Linux主机上设置口令复杂度策略?

- 修改Windows主机中口令复杂度策略的详细操作请参见如何在Windows主机上设置口令复杂度策略?

- 修改完成后,单击“基线检查”页面上方的“手动检测”,查看修复结果。

如果您未进行手动验证,HSS会在次日凌晨执行自动验证。

- 根据检测结果中给出的“建议”,修改主机中的口令复杂度策略。

- 忽略口令复杂度策略检测结果

忽略后的检测结果可以在“已忽略”页签查看。

- 修改口令复杂度策略

查看并处理经典弱口令风险

- 选择“经典弱口令风险”页签,查看服务器中存在风险的弱口令账号的统计,参数说明如表5所示。

图8 查看经典弱口令风险

表5 经典弱口令风险参数说明 参数名称

参数说明

账号类型

账号的类型。

账号名称

目标服务器中被检测出是弱口令的账号。

脱敏弱口令

经过脱敏处理后展示的弱口令。以下是弱口令脱敏展示规则:

- “********”表示口令长度小于8。

- “***a****”表示口令只包含小写字母。

- “***B***”表示口令只包含大写字母。

- “**a**B**”表示口令只包含大小写字母。

- “**a**A***@**1**”表示口令为常见的弱口令。

弱口令使用时长(单位:天)

目标弱口令使用的时间周期。

服务器名称/ID

存在弱口令的服务器名称和ID。

IP地址

服务器的公网和私网IP地址。

最新检测时间

最近一次完成检测的时间。

建议

弱口令修改建议。您可以根据修改建议确认口令不安全的原因,并据此修改口令。

- 登录主机系统修改弱密码。

- 为保障您的主机安全,请您及时修改登录主机系统时使用弱口令的账号,如SSH账号。

- 为保障您主机内部数据信息的安全,请您及时修改使用弱口令的软件账号,如MySQL账号和FTP账号等。

- 口令设置建议:设置长度超过8个字符且均包含大写字母、小写字母、数字和特殊字符。

- 完成弱口令修改后,单击“基线检查”页面上方的“手动检测”,查看修复结果。

如果您未进行手动验证,HSS会在次日凌晨执行自动验证。