修复漏洞

HSS默认每周自动进行一次全面的漏洞扫描,如果您需要立即扫描主机漏洞也可以手动扫描,待漏洞扫描完成后,可查看并修复漏洞。

前提条件

请确保修复漏洞时,您的业务处于低峰期或特定的变更时间窗。

修复说明

- Linux、Windows漏洞

- 如下是近两年在攻防演练中被红队利用最频繁且对企业危害较高的系统漏洞,HSS漏洞库支持扫描该漏洞,如果使用HSS扫描时发现该漏洞,请优先排查修复。

- Linux DirtyPipe权限提升漏洞(CVE-2022-0847)

- 如果漏洞影响的软件未启动或启动后无对外开放端口,则实际风险较低,可滞后修复。

- 如下是近两年在攻防演练中被红队利用最频繁且对企业危害较高的系统漏洞,HSS漏洞库支持扫描该漏洞,如果使用HSS扫描时发现该漏洞,请优先排查修复。

- 应用漏洞

- HSS不支持扫描如用友、金蝶等商用软件的漏洞,因此商用软件漏洞您需要自行排查。

- 如果Web服务器的应用漏洞无法修复,您可以通过配置安全组规则,限制只可内网访问,或使用WAF防护(只能降低风险,通过内网渗透或规则绕过依然有被入侵的风险)。

- 如下是近两年在攻防演练中被红队利用最频繁且对企业危害较高的应用漏洞,HSS漏洞库支持扫描这些漏洞,如果使用HSS扫描时发现这些漏洞,请优先排查修复。

- nginxWebUI远程命令执行漏洞

- Nacos反序列化漏洞

- Apache RocketMQ命令注入漏洞(CVE-2023-33246)

- Apache Kafka远程代码执行漏洞(CVE-2023-25194)

- Weblogic远程代码执行漏洞(CVE-2023-21839)

- Atlassian Bitbucker Data Center远程代码执行漏洞(CVE-2022-26133)

- Apache CouchDB远程代码执行漏洞(CVE-2022-24706)

- F5 BIG-IP命令执行漏洞(CVE-2022-1388)

- Fastjson 1.2.8反序列化漏洞(CVE-2022-25845)

- Atlassian Confluence OGNL注入漏洞(CVE-2022-26134)

- Apache Log4j2远程代码执行漏洞(CVE-2021-44228)

修复漏洞

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - 在左侧导航树中,选择,进入漏洞管理界面。

- 在漏洞管理界面右上角,选择“主机视图”。

- 查看当前存在漏洞风险的服务器。

图1 查看风险服务器

- 单击服务器名称,进入服务器详情页面。

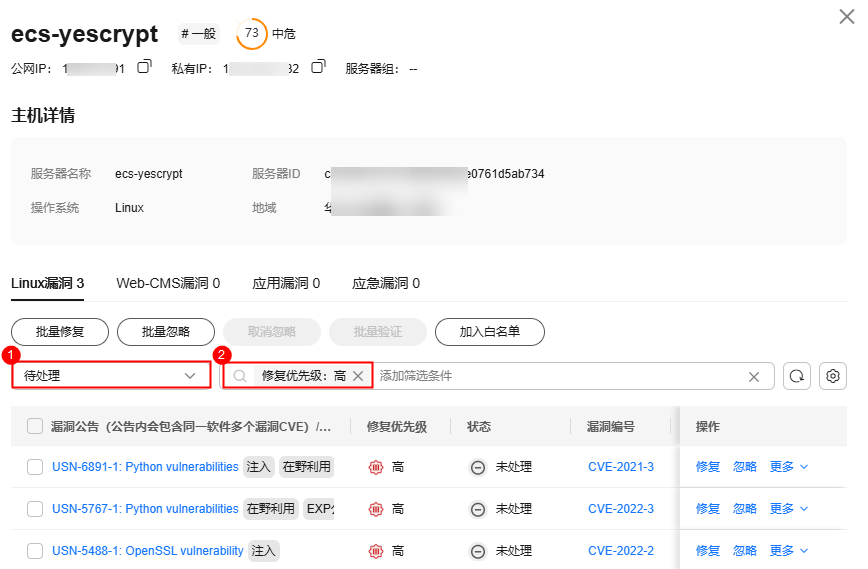

- 筛选“待处理”且修复优先级为“紧急”、“高”、“中”的Linux漏洞、Windows漏洞和应用漏洞,优先进行修复。

在进行漏洞修复前,需提前和您的业务相关人员确认漏洞修复是否会对业务造成影响。

图2 筛选漏洞

- 修复Linux、Windows漏洞

由于贸然修复内核漏洞,可能会导致主机功能不可用,因此针对CCE、MRS、BMS的主机内核漏洞,HSS不支持自动修复,HSS在执行批量自动修复漏洞任务时也会自动过滤不修复这些类型的漏洞。

- 单击需修复的漏洞所在行“操作”列的“修复”,弹出“修复”对话框。

或批量勾选漏洞名称前的

并单击漏洞列表上方的“批量修复”,批量修复漏洞。

并单击漏洞列表上方的“批量修复”,批量修复漏洞。 - 在对话框中,开启创建备份、勾选“我确定知晓如未进行手动创建备份,可能存在修复失败导致业务中断的风险,同时无法进行回滚”。

创建备份,需确保已为服务器绑定存储库,如未绑定,请参考快速创建云服务器备份,为服务器绑定存储库。

图3 修复漏洞

- 单击“确定”,开始修复。

- 在界面右上角,单击“任务管理”,可查看漏洞修复进度。

图4 查看漏洞修复进度

- 单击需修复的漏洞所在行“操作”列的“修复”,弹出“修复”对话框。

- 修复应用漏洞

- 单击漏洞名称,进入漏洞详情页面查看漏洞详情。

图5 查看漏洞详情

- 登录漏洞影响的主机,手动修复漏洞。

漏洞修复有可能影响业务的稳定性,为了防止在修复漏洞过程影响当前业务,建议参考以下两种方案,选择其中一种执行漏洞修复:

- 方案一:创建新的虚拟机执行漏洞修复

适用于第一次对主机漏洞执行修复,且不确定漏洞修复的影响。新创建的ECS主机建议采用按需计费的方式创建,待业务切换完成后可以根据需要转换为包周期计费模式。如果漏洞修复不成功可以随时释放以节省开销。

- 为需要修复漏洞的ECS主机创建镜像,详细操作请参见通过云服务器创建整机镜像。

- 使用该镜像创建新的ECS主机,详细操作请参见通过镜像创建云服务器。

- 在新启动的主机上执行漏洞修复并验证修复结果。

- 确认修复完成之后将业务切换到新主机。

- 确定切换完成并且业务运行稳定无故障后,可以释放旧的主机。如果业务切换后出现问题且无法修复,可以将业务立即切换回原来的主机以恢复功能。

- 方案二:在当前主机执行修复

适用于已经有同类主机执行过修复,漏洞修复方案已经比较成熟可靠的场景。

- 方案一:创建新的虚拟机执行漏洞修复

- 单击漏洞名称,进入漏洞详情页面查看漏洞详情。

- 修复Linux、Windows漏洞