配置策略

操作场景

主机开启防护后,您可以根据自身业务需求配置主机防护策略。

约束限制

- 已开启专业版、企业版、旗舰版、网页防篡改版、容器版中任一版本。

- 默认策略组有默认配置,不建议修改。

- 策略内容的修改只在策略所属策略组内生效。

进入策略管理

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”界面,查看显示的策略组,字段说明如表 策略组列表字段说明所示。

图1 策略管理

表1 策略组列表字段说明 字段

说明

策略组名称

策略组的名称。系统预置策略组名称如下:

- tenant_linux_professional_default_policy_group:专业版linux系统预置策略,仅可被查看,不支持复制和删除。

- tenant_windows_professional_default_policy_group:专业版windows系统预置策略,仅可被查看,不可被复制和删除。

- tenant_linux_container_default_policy_group:容器版linux系统预置策略,可通过复制该策略组来创建新的策略组。

- tenant_linux_serverless_default_policy_group:serverless版linux系统预置策略,可通过复制该策略组来创建新的策略组。

- tenant_linux_enterprise_default_policy_group:企业版linux系统预置策略,仅可被查看,不可被复制和删除。

- tenant_windows_enterprise_default_policy_group:企业版windows系统预置策略,仅可被查看,不可被复制和删除。

- tenant_linux_premium_default_policy_group:旗舰版linux系统预置策略,可通过复制该策略组来创建新的策略组。

- tenant_windows_premium_default_policy_group:旗舰版windows系统预置策略,可通过复制该策略组来创建新的策略组。

- wtp_主机名称:网页防篡改版策略,每台主机开启网页防篡改防护时都会默认生成对应的网页防篡改策略组。

描述

策略组的详细描述。

支持的版本

策略组支持的企业主机安全版本。

支持的操作系统

策略组支持的操作系统类型。

关联服务器数

策略组关联的服务器数。单击数值,可查看策略组关联的服务器。

- (可选)如果您已开通企业项目,可在页面上方“企业项目”下拉框中选择企业项目,查看目标企业项目下的相关信息和数据。

- “所有项目”下的策略,可以应用于任何企业项目内的主机。

- 其他特定企业项目下的策略,仅能应用于该特定企业项目内的主机。

- 单击目标策略组名称,进入策略详情列表。

图2 策略列表

- 在目标策略所在行的“操作”列,可单击“开启”或“关闭”策略。

策略关闭后,企业主机安全将不再执行对应策略的检测。

- 单击目标策略名称对不同策略进行修改,各策略说明如下所示。

资产发现

- 单击“资产发现”,弹出“资产发现”策略详情界面。

- 在弹出的资产管理界面中,修改“策略内容”,参数说明如表2所示。

表2 资产管理策略内容参数说明 参数名称

参数说明

检测时间

针对不同资产自动执行检测的固定时间点,其中中间件、Web框架、内核模块、Web应用、Web站点、Web服务、数据库可进行自定义检测时间。

偏移时间指在设置的目标时间向后做自动调节执行检测。

- 账号:Linux每小时自动检测一次,Windows实时检测。

- 开放端口:每30秒自动检测一次。

- 进程:每小时自动检测一次。

- 软件:每天自动检测一次。

- 自启动项:每小时自动检测一次。

- 中间件/Web框架:可一起选择检测日和时间。

- 内核模块:需根据需求独立设置检测日和时间。

- Web应用/Web站点/Web服务/数据库:可一起选择检测日和时间。

指定待扫描web目录

需要扫描的web目录。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

弱口令检测

基线检查功能已全新升级,Agent升级为Linux 3.2.19或Windows 4.0.28版本,可前往基线检查页面使用新版基线检查的定时检查策略,具体操作请参见配置基线检查策略。如果主机尚未升级Agent,可参考如下操作查看旧版定时检查策略,不支持修改。

弱口令/密码不归属于某一类漏洞,但其带来的安全隐患却不亚于任何一类漏洞。数据、程序都储存在系统中,如果密码被破解,系统中的数据和程序将毫无安全可言。

- 单击“弱口令检测”,弹出“弱口令检测”策略详情界面。

- 在弹出的“策略内容”界面中,查看“策略内容”,参数说明如表3所示。

表3 弱口令检测策略内容参数说明 参数

说明

检测时间

配置弱口令检测的时间,可具体到每一天的每一分钟。

随机偏移时间(秒)

检测配置的弱口令时间的随机偏移时间,在“检测时间”的基础上偏移,可配置范围为“0~7200秒”。

检测日

弱口令检测日期。勾选周一到周日检测弱口令的时间。

自定义弱口令

您可以将疑似被泄露的口令添加在自定义弱口令文本框中,防止主机中的账户使用该弱口令,给主机带来危险。

填写多个弱口令时,每个弱口令之间需换行填写,最多可添加300条。

是否开启口令复杂度策略检测

口令复杂度策略是指服务器设置的口令规则和标准。开启“口令复杂度策略”检测,企业主机安全会在用户手动执行基线检查时,对服务器设置的口令复杂度策略进行检测。

配置检测

基线检查功能已全新升级,Agent升级为Linux 3.2.19或Windows 4.0.28版本,可前往基线检查页面使用新版基线检查的定时检查策略,具体操作请参见配置基线检查策略。如果主机尚未升级Agent,可参考如下操作查看旧版定时检查策略,不支持修改。

- 单击“配置检测”,弹出“配置检测”策略详情界面。

- 在“配置检测”界面,查看“策略内容”。

表4 配置检测策略内容参数说明 参数

说明

检测时间

配置系统检测的时间,可具体到每一天的每一分钟。

随机偏移时间(秒)

配置系统检测的随机偏移时间,可配置范围为“0~7200秒”。

检测日

系统配置检测日期,勾选周一到周日的检测系统配置的时间。

系统默认基线库

系统已经配置好的检测基线,只需要勾选需要扫描检测的基线即可,所有值均为默认,不可修改。

Webshell检测

如果未设置“用户指定扫描路径”,Webshell检测功能默认扫描您资产中的Web站点路径。设置“用户指定扫描路径”后,Webshell检测功能会扫描Web站点路径和您指定的扫描路径。

- 单击“Webshell检测”,弹出“Webshell检测”策略详情界面。

- 在弹出的“Webshell检测”界面中,修改“策略内容”,参数说明如表5所示。

图3 修改Webshell检测策略

表5 Webshell检测策略内容参数说明 参数

说明

检测时间

配置Webshell检测的时间,可具体到每一天的每一分钟。

随机偏移时间(秒)

配置随机偏移时间,可配置范围为“0~7200秒”。

检测日

Webshell检测日期,勾选周一到周日的检测Webshell的时间。

用户指定扫描路径

执行Webshell检测的Web目录,系统已默认配置部分Web目录,您也可以手动添加需要检测的Web目录。

- 文件路径以“/”开头,不能以“/”结尾。

- 多个路径通过回车换行分隔且名称中不能包含空格。

请勿将网络目录添加为扫描目录,即使添加了HSS也不会进行扫描,主要原因如下:

防护动作

检测到Webshell文件后的处置方式,默认为自动处置。

- 自动处置:检测到WebShell文件自动隔离。

- 人工处置:检测到WebShell文件后仅上报告警事件,不隔离文件。

在页面中,存在一个全局生效的恶意程序隔离查杀开关。启用自动处置功能,需确保已开启恶意程序隔离查杀开关,具体操作请参见开启恶意程序隔离查杀。您可以根据实际需求,对Webshell的防护动作进行细粒度管理。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

文件保护

- 单击“文件保护”,弹出“文件保护”策略详情界面。

- 在弹出的文件保护界面中,修改“策略内容”,参数说明如表6所示。

如下图片以Linux策略为例。图4 修改文件保护策略

表6 文件保护策略内容参数说明 参数

支持的操作系统

说明

告警类型

文件提权检测

Linux

- 启用:是否开启文件提权检测。默认为开启状态。

:开启。

:开启。 :关闭。

:关闭。

- 忽略的文件路径:填写需要忽略的文件路径。文件路径以“/”开头,不能以“/”结尾,多个路径通过回车换行分隔且名称中不能包含空格。

检测并上报“文件提权”告警,将其上报至“检测与响应 > 安全告警事件”页面。

关键文件完整性检测

Linux

- 启用:是否开启关键文件完整性检测。默认为开启状态。

:开启。

:开启。 :关闭。

:关闭。

- 监控文件:配置监控文件。

检测并上报“关键文件变更”告警,将其上报至“文件完整性管理”页面。

关键文件目录变更检测

Linux

- 启用:是否开启关键文件目录变更检测。默认为关闭状态。

:开启。

:开启。 :关闭。

:关闭。

- 会话IP白名单:如果操作文件的进程属于以上IP的会话,则不予审计。

- 忽略监控文件类型后缀:忽略监控的文件类型的后缀。

- 忽略监控的文件路径:配置忽略监控文件的路径。

- 监控登录密钥:是否开启监控登录密钥。默认为开启状态。

:开启。

:开启。 :关闭。

:关闭。

- 监控模式:监控文件或目录路径的模式,“护网/重保”模式相较于“日常运营”模式,默认多勾选“监控子目录”、“监控修改属性”两项,因此默认情况监控的变更项更多。

- 监控路径:系统预置了部分文件或目录监控路径,您可以自行修改需要检测的文件更改类型以及添加需要监控的文件或目录路径。

- 文件或目录路径:需要监控的文件或目录路径。添加前,请确认是合法路径;最多可添加50个文件或目录路径。

- 别名:文件或目录路径的别名,您可以定义一个易区分的名称。

- 监控子目录:勾选后会监控对应子目录的所有文件。不勾选,则不监控子目录文件。

- 监视创建、删除、移动、修改等:请您根据业务实际情况选择是否勾选。

检测并上报“文件/目录变更”告警,将其上报至“文件完整性管理”页面。

Windows

系统预置了部分文件或目录监控路径,您可以自行修改需要检测的文件更改类型以及添加需要监控的文件或目录路径。

- 文件或目录路径:需要监控的文件或目录路径。添加路径时,请确认是合法路径;最多可添加50个路径。

- 别名:自定义名称,用于区别不同文件或目录路径,对监控效果无影响。

- 监控子目录:勾选后监控子目录中的文件。不勾选,则不监控子目录中文件。

- 文件类型后缀:需要监控的文件类型。最多可添加50个类型。

- 忽略文件路径:勾选“监控子目录”时有效。如果个别子目录无需监控,可设置此参数。添加路径时,请确认是合法路径;最多可添加20个路径。

- 监视创建、删除、移动、修改:请您根据业务实际情况选择是否勾选。

检测并上报“文件/目录变更”告警,将其上报至“文件完整性管理”页面。

- 启用:是否开启文件提权检测。默认为开启状态。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

图引擎检测

图引擎检测基于多模块(HIPS检测、AI勒索检测、AV检测等)的威胁事件输入进行综合溯源分析,可以关联和综合判定多个可疑进程事件,从而识别出潜在的入侵行为,可有效提升漏洞利用类攻击的检测能力。

如果您需要图引擎检测功能,可以开启图引擎检测策略。

HIPS检测

- 单击“HIPS检测”,弹出“HIPS检测”策略详情页面。

- 修改策略内容,相关参数说明如表 HIPS检测策略内容参数说明所示。

图5 修改HIPS检测策略

表7 HIPS检测策略内容参数说明 参数名称

参数说明

自动化阻断

开启后,对检测到的注册表、文件及进程等异常变更行为进行阻断,例如反弹Shell、高危命令等。 :开启。

:开启。 :关闭。

:关闭。

可信进程

添加可信进程的文件路径。单击“添加”可增加一条路径输入框,单击“删除”可删除进程文件路径。

使用Audit增强

此功能主要适用于Linux内核版本5.10以下的服务器,默认为关闭状态。

Audit是Linux内核的审计框架,用于监控和记录系统安全事件。通过配置Audit规则可以跟踪文件访问、系统调用、用户命令等操作,生成详细的审计日志,帮助进行安全分析、合规检查和故障排查。

:未开启Audit增强时,HSS默认通过netlink技术采集进程信息,部分高危瞬时命令信息可能不能完整捕获,从而出现不告警的情况。

:未开启Audit增强时,HSS默认通过netlink技术采集进程信息,部分高危瞬时命令信息可能不能完整捕获,从而出现不告警的情况。 :开启Audit增强后,HSS使用Audit机制采集进程信息,能够有效识别并告警潜在的高危命令。

:开启Audit增强后,HSS使用Audit机制采集进程信息,能够有效识别并告警潜在的高危命令。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

登录安全检测

- 单击“登录安全检测”,弹出“登录安全检测”策略详情界面。

- 在弹出的“登录安全检测”策略内容中,修改“策略内容”,参数说明如表8所示。

图6 修改安全检测策略

表8 登录安全检测策略内容参数说明 参数

说明

快暴破规则

快速暴力破解判定规则。

- 连续登录失败时间区间:输入10~180的整数秒,默认值为30秒。

- 连续登录失败次数:输入3~30的整数次,默认值为5次。

慢暴破规则

慢速暴力破解判定规则。

- 连续登录失败时间区间:可配置1800~7200的整数秒,默认值为3600秒。

- 连续登录失败次数:输入10~60的整数次,默认值为15次。

防护动作

- 告警:针对暴力破解攻击进行告警,但不拦截暴破IP。

- 告警并自动拦截:针对暴力破解攻击进行告警,并拦截暴破主机软件的IP。容器内的软件被暴破时不支持自动拦截IP,仅会告警。

拦截IP时间

拦截攻击IP的时间,拦截时间内不可登录,拦截时间结束后自动解封,可配置范围为“1~525600”。默认为720分钟。

IP白名单

将IP添加到白名单后,HSS不会拦截白名单内IP的暴破行为。最多可添加50个IP或网段到白名单,且同时支持IPV4和IPV6。

白名单暴破行为告警

开启后白名单IP发生暴破行为只告警,但不拦截。

多源IP暴破检测

多源IP暴力破解攻击(Multi-source IP Brute-force Attack)是指利用多个不同的IP地址,向目标系统发起暴力破解尝试,以获取账号密码等访问凭据的一种攻击方式。其核心特点是利用“多IP分散攻击”来规避单IP攻击的检测与拦截,从而显著提高破解成功率。

此功能默认关闭,开启后,HSS将检测多源公网IP的暴力破解攻击行为并上报告警。由于涉及多个IP,为避免影响您的业务,HSS对多源IP的暴破攻击行为不会进行拦截,收到告警后请及时排查并修改暴露端口。

暂不支持检测私网IP和IPv6 IP的多源IP攻击行为。

登录审计

开启后上报主机SSH登录成功事件,并进行异地登录检测,对异地登录进行告警。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

恶意文件检测

- 单击“恶意文件检测”,弹出“恶意文件检测”策略详情界面。

- 在弹出的恶意文件检测界面中,修改“策略内容”,参数说明如表9所示。

图7 修改恶意文件检测策略

表9 恶意文件检测策略内容参数说明 参数

说明

反弹shell忽略的进程文件路径

反弹shell忽略的进程文件的路径。

文件路径以“/”开头,不能以“/”结尾。多个路径通过回车换行分隔且名称中不能包含空格。

忽略的反弹shell本地端口

无需扫描反弹shell的本地端口。

忽略的反弹shell远程地址

无需扫描反弹shell的远程地址。

反弹shell检测

- 选择是否开启反弹shell检测。开启后,将实时监控用户的进程行为,可及时发现并阻断进程的非法Shell连接操作产生的反弹Shell行为,建议开启。

:开启。

:开启。

:关闭。

:关闭。

异常shell检测

- 选择是否开启异常shell检测。开启后,检测系统中异常Shell的获取行为,包括对Shell文件的修改、删除、移动、复制、硬链接、访问权限变化,建议开启。

:开启。

:开启。 :关闭。

:关闭。

- 选择是否开启反弹shell检测。开启后,将实时监控用户的进程行为,可及时发现并阻断进程的非法Shell连接操作产生的反弹Shell行为,建议开启。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

进程异常行为

进程异常行为策略支持两种检测模式:

- 高检出模式:对所有进程进行深度、全量的检测扫描,可能存在一定误报,适用于护网重保等场景。

- 均衡模式:对所有进程进行全量的检测扫描,检测结果准确性和异常进程的检出率适中,适用于日常防护。

该策略无需单独设置,随策略组防护模式变化而变化。如果您需要开启高检出模式,请参考配置策略组防护模式,将策略组防护模式修改为“高检出”。

root提权

- 单击“root提权”,弹出“root提权”策略详情界面。

- 在弹出的root提权界面中,修改“策略内容”,参数说明如表10所示。

图8 修改root提权策略

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

实时进程

- 单击“实时进程”,弹出“实时进程”策略详情界面。

- 在弹出的实时进程界面中,修改“策略内容”,参数说明如表11所示。

图9 修改实时进程策略

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

rootkit检测

- 单击“rootkit检测”,弹出“rootkit检测”策略详情界面。

- 在弹出的rootkit检测界面中,修改“策略内容”。

图10 修改rootkit检测策略

表12 rootkit检测策略内容参数说明 参数名称

参数说明

取值样例

内核模块白名单

自定义填写检测时忽略的内核模块名称。

可填写多个,不同模块名称之间用换行隔开,最多可添加10个。

xt_conntrack

virtio_scsi

tun

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

AV检测

- 单击“AV检测”,弹出“AV检测”策略详情界面。

- 在弹出的AV检测界面中,修改“策略内容”,参数说明如表13所示。

表13 AV检测策略内容参数说明 参数名称

参数说明

取值样例

是否开启实时防护

开启后,执行该策略时AV检测提供实时检测防护,建议开启。

:开启。

:开启。 :关闭。

:关闭。

:开启。

:开启。防护文件类型

自定义勾选自动实时检测的文件的类型。

- 全部:选中所有文件类型。

- 可执行:常见的exe,dll,sys等。

- 压缩:常见的zip,rar,jar等。

- 文本:常见的php,jsp,html,bash等。

- OLE:复合型文档,常见的office格式文件(ppt,doc)和保存的邮件文件(msg)。

- 其他:除开以上类型的其他类型。

全部

防护动作

目标检测告警的防护动作,默认为自动处置。

- 自动处置:检出的高危病毒文件默认自动隔离,其余病毒文件仅上报病毒事件,不自动隔离。

- 人工处置:检出的所有病毒文件仅上报病毒事件,不自动隔离。

在页面中,存在一个全局生效的恶意程序隔离查杀开关。启用自动处置功能,需确保已开启恶意程序隔离查杀开关,具体操作请参见开启恶意程序隔离查杀。您可以根据实际需求,对AV检测的防护动作进行细粒度管理。

自动处置

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器信息收集

- 单击“容器信息收集”,弹出“容器信息收集”策略详情界面。

- 在弹出的容器信息收集界面中,修改“策略内容”,参数说明如表14所示。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

集群入侵检测

该策略目前仅适用于三方集群。

- 单击“集群入侵检测”,滑出“集群入侵检测”策略详情界面。

- 在弹出的集群入侵检测界面中,修改“策略内容”,参数说明如表15所示。

表15 集群入侵检测策略参数说明 参数名称

参数说明

取值样例

基础检测case

根据您具体的业务需求选择检测项,相关介绍如下:

- 高权限RoleBinding:检测高权限角色绑定行为。角色绑定(RoleBinding)用于将账户与角色绑定,黑客可以通过将普通账户绑定到高权限角色来实现权限获取。

- 高权限ClusterRoleBinding:检测高权限集群角色绑定行为。集群角色绑定(ClusterRoleBinding)用于将账户与集群角色绑定,黑客可以通过将普通账户绑定到高权限角色来实现权限获取。

- ServiceAccount创建:检测创建服务账号的行为。服务账户(ServiceAccount)是Kubernetes的重要凭证,黑客可通过创建服务账户并将其绑定到高权限角色,达到控制集群的目的。

- List Secrets操作:检测List Secrets操作。Kubernetes Secret是一种允许用户在集群中存储和管理敏感信息(如密码和连接字符串)的对象。List Secrets可在Pod配置中通过引用使用。有权限从API服务器检索机密的攻击者(例如,通过使用Pod的服务账户)可以访问敏感信息,其中可能包括各种服务的凭证。

- 创建DaemonSet:检测创建DaemonSet的行为。攻击者可能试图通过创建新容器在集群中运行其代码,守护进程集(DaemonSet)是控制Kubernetes中所有节点的最佳方式。

- 创建Cronjob:检测创建Cronjob的行为。Kubernetes Job可用于运行执行批处理任务的容器,这些任务通常是有限的。

- Pod中exec使用交互式shell:检测Pod中exec使用交互式shell的行为。黑客可能利用交互式bash、sh这类shell程序在容器内部开展操作。

- 创建特权Pod:检测创建特权Pod的行为。创建特权容器以实现容器逃逸是黑客最常用的逃逸技术之一。

- 创建敏感目录Pod:检测创建敏感目录Pod的行为。黑客可能通过创建敏感的主机挂载来实现权限提升,例如挂载/、/root、/etc等目录。

- 创建主机网络Pod:检测创建主机网络Pod的行为。黑客可能创建使用主机网络的容器以实现逃逸或监听流量。

- 创建主机pid空间Pod:检测创建主机pid空间Pod的行为。黑客可能创建使用主机PID命名空间的容器以实现逃逸。

- 无权限访问Apiserver:检测无权限访问Apiserver的行为。黑客攻击可能会发送API请求来探测集群,并获取有关集群中容器、机密和其他资源的信息,而这些探测行为通常会触发针对未授权访问API服务器的警报。

- 使用curl访问APIServer:检测使用curl访问APIServer的行为。一般来说,容器内不太可能存在kubectl等工具,使用curl入侵Pod进行API服务器探测是最常见的方式之一。

- 系统管理空间执行exec:检测是否存在针对kube-apiserver等管理组件的exec命令。

- Ingress漏洞:检测Ingress漏洞。能够创建或更新Ingress对象的用户可利用自定义片段功能获取集群中的所有机密。

- Ingress-alias:检测Ingress-alias。具备创建或更新Ingress对象权限的用户,可利用Ingress对象(位于networking.k8s.io 或extensions API组)中的spec.rules[].http.paths[].path字段,获取ingress-nginx控制器的凭证。在默认配置下,该凭证有权访问集群中的所有机密信息。

- SelfSubjectRulesReview场景 :检测查询SelfSubjectRulesReview的行为。当黑客进入一个Pod时,需要确认该Pod所持有的服务账户(SA)权限,或确认通过该Pod窃取的令牌权限。

- 系统管理空间创建Pod:检测在系统管理空间创建Pod的操作。通常情况下,K8s集群稳定后,kube-system命名空间下的资源不会被随意创建或删除,而攻击者往往会伪造管理组件以实现持久化操作。

- 静态Pod创建:检测创建静态Pod的操作。黑客会利用静态Pod来达到某种目的,因为静态Pod无法通过API服务器删除。

- 中间人攻击:检测中间人攻击(MITM 攻击)中危漏洞(CVE-2020-8554)。

- 蠕虫挖矿木马 :检测使用常见的蠕虫、挖坑、木马镜像创建pod。

- K8s事件删除:检测删除Kubernetes事件的操作。Kubernetes事件有助于识别集群中已发生的变更。因此,攻击者可能希望删除这些事件(例如,通过使用kubectl delete events --all命令),以避免其在集群中的活动被检测到。

全选。

白名单

自定义添加在检测中需要忽略的类型及对应的值,且可自定义进行添加的删除。

支持的类型如下:

- ip过滤

- pod名称过滤

- image名称过滤

- 执行用户过滤

- pod标签过滤

- namespace过滤

类型:ip过滤

值:192.168.x.x

- 确认无误,单击“确定”,完成修改。

- 如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

- 该策略配置完成后,还需开启日志审计功能,且企业主机安全Agent需要部署在集群的管理节点上(APIServer所在的节点)才能正常生效。

容器逃逸

- 单击“容器逃逸”,系统弹出“容器逃逸”策略详情页面。

- 在弹出的“容器逃逸”策略页面中,编辑策略内容,参数说明如表 容器逃逸策略参数说明所示。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器防逃逸

- 单击“容器防逃逸”,系统弹出“容器防逃逸”策略详情页面。

- 在弹出的“容器防逃逸”策略页面中,编辑策略内容,参数说明如表 容器逃逸策略参数说明所示。

图11 容器防逃逸策略

表17 容器防逃逸策略参数说明 参数名称

参数说明

取值样例

防护动作

- 告警:发现运行时异常行为,仅告警。

- 阻断:发现运行时异常行为,告警并阻断实例运行。

- 放行:发现运行时异常行为,允许实例运行。

阻断

防护范围

选择运行时异常行为的防护范围:选择主机名称+镜像名称,检测指定主机上使用指定镜像的容器运行时异常行为。

选择方式如下:

- 主机名称:在下拉框中,选择需要防护的主机名称,并单击“确认添加”;或者在输入框中输入主机名称并按回车键。每个名称最长不超过128个字符,最多可配置100个主机名称。

- 镜像名称:在下拉框中,选择需要防护的镜像名称,并单击“确认添加”;或者输入框中输入镜像名称并按回车键。每个名称最长不超过128个字符,最多可配置100个镜像名称。

- 主机名称:test01

- 镜像名称:moby/buildkitbuildx-stable-1

策略内容

容器防逃逸策略中展示了预置的检测规则,这些检测规则覆盖进程、文件、系统调用三种异常行为检测。检测规则指的是运行时异常行为发生的某种场景,此场景下的异常行为都会被检测,而并非运行时异常行为的定义。用户可以根据需要开启或关闭检测规则(默认关闭,关闭后不检测)。具体规则名称/ID如下:

- 写入宿主机高危目录逃逸(ae246a6fb5290701):检测通过将宿主机敏感目录挂载到容器内,再利用容器内的进程对目录进行写入的操作。

- 运行容器逃逸工具(ce246a6fb5290702):检测运行CDK等容器逃逸工具的行为。

- 修改宿主机用户配置文件(de246a6fb5290703):检测修改宿主机系统和应用配置文件行为。

- 高危系统调用(ee246a6fb5290704):检测进程使用的危险系统调用,如“chown”。

除了上述检测规则之外,HSS还具备网络活动和进程Capabilities两类异常行为检测能力。

如果发生的异常行为事件触发检测规则,当“防护动作”为“告警”或“阻断”时,HSS上报的告警事件摘要中会展示具体触发的规则ID。

检测规则的“规则动作”默认是“告警”,但不单独生效,“防护动作”生效优先级高于“规则动作”,例如“防护动作”选择的是“阻断”,那么规则动作即为阻断。

全部开启

- 确认无误,单击“确定”,完成修改。

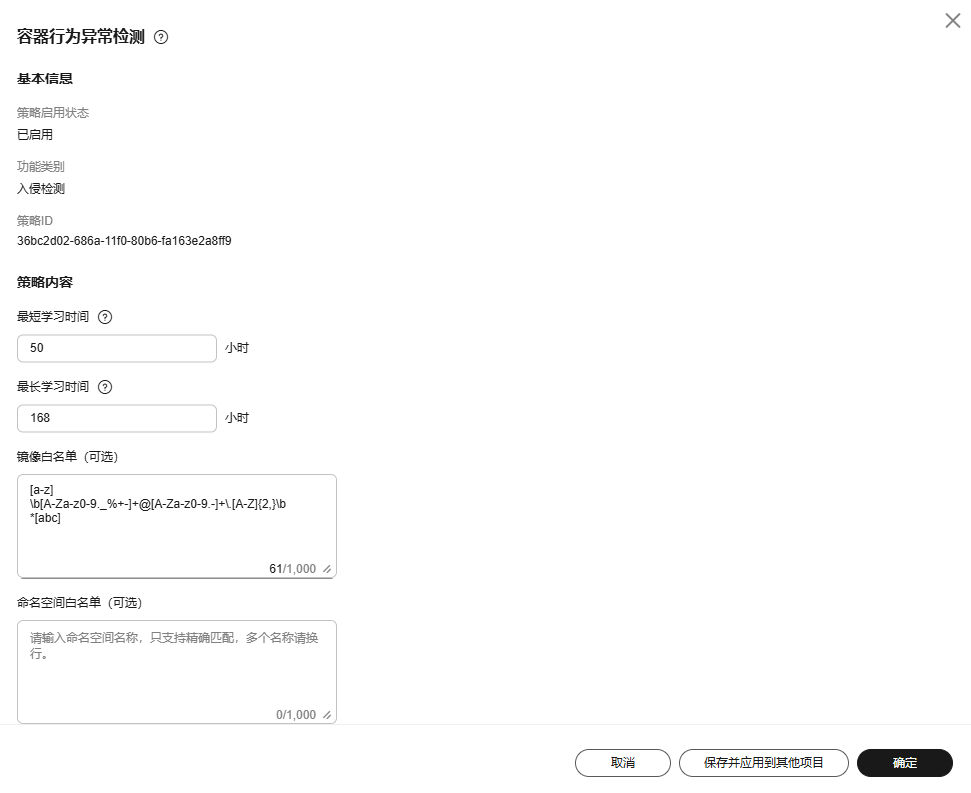

容器行为异常检测

- 单击“容器行为异常检测”,弹出“容器行为异常检测”策略详情页面。

- 根据界面提示,修改策略内容。策略内容相关参数说明请参见表18。

图12 容器行为异常检测策略

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器信息模块

- 单击“容器信息模块”,弹出“容器信息模块”策略详情页面。

- 根据界面提示,修改策略内容。策略内容相关参数说明请参见表 容器信息模块策略参数说明。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器文件监控

当被监控的文件路径位于挂载路径下,而非容器在主机上的可写层时,无法触发容器文件修改的告警。此类文件可以通过主机的文件保护策略进行防护。

- 单击“容器文件监控”,滑出“容器文件监控”策略详情界面。

- 在弹出的容器文件监控界面中,修改“策略内容”,参数说明如表20所示。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器进程白名单

- 单击“容器进程白名单”,滑出“容器进程白名单”策略详情界面。

- 在弹出的容器进程白名单界面中,修改“策略内容”,参数说明如表21所示。

表21 容器进程白名单策略参数说明 参数名称

参数说明

取值样例

动态白名单

开启动态白名单后,企业主机安全默认容器是单进程模式,即容器只运行容器启动参数中配置的进程命令行。当容器启动时,企业主机安全会自动识别容器启动的entrypoint配置,以此来确定主进程,如果容器运行过程,运行了主进程外的其他进程则会触发告警。

模糊匹配

是否启动对目标文件的模糊匹配,建议勾选。

勾选。

镜像名称

执行检测的目标镜像的名称。

test_bj4

镜像ID

执行检测的目标镜像的ID。

sha256:732aab547cfe56841c02fb83921db4b91f04a1e636cc2cad76e224897056f140

进程

执行检测的目标镜像下的进程全路径。

/tmp/testw

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

镜像异常行为

- 单击“镜像异常行为”,滑出“镜像异常行为”策略详情界面。

- 在弹出的镜像异常行为界面中,修改“策略内容”,参数说明如表22所示。

表22 镜像异常行为策略参数说明 参数名称

参数说明

取值样例

规则名称

不同规则的名称。

-

规则描述

不同规则的简要描述。

-

规则模板

- 选择不同的规则进行配置,支持的规则项如下:

- 镜像白名单

- 镜像黑名单

- 镜像标签白名单

- 镜像标签黑名单

- 创建容器白名单

- 创建容器黑名单

- 容器mount proc白名单

- 容器seccomp unconfined

- 容器特权白名单

- 容器capabilities白名单

- 规则填写参数说明如下:

- 精准匹配:通过目标镜像名称来检测,填写目标镜像名称匹配镜像,多个名称以英文分号隔开,最多填写20个。

- 正则匹配:通过正则来检测,填写正则表达式匹配镜像,多个表达式以英文分号隔开,最多填写20个。

- 前缀匹配:通过前缀名称来检测,填写前缀名称匹配镜像,多个前缀以英文分号隔开,最多填写20个。

- 标签名称:通过标签及标签值来筛选检测,最多可添加20个标签项。

- 权限类型:通过选择权限进行指定检测或忽略检测,权限说明详情请参见表23。

-

表23 镜像异常行为权限说明 权限名称

权限说明

AUDIT_WRITE

将记录写入内核审计日志的。

CHOWN

对文件UID和GID进行任意更改的。

DAC_OVERRIDE

绕过文件读、写和执行权限检查。

FOWNER

绕过权限检查通常要求进程的文件系统UID与文件UID匹配的操作。

FSETID

修改文件时不清除set-user-ID和set-group-ID权限位。

KILL

放通发送信号的权限检查。

MKNOD

使用mknod创建特殊文件。

NET_BIND_SERVICE

将socket绑定到internet域特权端口(端口号小于1024)。

NET_RAW

使用原始socket和数据包socket。

SETFCAP

设置文件功能。

SETGID

对进程GID和补充GID列表进行任意操作。

SETPCAP

修改进程能力。

SETUID

对进程UID进行任意操作。

SYS_CHROOT

使用chroot,更改根目录。

AUDIT_CONTROL

启用和禁用内核审计;更改审计筛选规则;检索审计状态和筛选规则。

AUDIT_READ

允许通过组播网络链接套接字读取审计日志。

BLOCK_SUSPEND

允许防止系统挂起。

BPF

允许创建BPF映射、加载BPF类型格式(BTF)数据、检索BPF程序的JITed代码等。

CHECKPOINT_RESTORE

允许检查点/恢复相关操作。

DAC_READ_SEARCH

绕过文件读取权限检查和目录读取和执行权限检查。

IPC_LOCK

锁定内存(mlock、mlockall、mmap、shmctl)。

IPC_OWNER

绕过对System V IPC对象的操作的权限检查。

LEASE

在任意文件上建立租赁。

LINUX_IMMUTABLE

设置FS_APPEND_FL和FS_IMMUTABLE_FL i节点标志。

MAC_ADMIN

允许MAC配置或状态更改。

MAC_OVERRIDE

覆盖强制访问控制(MAC)。

NET_ADMIN

执行各种与网络相关的操作。

NET_BROADCAST

进行socket广播,并侦听组播。

PERFMON

允许使用perf_events、i915_perf和其他内核子系统进行系统性能和可观察性特权操作。

SYS_ADMIN

执行一系列系统管理操作。

SYS_BOOT

使用重新启动和kexec_load,重新启动并加载新内核以便以后执行。

SYS_MODULE

加载和卸载内核模块。

SYS_NICE

提升进程良好值(良好,设置优先级),并更改任意进程的良好值。

SYS_PACCT

使用账户,打开或关闭进程记账。

SYS_PTRACE

使用ptrace跟踪任意进程。

SYS_RAWIO

执行I/O端口操作(ipl和ioperm)。

SYS_RESOURCE

覆盖资源限制。

SYS_TIME

设置系统时钟(settimeofday、stime、adjtimex);设置实时(硬件)时钟。

SYS_TTY_CONFIG

使用vhangup;在虚拟终端上使用各种特权ioctl操作。

SYSLOG

执行特权系统日志操作。

WAKE_ALARM

触发将唤醒系统的东西。

- 选择不同的规则进行配置,支持的规则项如下:

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

端口扫描检测

- 单击“端口扫描检测”,滑出“端口扫描检测”策略详情界面。

- 在弹出的端口扫描检测界面中,修改“策略内容”,参数说明如表24所示。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

外联检测

- 单击“外联检测”,弹出“外联检测”策略详情界面。

- 在弹出的外联检测界面中,修改“策略内容”,参数说明如表 外联检测策略参数说明所示。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

无文件攻击检测

- 单击“无文件攻击检测”,弹出“无文件攻击检测”策略详情界面。

- 在策略详情界面中,查看或修改“策略内容”,参数说明如表所示。

表26 无文件攻击检测策略参数说明 参数名称

参数说明

取值样例

进程注入

- 进程注入:开启/关闭进程注入检测。

:开启。

:开启。 :关闭。

:关闭。

- 白名单匹配规则:即您配置好的“路径白名单”匹配规则,单击

选择白名单匹配规则,可选项如下:

选择白名单匹配规则,可选项如下:

- 全量匹配,区分大小写

- 全量匹配,不区分大小写

- 模糊匹配

- 路径白名单:输入无需对“进程注入”威胁进行检测的路径,多个路径可通过回车换行分隔。

- 模糊匹配

- /usr/sbin/hald

LD劫持

- LD劫持:开启/关闭LD劫持检测。

:开启。

:开启。 :关闭。

:关闭。

- 全量进程检测:开启/关闭对全量进程的LD劫持威胁检测。

:开启。

:开启。 :关闭。

:关闭。

- 白名单匹配规则:即您配置好的“路径白名单”匹配规则,单击

选择白名单匹配规则,可选项如下:

选择白名单匹配规则,可选项如下:

- 全量匹配,区分大小写

- 全量匹配,不区分大小写

- 模糊匹配

- 路径白名单:输入无需对“LD劫持”威胁进行检测的路径,多个路径可通过回车换行分隔。

- 模糊匹配

- /usr/sbin/hald

内存型进程

- 内存型进程:开启/关闭内存型进程检测。

:开启。

:开启。 :关闭。

:关闭。

- 全量进程检测:开启/关闭对全量进程的内存型进程威胁检测。

:开启。

:开启。 :关闭。

:关闭。

- 白名单匹配规则:即您配置好的“路径白名单”匹配规则,单击

选择白名单匹配规则,可选项如下:

选择白名单匹配规则,可选项如下:

- 全量匹配,区分大小写

- 全量匹配,不区分大小写

- 模糊匹配

- 路径白名单:输入无需对“内存型进程”威胁进行检测的路径,多个路径可通过回车换行分隔。

- 模糊匹配

- /usr/sbin/hald

VDSO劫持

VDSO劫持:开启/关闭VDSO劫持攻击检测。 :开启。

:开启。 :关闭。

:关闭。

- 进程注入:开启/关闭进程注入检测。

- 确认无误,单击“确定”,完成修改。

如果企业项目选择的“所有项目”,且修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

自保护

自保护策略是保护企业主机安全的软件、进程和文件不被恶意程序破坏的策略,不支持自定义策略内容。