使用HSS应对挖矿攻击

应用场景

挖矿(Mining),又称加密货币挖矿(Cryptocurrency Mining),是指通过大量计算机运算获取加密货币的过程。由于运算过程需要耗费大量的计算资源和电力,为了降低成本,攻击者会在用户不知情或未经允许的情况下,向个人或企业的计算机和移动设备植入挖矿程序,占用其系统资源和网络资源进行挖矿,从而获取加密货币牟利。

当主机遭受挖矿攻击时,挖矿程序会占用CPU进行超高运算,导致CPU严重损耗,并且影响主机上其他应用的运行。当您的主机被挖矿程序入侵,挖矿程序可能进行内网渗透,并在被入侵的主机上持久化驻留。攻击者还可能通过挖矿程序窃取机密信息,比如机密文件、关键资产的用户名和密码等,导致资产遭受更进一步的损失。

HSS具备针对挖矿攻击的检测与响应能力,能检出挖矿病毒软件并将其隔离。本文介绍如何使用HSS检测并清除挖矿程序,以及如何对主机进行安全加固。

前提条件

主机已开启HSS专业版/企业版/旗舰版/网页防篡改版/容器版防护,详细操作请参见HSS接入概述。

攻击时:快速清除挖矿程序

- 处理挖矿告警,终止恶意进程。

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - 在左侧导航栏,选择“检测与响应 > 安全告警事件”,进入“主机安全告警”界面。

- (可选)如果您已开通企业项目,可在页面上方“企业项目”下拉框中选择企业项目,查看目标企业项目下的相关信息和数据。

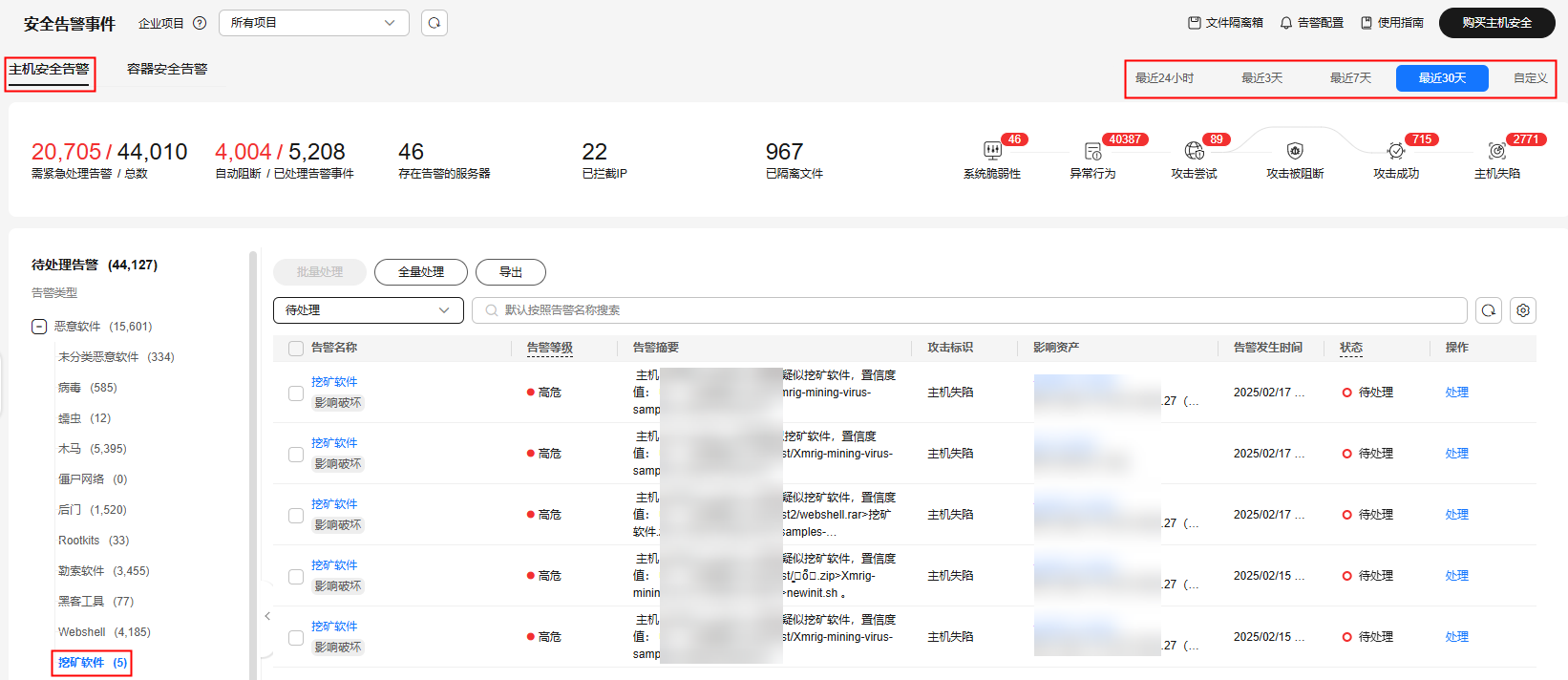

- 查看并处理“挖矿软件”告警。

当主机被植入挖矿程序时,会触发HSS发送“挖矿软件”告警。您需要自行判断检测出的挖矿告警文件是正常业务文件,还是攻击者运行的恶意文件。如果确认为攻击事件,建议您对挖矿程序进行隔离查杀。

- 在待处理告警中,选择。

图1 挖矿软件告警

- 在右侧告警列表中,单击告警事件的告警名称,可查看告警的详细信息。

- 在告警列表中,单击告警“操作”列的“处理”。

- 在弹出的对话框中,“处理方式”选择“隔离查杀”,并单击“确定”。

选择隔离查杀后,该程序无法执行“读/写”操作,同时该程序的进程将被立即终止。HSS将程序或者进程的源文件加入文件隔离箱,被隔离的文件不会对主机造成威胁。

- 在安全告警事件界面右上角,单击“文件隔离箱”,可查看被隔离查杀的文件。

- 在待处理告警中,选择。

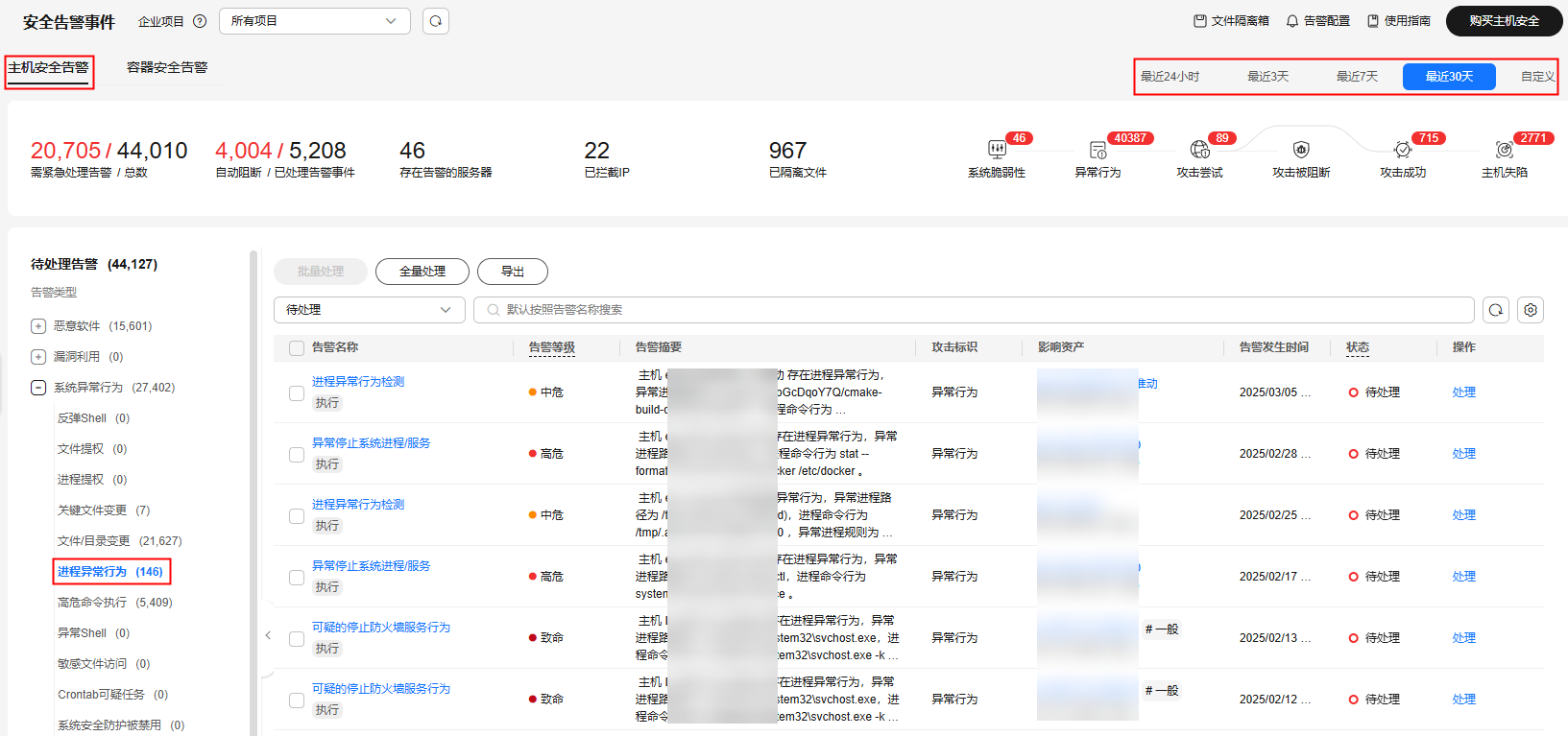

- 查看并处理“进程异常行为”告警。

当出现主机挖矿行为时,会触发HSS发送“进程异常行为”告警。您需要自行判断检测出的异常进程是否合理,如果确认不合理,建议您对其进行隔离查杀。

- 在待处理告警中,选择。

图2 进程异常行为告警

- 在右侧告警列表中,单击告警事件的告警名称,可查看告警的详细信息。

- 在告警列表中,单击告警“操作”列的“处理”。

- 在弹出的对话框中,“处理方式”选择“隔离查杀”,并单击“确定”。

- 在安全告警事件界面右上角,单击“文件隔离箱”,可查看被隔离查杀的文件。

- 在待处理告警中,选择。

- 排查其他自启动项,彻底清除挖矿威胁。

有的挖矿进程为了实现长期驻留,会向系统中添加自启动项来确保系统重启后仍然能重新启动,因此,需要及时清除可疑的自启动项。

- 在主机安全平台界面的左侧导航栏,选择,进入“主机指纹”界面。

- 单击“自启动项”,在下方选择“历史变动记录”页签,查看历史变动情况。

- 扫描被攻击的服务器,深度查杀病毒。

HSS提供病毒查杀功能,使用特征病毒检测引擎,扫描服务器中的病毒文件。您可以快速扫描被攻击的服务器,深度清理潜在的恶意威胁。您需要自行判断扫描出的病毒文件是否合理,如果确认不合理,建议您对其进行隔离。

- 在主机安全平台界面的左侧导航栏,选择,进入“病毒查杀”界面。

- 单击“快速查杀”。

- 根据界面提示,填写“快速查杀”任务相关参数。

服务器请选择为被挖矿攻击的服务器,其他参数保持默认即可。更多信息,请参见快速查杀。

- 单击“开始扫描”。

- 待扫描任务完成后,在“病毒查杀”界面下方,可以查看扫描到的病毒文件。

- 在目标病毒文件所在行的操作列,单击“处理”。

- 在弹出的对话框中,“处理方式”选择“手动隔离文件”,并单击“确定”。

隔离后,该病毒文件不能执行“读/写”操作,无法再对主机造成威胁。被成功隔离的文件会被添加到“文件隔离箱”中,后续,您可以到“文件隔离箱”中恢复或删除已隔离的文件。

- 在病毒查杀界面右上角,单击“文件隔离箱”,可查看被隔离查杀的文件。

攻击后:对主机进行安全加固

挖矿程序清除后,为了保障主机安全,请及时对主机进行安全加固。

- Linux加固建议

- 使用HSS每日凌晨自动进行一次全面的检测,帮助您深度防御主机和应用方面潜在的安全风险。

- 修改系统所有账号口令(包括系统账户和应用账户)为符合规范的强口令,或将主机登录方式改为密钥登录彻底规避风险。

- 设置安全口令,详细操作请参见如何设置安全的口令。

- 使用密钥登录主机,详细操作请参见使用私钥登录Linux主机。

- 严格控制系统管理员账户的使用范围,为应用和中间件配置各自的权限和并严格控制使用范围。

- 使用安全组定义访问规则,根据业务需求对外开放端口,对于特殊业务端口,建议设置固定的来源IP(如:远程登录)或使用VPN、堡垒机建立自己的运维通道,详细操作请参见安全组规则。

- Windows加固建议

使用HSS全面体检并深度防御主机和应用方面潜在的安全风险,同时您还可以对您的Windows系统进行账户安全加固、口令安全加固和授权安全加固。

- 账户安全加固

账户

说明

操作步骤

默认账户安全

- 禁用Guest用户

- 禁用或删除其他无用账户(建议先禁用账户三个月,待确认没有问题后删除)

- 打开控制面板。

- 选择。

- 选择。

- 双击Guest用户,在弹出的Guest属性窗口中,勾选“账户已禁用”。

- 单击“确定”,完成Guest用户禁用。

按照用户分配账户

根据业务要求,设定不同的用户和用户组。

例如,管理员用户,数据库用户,审计用户等。

- 打开控制面板。

- 选择。

- 选择,根据业务要求,设定不同的用户和用户组,包括管理员用户,数据库用户,审计用户等。

定期检查并删除无关账户

定期删除或锁定与设备运行、维护等与工作无关的账户。

- 打开控制面板。

- 选择。

- 选择。

- 单击“用户”或者“用户组”,在用户或者用户组页面,删除或锁定与设备运行、维护等与工作无关的账户。

不显示最后的用户名

配置登录登出后,不显示用户名称。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 双击“交互式登录:不显示最后的用户名”。

- 在弹出的“交互式登录:不显示最后的用户名”属性窗口中,选择“启用”,并单击确定。

- 口令安全加固

口令

说明

操作步骤

复杂度

必须满足如何设置安全的口令的要求。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 确认“密码必须符合复杂性要求”已启用。

密码最长留存期

对于采用静态口令认证技术的设备,账户口令的留存期不应长于90天。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“密码最长使用期限”不大于90天。

账户锁定策略

对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过10次后,锁定该用户使用的账户。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“账户锁定阈值”不大于10次。

- 授权安全加固

授权

说明

操作步骤

远程关机

在本地安全设置中,从远端系统强制关机权限只分配给Administrators组。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“从远端系统强制关机”,权限只分配给Administrators组。

本地关机

在本地安全设置中关闭系统权限只分配给Administrators组。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“关闭系统”,权限只分配给Administrators组。

用户权限指派

在本地安全设置中,取得文件或其它对象的所有权的权限只分配给Administrators组。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“取得文件或其他对象的所有权”,权限只分配给Administrators组。

授权账户登录

在本地安全设置中,配置指定授权用户允许本地登录此计算机。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“允许本地登录”,权限给指定授权用户。

授权账户从网络访问

在本地安全设置中,只允许授权账号从网络访问(包括网络共享等,但不包括终端服务)此计算机。

- 打开控制面板。

- 选择。

- 在“本地安全策略”窗口中,选择。

- 配置“从网络访问此计算机”,权限给指定授权用户。

- 账户安全加固