应用场景

企业主机安全HSS为主机、容器提供了入侵检测防护,支持检测账户暴力破解、进程异常行为、网站后门、恶意软件等多种恶意行为或攻击,并在检测到异常后会及时告警上报通知用户。用户收到的告警中,可能包含正常业务触发而导致的告警,这种情况下,用户可以通过加白的方式,让HSS后续对信任对象产生的告警进行忽略不再上报,从而减少运维工作量,提升运营运维效率。

本文为您介绍如何通过HSS的白名单机制避免告警误报。

白名单机制

HSS提供了两种不同的白名单机制来处理告警,分别是告警白名单和检测策略白名单,通过这两种白名单加白后的对象,HSS都不会对其产生的行为进行告警。两种白名单的详细说明如表1所示。

表1 白名单机制

|

白名单机制 |

说明 |

优势 |

劣势 |

|

告警白名单 |

在处理告警时,处理方式可以选择将告警加入告警白名单,并配置告警白名单规则,后续命中白名单规则的异常事件,HSS只检测但不上报告警。 |

HSS会根据告警内容自动联想预置白名单规则,您在处理已产生的告警过程中可快速对告警进行加白。 |

无法提前加白,只能等待告警触发。 |

|

检测策略白名单 |

HSS通过Agent对服务器进行检测,Agent的检测范围可通过控制台上下发的策略进行控制,因此用户可在策略中为信任的对象加白,策略配置完成下发后,HSS将不对策略加白的对象进行告警。 |

- 无需等待告警触发,可提前将信任的对象添加到白名单中。

- 容器类告警,Pod、镜像、组织等无法添加告警白名单,可添加检测策略白名单。

|

无法同步处理已产生的告警。 |

添加告警白名单

主机安全告警和容器安全告警添加告警白名单的操作流程基本一致,如下操作以处理主机安全告警中的“高危命令执行”告警为例进行说明。

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏中,单击,在“主机安全告警”页签,查看上报的告警。

- 单击告警名称,查看告警详情,判断该告警是否为正常业务触发。

可通过查看告警详情中的

“告警信息”、

“调查取证”、

“相似告警”等分析确认执行命令操作是否是正常业务触发。

图1 查看告警详情

- 如果该告警是正常业务触发,单击“加入告警白名单”。

图2 加入告警白名单

- 在“处理告警事件”面板,单击“新增规则”,配置告警白名单触发规则。相关参数说明请参见表2。

同一个告警支持添加多条白名单规则。如果添加多条规则,相互之间为或的关系。

图3 告警白名单规则

表2 告警白名单规则参数说明

|

参数 |

示例 |

说明 |

|

加白字段 |

进程命令行 |

加白字段即需要加白的对象类型,主机安全告警支持的加白字段包括:

- 进程路径

- 进程命令行

- 文件路径

- 用户名称

- 远程IP

告警类型不同则可加白的字段不同。 |

|

通配符 |

包含 |

支持选择的通配符如下:

- 包含:告警信息包含白名单规则“描述”时,HSS不进行告警。

- 相等:告警信息完全匹配白名单规则“描述”时,HSS不进行告警。

|

|

描述 |

ls -l /run/canal/plugins/yangtse-agent.sock |

HSS会自动联想为检测到的可疑进程、文件等填充加白内容。该内容也支持自定义。 |

- 在“处理告警事件”面板,单击“确定”,告警加白完成。

添加检测策略白名单

HSS支持添加白名单的检测策略以及策略对应的告警请参见表3。

表3 支持添加白名单的检测策略

|

策略名称 |

对应的告警 |

|

容器信息收集 |

容器挂载异常 |

|

集群入侵检测 |

Kubernetes事件删除、创建特权Pod、Pod中使用交互式shell、创建敏感目录Pod、创建主机网络的Pod、创建主机Pid空间的Pod、普通pod访问、APIserver认证失败、普通Pod通过Curl访问APIServer、系统管理空间执行exec、系统管理空间创建Pod、创建静态Pod、创建DaemonSet、创建集群计划任务、List Secrets操作、枚举用户可执行的操作、高权限RoleBinding或ClusterRoleBinding、ServiceAccount创建

|

|

容器逃逸 |

容器高危系统调用、Shocker攻击、DirtCow攻击、容器文件逃逸攻击 |

|

容器信息模块 |

容器命名空间、容器开放端口、容器安全选项、容器挂载目录 |

|

容器进程白名单 |

容器进程异常事件上报 |

|

无文件攻击检测 |

进程注入、动态库注入、内存文件进程 |

|

文件保护 |

文件目录变更、关键文件变更、文件提权 |

|

HIPS检测 |

Windows Defender防护被禁用、可疑的黑客工具、可疑的勒索加密行为、隐藏账号创建、读取用户密码凭据、可疑的SAM文件导出、可疑shadow copy删除操作、备份文件删除、可疑勒索病毒操作注册表、可疑的异常进程行为、可疑的扫描探测、可疑的勒索病毒脚本运行、可疑的挖矿命令执行、可疑的禁用windows安全中心行为、可疑的停止防火墙服务行为、可疑的系统自动恢复禁用、Office创建可执行文件、带宏Office文件异常创建、可疑的注册表操作、Confluence远程代码执行、MSDT远程代码执行、使用Wevtutil清除Windows日志、使用Fsutil去除日志、regsvr32发起的可疑http请求、使用Windows Defender下载负载、Windows远程命令执行、Log4shell漏洞执行、可疑的计划任务操作、可疑的Windows命令执行、Windows入侵工具传输、可疑的反弹shell命令、执行远程可疑脚本、可疑的软件安装、perl反弹shell、awk反弹shell、python反弹shell、lua反弹shell、mkfifo/openssl反弹shell、php反弹shell、ruby反弹shell、使用rssocks进行反向代理、bash反弹shell、ncat反弹shell、exec重定向反弹shell、node反弹shell、telnet双端口反弹shell、nc反弹shell、socat反弹shell、php_socket反弹shell、socket/tchsh反弹shell、使用vigr/vipw修改文件、清除或替换系统安全日志、软连接ssh后门、替换ssh密钥、使用curl/wget安装后门

使用代理软件工具、python/base64执行、sudo提权漏洞利用、增加uid为0(root权限)的系统账号、利用$IFS绕过执行命令修改权限、wipe删除文件或目录、github敏感信息泄露、使用命令进行arp欺骗、查看系统数据库passwd相关记录、curl/wget/gcc下载CVE/CNVD漏洞、可疑的驱动加载、卸载或停止主机安全程序、strace获取ssh凭据、Golang反弹shell、ldapsearch探测域内信息、通过perl脚本探测提权漏洞、通过bash脚本探测提权漏洞、通过python脚本探测提权漏洞、Enumy提权枚举工具、Hydra暴力破解工具、CDK容器渗透工具、stowaway代理工具、CF云渗透工具、通过redis-rogue-server入侵redis、通过hack-browser-data收集浏览器数据、可疑的探测主机行为、可疑的下载行为、可疑的交互式bash shell生成、sudo权限提升、vim权限提升、awk权限提升、混淆的shell命令、劫持LD_PRELOAD动态链接库、劫持动态链接器、可疑的敏感文件读取、可疑的敏感文件修改、socat端口转发、ngrok端口转发、rinetd端口转发、portmap端口转发、portforward端口转发、rakshasa端口转发、检测到黑客工具earthworm、设置suid/sgid提权、进程异常行为、可疑的计划任务/自启动项创建、find权限提升、访问恶意域名或IP、使用rcsocks/ssocks进行反向代理、SSH端口转发、HashDump攻击、procdump攻击 |

|

登录安全检测 |

尝试暴力破解、爆破成功、用户登录成功、异地登录、用户登录拒绝、用户首次登录、系统账号弱口令 |

|

恶意文件检测 |

异常shell、反弹shell、恶意软件 |

|

端口扫描检测 |

端口扫描 |

|

root提权 |

进程异常行为、可疑的进程提权、进程异常外联 |

|

实时进程 |

高危命令执行 |

|

rootkit检测 |

可疑的rootkit |

上表中所述策略配置白名单的详细操作如下:

如果您是基于新创建的自定义策略组进行的策略配置,则完成策略组创建和策略配置后,您需要将新建的策略组部署应用到目标服务器,详细操作请参见部署策略。

容器信息收集

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应的容器版策略组,单击策略组名称,进入策略组详情页面。

- 单击“容器信息收集”策略名称,进入策略详情页面,配置“挂载目录白名单”。

图4 容器信息收集策略

表4 容器信息收集策略白名单参数说明

|

参数 |

示例 |

说明 |

|

挂载目录白名单 |

/test |

填写允许挂载的挂载目录,多个挂载目录路径以回车符换行分隔。

路径以*结束表示目标路径下的所有子目录,不包括主目录。

例如,设置/var/test/*为白名单目录,表示目录/var/test/下的所有子目录为白名单目录,不包括test这层。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

集群入侵检测

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应的容器版策略组,单击策略组名称,进入策略组详情页面。

- 单击“集群入侵检测”策略名称,进入策略详情页面。

- 在白名单区域,单击“添加”,再单击“添加”,添加一条白名单输入框。

图5 添加白名单输入框

- 在“类型”选框中单击下拉列表,选择添加白名单的类型,并填写对应类型的值。

图6 集群入侵检测策略

表5 集群入侵检测白名单参数说明

|

参数 |

示例 |

说明 |

|

类型 |

ip过滤 |

自定义添加在检测中需要忽略的类型。

支持的类型如下:

- ip过滤

- pod名称过滤

- image名称过滤

- 执行用户过滤

- pod标签过滤

- namespace过滤

|

|

值 |

192.168.1.1 |

填写类型具体的值。此处示例选择“ip过滤”,则填写具体的IP地址。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器逃逸策略

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应的容器版策略组,单击策略组名称,进入策略组详情页面。

- 单击“容器逃逸”策略名称,进入策略详情页面,配置白名单。

可配置镜像、进程、Pod这些不同级别的白名单,您可以根据需求选择配置任意类型的白名单。

图7 容器逃逸策略

表6 容器逃逸策略白名单参数说明

|

参数 |

示例 |

说明 |

|

镜像白名单 |

onlyoffice |

填写无需检测容器逃逸行为的镜像名称,镜像名只能包含字母、数字、下划线、中划线,多个镜像名以回车换行隔开,最多可添加100个镜像名。 |

|

进程白名单 |

/bin/flock |

填写无需检测容器逃逸行为的进程全路径,进程全路径只能包含字母、数字、下划线、中划线,多个进程名以回车换行隔开,最多可添加100个进程路径。 |

|

POD名称白名单 |

case |

填写无需检测容器逃逸行为的Pod名称(非Pod UID),Pod名称只能包含字母、数字、下划线、中划线,多个Pod名称以回车换行隔开,最多可添加100个Pod名称。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器信息模块

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应的容器版策略组,单击策略组名称,进入策略组详情页面。

- 单击“容器信息模块”策略名称,进入策略详情页面,配置白名单。

可配置容器、组织白名单,根据需求选择配置即可。

图8 容器信息模块策略

表7 容器信息模块白名单参数说明

|

参数 |

示例 |

说明 |

|

自定义容器名称白名单 |

busy-me |

自定义填写需要HSS不告警的容器名称。

- 基于Docker运行时的容器可以配置简单名称,HSS会自行模糊匹配;其他运行时的容器会根据名称进行精确匹配。

- 多个容器名称以回车换行分隔,最多可添100个白名单。

|

|

自定义组织白名单 |

scc_hss_container

hwofficial |

自定义填写需要HSS不告警的镜像所属组织名称。

多个组织名称以回车换行分隔,最多可添100个白名单。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

容器进程白名单

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应的容器版策略组,单击策略组名称,进入策略组详情页面。

- 单击“容器进程白名单”策略名称,进入策略详情页面,配置容器进程白名单。

图9 容器进程白名单策略

表8 容器进程白名单参数说明

|

图9中参数编号 |

参数 |

示例 |

说明 |

|

① |

动态白名单 |

|

开启动态白名单 ,HSS对容器进程的检测机制如下: ,HSS对容器进程的检测机制如下:

HSS默认容器是单进程模型,即容器只运行容器启动参数中配置的进程命令行。HSS会在容器启动时,自动识别容器启动的entrypoint配置,根据启动entrypoint识别主进程,如果容器运行过程,运行了主进程外的其他进程则告警。 |

|

② |

白名单 |

模糊匹配 |

勾选 |

是否启动对目标进程路径的模糊匹配。 |

|

镜像名称 |

- |

填写进程所属镜像的名称。

镜像名称或镜像ID选填一个即可。 |

|

镜像ID |

sha256:ab1305a5e0a87345ad8cd91015990b7c34fb7a7e682266937872cefc9eb36671 |

填写进程所属镜像的ID。

镜像名称或镜像ID选填一个即可。 |

|

进程 |

/tmp/testw |

填写无需检测的进程路径。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

无文件攻击检测

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应版本的策略组,单击策略组名称,进入策略组详情页面。

- 单击“无文件攻击检测”策略名称,进入策略详情页面,配置白名单。

图10 无文件攻击检测策略

表9 无文件攻击检测白名单参数说明

|

参数 |

示例 |

说明 |

|

白名单匹配规则 |

全量匹配,区分大小写 |

即 “路径白名单”匹配规则,单击  选择白名单匹配规则,可选项如下:

- 全量匹配,区分大小写

- 全量匹配,不区分大小写

- 模糊匹配

|

|

路径白名单 |

/usr/sbin/hald |

输入无需对“进程注入”、“LD劫持”或“内存型进程”威胁进行检测的路径,多个路径可通过回车换行分隔。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

文件保护

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“文件保护”策略名称,进入策略详情页面,配置忽略检测的文件类型或路径。

图11 文件保护策略

表10 文件保护策略白名单参数说明

|

参数模块 |

参数 |

示例 |

说明 |

|

文件提权检测 |

忽略的文件路径 |

/usr/lib64/hal/hald-runner

/usr/sbin/hald

/opt/nfast/sbin/privconn

/usr/sbin/dhclient

/usr/sbin/tcpdump |

填写忽略的文件路径。文件路径以“/”开头,不能以“/”结尾,多个路径通过回车换行分隔且名称中不能包含空格。 |

|

关键文件目录变更检测

|

忽略监控文件类型后缀 |

swo

swp

swpx

lck |

填写忽略监控的文件类型的后缀。多个文件类型通过回车换行分隔。 |

|

忽略监控的文件路径 |

/etc/init.d/.depend.start

/etc/init.d/.depend.stop

/etc/init.d/.depend.halt

/etc/init.d/.depend.boot

/var/spool/cron/sed* |

填写忽略监控文件的路径。文件路径以“/”开头,不能以“/”结尾,多个路径通过回车换行分隔且名称中不能包含空格。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

HIPS检测

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“HIPS检测”策略名称,进入策略详情页面,配置可信进程。

图12 HIPS检测策略

表11 HIPS检测策略白名单参数说明

|

参数 |

示例 |

说明 |

|

可信进程文件路径 |

/usr/bin/bash |

添加可信进程全路径。单击“添加”可增加一条路径输入框,单击“删除”可删除进程文件路径。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

登录安全检测

登录安全检测策略对暴力破解账户的行为不仅会进行告警,还会拦截暴力破解IP。如果仅为告警添加登录告警白名单,只能避免后续告警,无法解决可信IP被拦截的问题,您可以在登录安全检测策略中设置可信IP,避免告警和拦截。

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“登录安全检测”策略名称,进入策略详情页面,配置可信IP。

图13 登录安全检测策略

表12 登录安全检测策略白名单参数说明

|

参数 |

示例 |

说明 |

|

IP白名单 |

203.218.166.56 |

将IP添加到白名单后,HSS不会阻断白名单内IP的暴破行为。

最多可添加50个IP或网段到白名单,且同时支持IPv4和IPv6。 |

|

白名单暴破行为是否告警 |

|

在白名单内的IP发生暴力破解行为是否告警。

表示不告警。 表示不告警。

|

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

恶意文件检测

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“恶意文件检测”策略名称,进入策略详情页面,配置需要忽略检测的内容。

配置需要忽略的内容即可,无需全部填写。

图14 恶意文件检测策略

表13 恶意文件检测策略白名单参数说明

|

参数 |

示例 |

说明 |

|

反弹shell忽略的进程文件路径 |

/usr/bin/gnome-terminal

/usr/local/spes/spesservice

/usr/local/syscheck/messageservice

/usr/local/hostguard/bin/hostguard |

填写反弹shell检测忽略的进程文件全路径。

文件路径以“/”开头,不能以“/”结尾。多个路径通过回车换行分隔且名称中不能包含空格。 |

|

忽略的反弹shell本地端口 |

51954 |

填写反弹shell检测忽略的本地端口。多个端口以英文逗号分隔。 |

|

忽略的反弹shell远程地址 |

192.78.10.8 |

填写反弹shell检测忽略的远程IP地址或网段。多个地址或网段以英文逗号分隔。支持IPv4和IPv6。

例如:

- IPv4地址:192.78.10.3

- IPv4网段:192.78.10.0/255.255.255.0或192.78.10.0/24

- IPv6地址:2001:0db8:86a3:08d3:1319:8a2e:0370:7344

- IPv6网段:234e:0:4567 3d/ffff ffff:ffff:ffff::0或2001:db8:832:11::/64

|

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

端口扫描检测

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“端口扫描检测”策略名称,进入策略详情页面,配置源IP白名单。

图15 端口扫描检测策略

表14 端口扫描检测策略白名单参数说明

|

参数 |

示例 |

说明 |

|

扫描源IP白名单 |

192.168.1.11 |

端口扫描检测忽略的源IP。支持IP地址或IP掩码,多个IP地址或掩码以英文逗号分隔。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

root提权

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“root提权”策略名称,进入策略详情页面,配置忽略的进程文件路径。

图16 root提权策略

表15 root提权策略白名单参数说明

|

参数 |

示例 |

说明 |

|

忽略的进程文件路径 |

/usr/sbin/ntpd

/usr/sbin/hald |

填写忽略的进程文件全路径。

文件路径以“/”开头,不能以“/”结尾。多个路径通过回车换行分隔且名称中不能包含空格。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

实时进程

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“实时进程”策略名称,进入策略详情页面。

- 在“白名单”区域,单击“添加”,添加一行白名单输入框。

- 根据提示配置白名单参数。

图17 实时进程策略

表16 实时进程策略白名单参数说明

|

参数 |

示例 |

说明 |

|

进程全路径或程序名 |

/usr/bin/sleep |

添加检测时放行、忽略的进程全路径或程序名。

|

|

命令行正则表达式 |

^[A-Za-z0-9[:space:]\\*\\.\\\":_'\\(>=-]+$ |

填写需要加白的命令行的正则表达式。

此项非必填。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

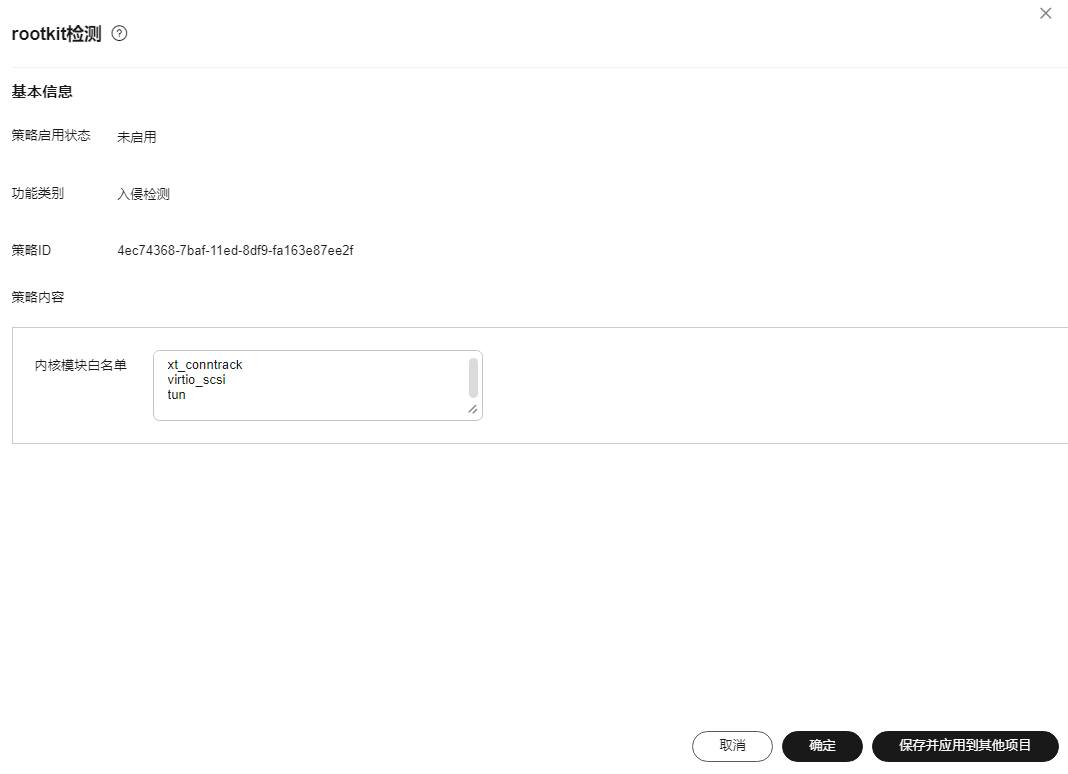

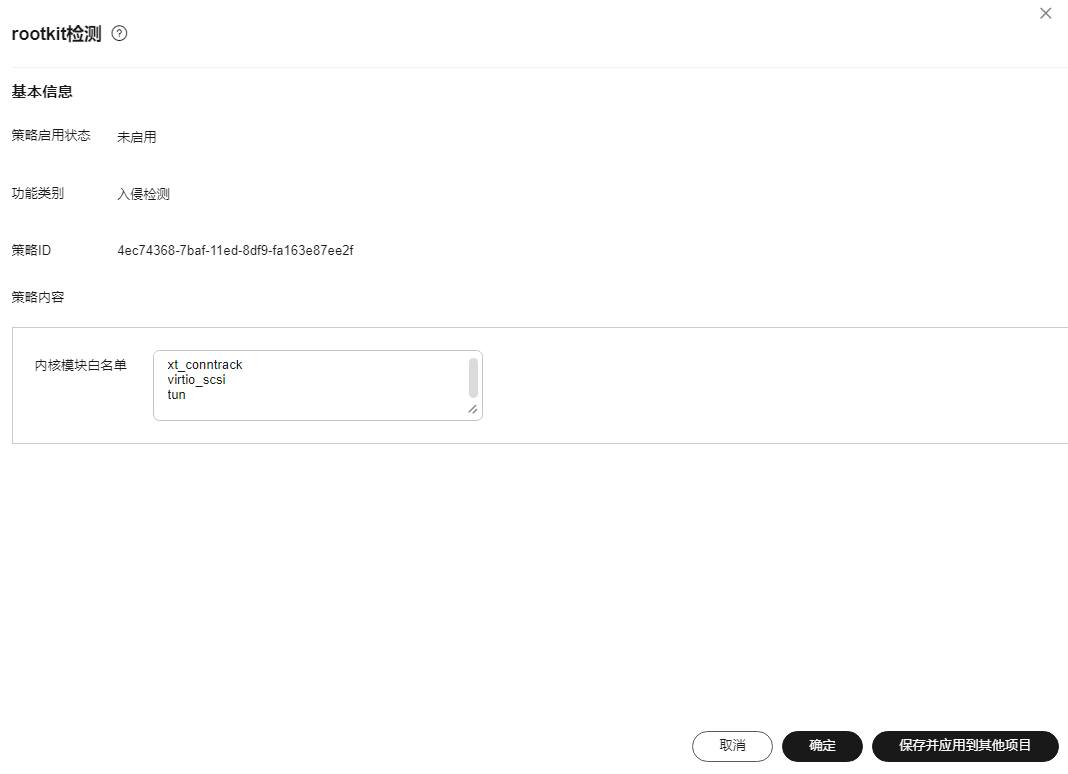

rootkit检测

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。

- 在左侧导航栏,选择,进入“策略管理”页面。

- 选择服务器对应防护版本的策略组,进入策略组详情页面。

- 单击“rootkit检测”策略名称,进入策略详情页面,配置内核模块白名单。

图18 rootkit检测策略

表17 rootkit检测策略白名单参数说明

|

参数 |

示例 |

说明 |

|

内核模块白名单 |

xt_conntrack

virtio_scsi

tun |

自定义填写检测时忽略的内核模块名称。

可填写多个,不同模块名称之间用回车换行分隔,最多可添加10个。 |

- 确认无误,单击“确定”,完成修改。

如果已开通企业项目,当企业项目选择的“所有项目”时,修改的默认策略组的策略,您可以单击“保存并应用到其他项目”,将当前策略内容的修改应用到其他同版本策略下。

图标,选择区域或项目。

图标,选择区域或项目。