查看主机告警事件

企业主机安全可对您已开启的告警防御能力提供总览数据,帮助您快速了解安全告警概况包括需紧急处理告警、告警总数、存在告警的服务器、已拦截IP和已隔离文件等。

您可自定义查询30天内发生的告警事件,您可以根据自己的业务需求,自行判断并处理告警,快速清除资产中的安全威胁。

告警事件处理完成后,告警事件将从“未处理”状态转化为“已处理”。

AV检测和HIPS检测的告警分类会按照具体的告警情况在不同的告警类型中呈现。

- AV检测告警结果只在恶意软件下的不同类别呈现。

- HIPS检测的告警结果会根据实际种类在所有类型的子类别中呈现。

约束与限制

- 如果不需要检测高危命令执行、提权操作、反弹Shell、异常Shell或者Webshell,您可以通过“策略管理”页面手动关闭指定策略的检测。关闭检测后,HSS不对策略组关联的服务器进行检测,详细信息请参见查看和创建策略组。

- 其他检测项不允许手动关闭检测。

- 未开启防护的服务器不支持告警事件相关操作。

查看主机告警事件

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - 在左侧导航栏中,单击,进入“主机安全告警”页面。

- (可选)如果您已开通企业项目,可在页面上方“企业项目”下拉框中选择企业项目,查看目标企业项目下的相关信息和数据。

- 查看主机告警信息。

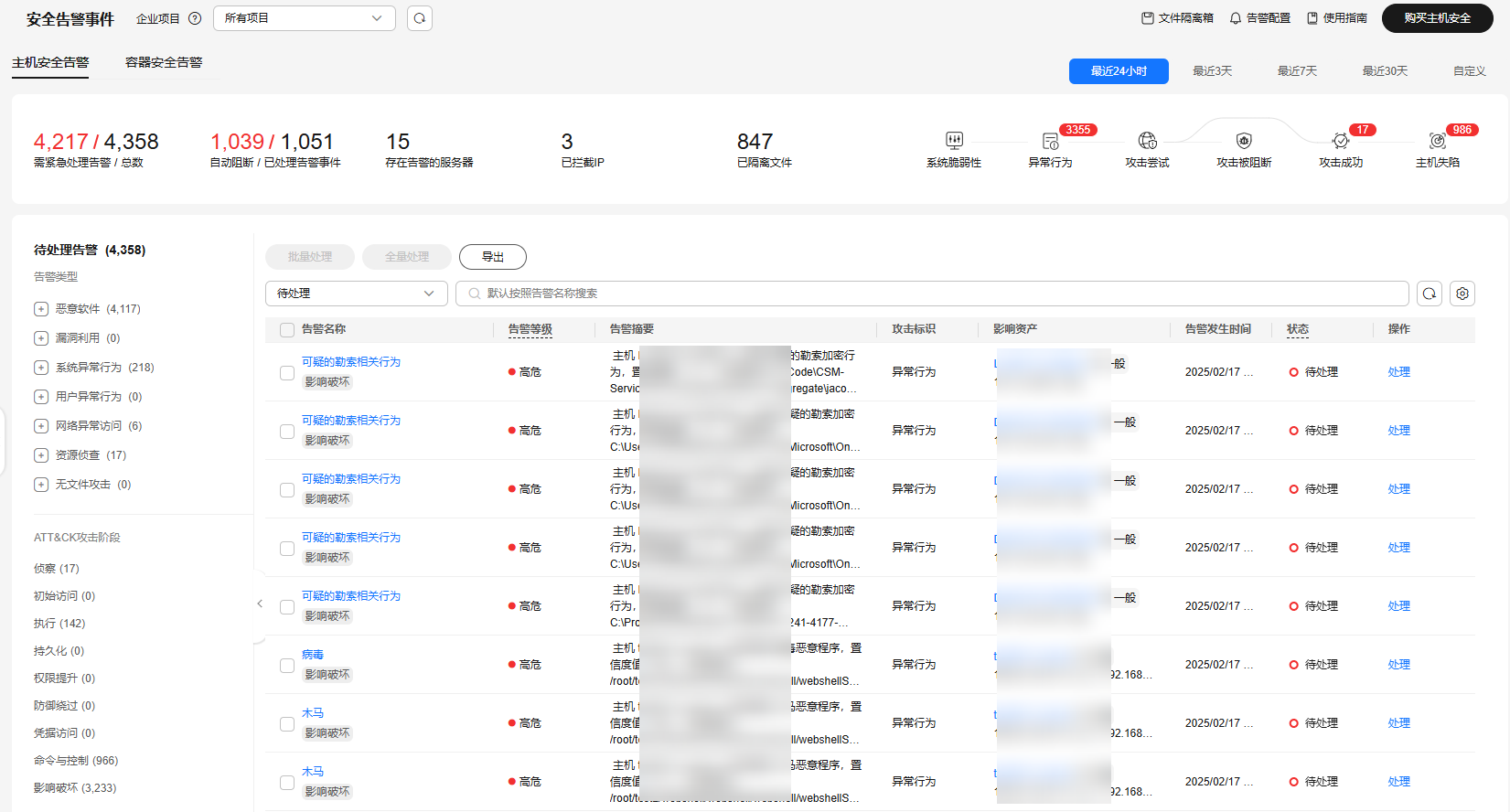

图1 主机安全告警

表1 主机安全告警统计说明 参数名称

告警事件状态说明

企业项目

自定义选择企业项目,按照企业项目的维度查看告警详情。

时间范围

支持选择固定周期,支持自定义查询告警的时间范围,自定义只能选择30天范围内的查询。

固定周期可选择如下:

- 最近24小时

- 最近3天

- 最近7天

- 最近30天

需紧急处理告警/总数

需紧急处理告警的数量和告警总数;单击相应数值可查看对应的告警事件列表。

自动阻断/已处理告警事件

系统已自动隔离查杀的告警数量和已处理的告警数量;单击相应数值可查看对应的告警事件列表。

存在告警的服务器

存在告警的服务器数量;单击相应数值可跳转至“主机管理”页面,查看对应的服务器列表。

当查看“最近24小时”存在告警情况时,您可以单击存在告警的服务器数值,跳转到“主机管理”界面查看相应的服务器列表。

已拦截IP

已拦截的暴力破解IP。

单击“已拦截IP”,可查看已拦截的IP地址列表。已拦截IP列表展示“服务器名称”、“攻击源IP”、“登录类型”、“拦截状态”、“拦截次数”、“开始拦截时间”、“最近拦截时间”。

如果您发现有合法IP被误封禁(比如运维人员因为记错密码,多次输错密码导致被封禁),可以手工解除拦截。如果发现某个主机被频繁攻击,需要引起重视,建议及时修补漏洞,处理风险项。

拦截规则说明:

已隔离文件

HSS可对检测到的威胁文件进行隔离处理,被成功隔离的文件会添加到“主机安全告警”的“文件隔离箱”中。

被成功隔离的文件一直保留在文件隔离箱中,您可以根据自己的需要进行一键恢复处理,关于文件隔离箱的详细信息,请参见管理文件隔离箱。

单击已隔离文件的数值,可进入“文件隔离箱”查看已隔离的文件。

- 根据告警类型或ATT&CK攻击阶段查看告警列表

您可以在待处理告警栏,通过选择告警类型和ATT&CK攻击阶段,查看对应类型的告警事件列表。关于ATT&CK攻击阶段的含义请参见表 ATT&CK攻击阶段说明。

ATT&CK的全称为Adversarial Tactics, Techniques, and Common Knowledge,它是一个站在攻击者的视角来描述攻击中各阶段用到的技术的模型。

- 查看主机安全告警事件详细信息

单击目标告警事件的告警名称,可查看告警的详细信息。告警信息说明如表 告警详细信息参数说明所示。

- 对于部分HSS已确定为恶意软件的告警,HSS会将告警源文件保存在云端中心,支持下载。您可以将告警源文件下载到本地进行分析查看,告警源文件压缩包解压密码为“unlock”。

- 对于未确认为恶意软件的告警,暂不支持告警源文件下载,您需要根据实际业务情况判断文件是否为恶意文件或误报。

图2 告警详细信息

表3 告警详细信息参数说明 参数名称

参数说明

防护引擎

HSS采用的检测引擎,包括病毒检测引擎、AI检测引擎、恶意情报检测引擎。

攻击状态

当前威胁攻击服务器的状态。

首次告警发生时间

首次发生攻击告警的时间。

告警ID

告警的唯一ID。

Att&CK阶段

攻击者在各阶段用到的攻击技术模型,详细说明请参见表 ATT&CK攻击阶段说明。

最新告警发生时间

最新发生攻击告警的时间。

告警信息

告警的详细信息说明,包括告警说明、告警摘要、受影响资产和处置建议。

调查取证

HSS根据告警类型调查到的攻击触发路径或病毒类型等信息,帮助您快速排查溯源定位处理攻击源。

- 进程树:当告警事件含进程信息时,调查取证栏目会展示进程树。进程树信息包含进程ID、进程文件路径、进程命令行、进程启动时间、进程文件hash等信息,您可以根据这些进程信息定位恶意进程。

- 文件取证信息:当告警事件含文件信息时,调查取证栏目会展示文件取证信息。文件取证信息包含文件路径、文件hash、文件操作类型、用户信息(瞬时进程可能获取不到)等,您可以根据这些信息定位文件。

- 网络取证信息:当告警事件含网络相关信息时,调查取证栏目会展示网络取证信息。网络取证信息包含本地IP地址、本地端口、远程IP地址、远程端口以及协议等,您可以根据这些信息判断是否为非法用户行为。

- 用户取证信息:当告警事件含用户行为信息时,调查取证栏目会展示用户取证信息。用户取证信息包含用户名称、用户登录IP、登录的服务类型、登录服务端口、最后一次登录事件以及登录失败次数等,您可以根据这些信息判断是否为非法访问行为。

- 注册表取证信息:当告警事件含注册表信息时,调查取证栏目会展示注册表取证信息。注册表取证信息包含注册表KEY、注册表VALUE等,您可以根据这些信息定位注册表风险。

- 异常登录取证信息:当告警事件含异常登录信息时,调查取证栏目会展示异常登录取证信息。异常登录取证信息包含登录IP、端口等,您可以根据这些信息定位是否为可信登录。

- 恶意软件取证信息:当告警事件含软件信息时,调查取证栏目会展示恶意软件取证信息。恶意软件取证信息包含恶意软件家族、病毒名称、病毒类型、置信度等信息。您可以根据这些信息定位恶意软件。

- 自启动项取证信息:当告警事件含自启动项信息时,调查取证栏目会展示自启动项取证信息。自启动项取证信息包含用户、命令、自启动项信息、进程文件命令行等信息。您可以根据这些信息定位自启动项。

- 内核取证信息:当告警事件含内核信息时,调查取证栏目会展示内核取证信息。内核取证信息包含系统函数、内核函数等信息。您可以根据这些信息定位内核风险。

相似告警

与本次告警的主机和事件类型相同的告警。您可以根据相似告警的处置方法处理本次告警。

常见问题

- 为什么相似的告警有多条?

对于24小时内发生的相似威胁事件,企业主机安全会将这些事件合并成一条告警;对于间隔24小时发生多次的相似威胁事件,企业主机安全将这些事件视作独立事件告警,分别呈现,因此您会看到相似的多条告警。

- 如何查看24小时内相似告警事件发生了几次?

您可以单击告警名称,在“告警详情”页面,查看累计发生次数、首次发生时间、最新发生时间。

图3 告警详情