C#

操作场景

使用C#语言进行后端服务签名时,您需要先获取SDK,然后打开工程,最后参考校验后端签名示例校验签名是否一致。

约束与限制

API绑定签名密钥后,发给后端的请求中才会添加签名信息。

准备环境

- 已获取签名密钥的Key和Secret,请参见签名前准备获取。

- 已在API网关控制台创建签名密钥,并绑定API,具体请参见创建并使用签名密钥。

- 在API网关控制台选择“帮助中心”,在“SDK使用指引”页签中下载对应语言所使用SDK。或直接下载SDK的最新版本。

- 已安装Visual Studio 2019 version 16.8.4或以上版本,如果未安装,请至Visual Studio官方网站下载。

打开工程

双击SDK包中的“csharp.sln”文件,打开工程。工程中包含如下3个项目:

- apigateway-signature:实现签名算法的共享库,可用于.Net Framework与.Net Core项目。

- backend-signature:后端服务签名示例,请根据实际情况修改参数后使用。具体代码说明请参考校验后端签名示例。

- sdk-request:签名算法的调用示例。

校验后端签名示例

示例演示如何编写一个基于ASP.Net Core的服务器,作为API的后端,并且实现一个IAuthorizationFilter,对API网关(即API管理)的请求做签名校验。

- 编写一个Controller,提供GET、POST、PUT和DELETE四个接口,且加入ApigatewaySignatureFilter的Attribute。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35

// ValuesController.cs namespace backend_signature.Controllers { [Route("api/[controller]")] [ApiController] [ApigatewaySignatureFilter] public class ValuesController : ControllerBase { // GET api/values [HttpGet] public ActionResult<IEnumerable<string>> Get() { return new string[] { "value1", "value2" }; } // POST api/values [HttpPost] public void Post([FromBody] string value) { } // PUT api/values/5 [HttpPut("{id}")] public void Put(int id, [FromBody] string value) { } // DELETE api/values/5 [HttpDelete("{id}")] public void Delete(int id) { } } }

- 实现一个ApigatewaySignatureFilter。将允许的签名key和secret对放入一个Dictionary中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23

// ApigatewaySignatureFilter.cs namespace backend_signature.Filters { public class ApigatewaySignatureFilter : Attribute, IAuthorizationFilter { private Dictionary<string, string> secrets = new Dictionary<string, string> { {"signature_key1", "signature_secret1" }, {"signature_key2", "signature_secret2" }, // Directly writing AK/SK in code is risky. For security, encrypt your AK/SK and store them in the configuration file or environment variables. // In this example, the AK/SK are stored in environment variables for identity authentication. Before running this example, set environment variables HUAWEICLOUD_SDK_AK1 and HUAWEICLOUD_SDK_SK1, HUAWEICLOUD_SDK_AK2 and HUAWEICLOUD_SDK_SK2。 {Environment.GetEnvironmentVariable("HUAWEICLOUD_SDK_AK1"), Environment.GetEnvironmentVariable("HUAWEICLOUD_SDK_SK1") }, {Environment.GetEnvironmentVariable("HUAWEICLOUD_SDK_AK2"), Environment.GetEnvironmentVariable("HUAWEICLOUD_SDK_SK2") }, }; public void OnAuthorization(AuthorizationFilterContext context) { //签名校验代码 ... } } }

- OnAuthorization函数为签名校验代码。校验流程如下:使用正则表达式解析Authorization头。得到key和signedHeaders。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19

private Regex authorizationPattern = new Regex("SDK-HMAC-SHA256\\s+Access=([^,]+),\\s?SignedHeaders=([^,]+),\\s?Signature=(\\w+)"); ... string authorization = request.Headers["Authorization"]; if (authorization == null) { context.Result = new UnauthorizedResult(); return; } var matches = authorizationPattern.Matches(authorization); if (matches.Count == 0) { context.Result = new UnauthorizedResult(); return; } var groups = matches[0].Groups; string key = groups[1].Value; string[] signedHeaders = groups[2].Value.Split(';');

例如,Authorization头为:

1SDK-HMAC-SHA256 Access=signature_key1, SignedHeaders=host;x-sdk-date, Signature=e11adf65a20d1b82c25419b5********8d0ba12fed1ceb13ed00

则解析的结果为:

1 2

signingKey=signature_key1 signedHeaders=host;x-sdk-date

- 通过key找到secret,如果不存在key,则返回认证失败。

1 2 3 4 5 6

if (!secrets.ContainsKey(key)) { context.Result = new UnauthorizedResult(); return; } string secret = secrets[key];

- 新建一个HttpRequest对象,将请求method、url、query、signedHeaders对应的请求头放入其中。判断是否需要设置body并设置。

需要读取body的条件为:不存在值为UNSIGNED-PAYLOAD的x-sdk-content-sha256头。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37

HttpRequest sdkRequest = new HttpRequest(); sdkRequest.method = request.Method; sdkRequest.host = request.Host.Value; sdkRequest.uri = request.Path; Dictionary<string, string> query = new Dictionary<string, string>(); foreach (var pair in request.Query) { query[pair.Key] = pair.Value; } sdkRequest.query = query; WebHeaderCollection headers = new WebHeaderCollection(); string dateHeader = null; bool needBody = true; foreach (var h in signedHeaders) { var value = request.Headers[h]; headers[h] = value; if (h.ToLower() == "x-sdk-date") { dateHeader = value; } if (h.ToLower() == "x-sdk-content-sha256" && value == "UNSIGNED-PAYLOAD") { needBody = false; } } sdkRequest.headers = headers; if (needBody) { request.EnableRewind(); using (MemoryStream ms = new MemoryStream()) { request.Body.CopyTo(ms); sdkRequest.body = Encoding.UTF8.GetString(ms.ToArray()); } request.Body.Position = 0; }

- 校验签名是否过期。从X-Sdk-Date头中取出时间,判断与服务器时间是否相差在15分钟以内。如果signedHeaders中不包含X-Sdk-Date,也返回认证失败。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

private const string BasicDateFormat = "yyyyMMddTHHmmssZ"; ... if(dateHeader == null) { context.Result = new UnauthorizedResult(); return; } DateTime t = DateTime.ParseExact(dateHeader, BasicDateFormat, CultureInfo.CurrentCulture); if (Math.Abs((t - DateTime.Now).Minutes) > 15) { context.Result = new UnauthorizedResult(); return; }

- 调用verify方法校验请求签名。判断校验是否通过。

1 2 3 4 5 6 7

Signer signer = new Signer(); signer.Key = key; signer.Secret = secret; if (!signer.Verify(sdkRequest, groups[3].Value)) { context.Result = new UnauthorizedResult(); }

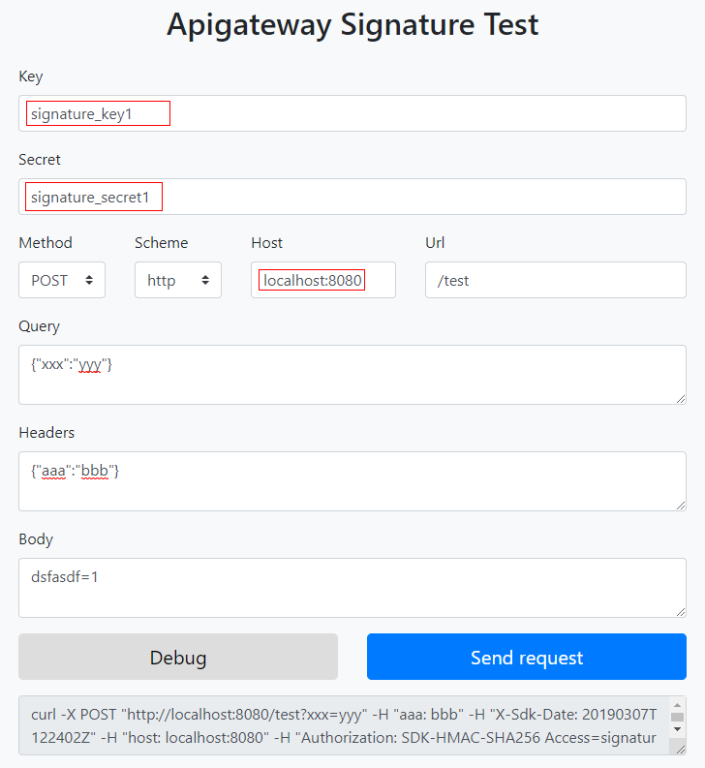

- 运行服务器,验证代码正确性。下面示例使用JavaScript SDK中的html签名工具生成签名。

填入如图所示字段后,单击“Send request”,复制生成的curl命令,并在命令行中执行,服务器返回200。

如果使用错误的Key和Secret访问,服务器返回401认证不通过。