Python

操作场景

使用Python语言进行后端服务签名时,您需要先获取SDK,然后导入工程,最后参考校验后端签名示例校验签名是否一致。

本章节以IntelliJ IDEA 2018.3.5版本为例介绍。

约束与限制

API绑定签名密钥后,发给后端的请求中才会添加签名信息。

准备环境

- 已在API网关控制台创建签名密钥,并绑定API,具体请参见创建并使用签名密钥。

- 已获取签名密钥的Key和Secret,请参见签名前准备获取。

- 请在API网关控制台选择“帮助中心”,在“SDK使用指引”页签中下载对应语言所使用SDK。或直接下载SDK的最新版本。

- 已安装Python安装包2.7.9或3.X版本,如果未安装,请至Python官方下载页面下载。

- 已安装IntelliJ IDEA 2018.3.5或以上版本,如果未安装,请至IntelliJ IDEA官方网站下载。

- 已在IntelliJ IDEA中安装Python插件,如果未安装,请按照图1所示安装。

导入工程

- 打开IntelliJ IDEA,在菜单栏选择“File > New > Project”。

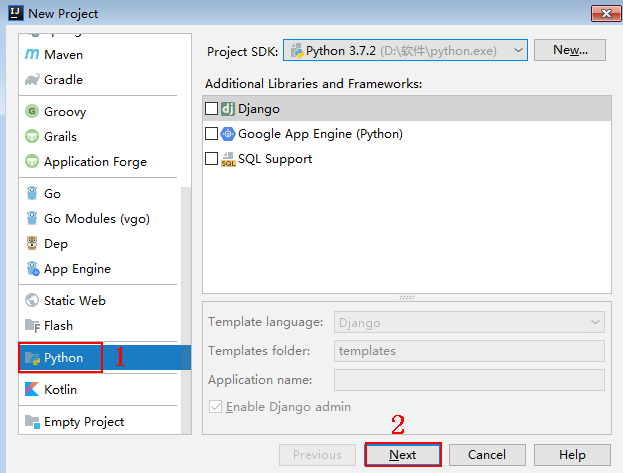

弹出“New Project”对话框,选择“Python”,单击“Next”。

图2 New Python

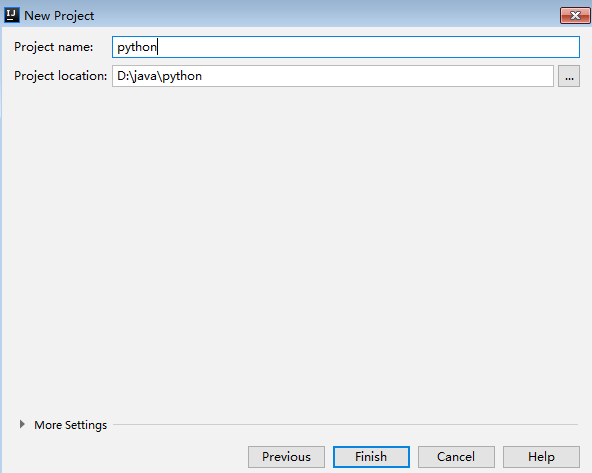

- 再次单击“Next”,弹出以下对话框。单击“...”,在弹出的对话框中选择解压后的SDK路径,单击“Finish”。

图3 选择解压后python的SDK路径

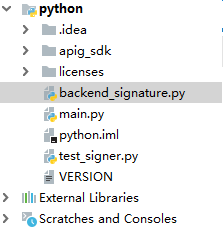

- 完成工程创建后,目录结构如下。

图4 目录结构

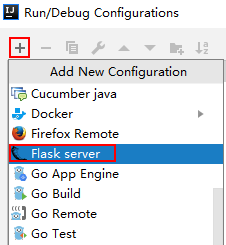

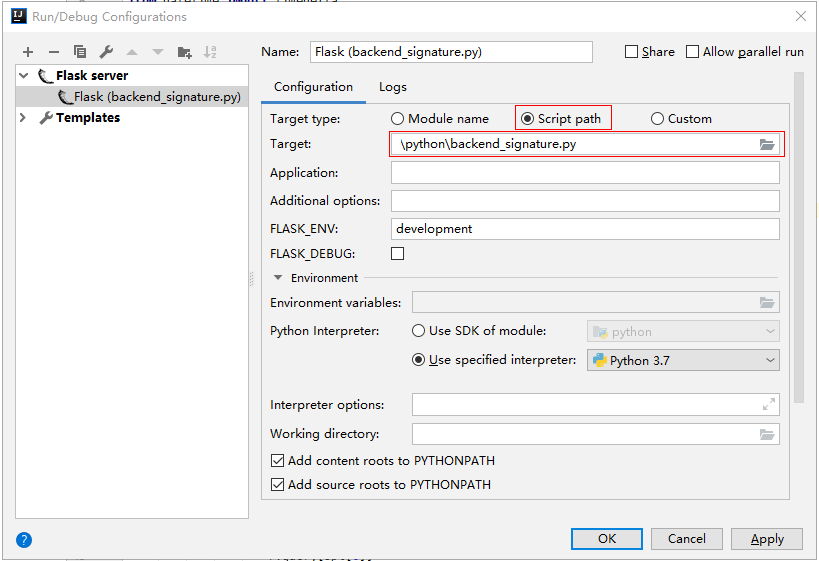

- 单击“Edit Configurations”,弹出“Run/Debug Configurations”对话框。

图5 Edit Configurations

- 单击“+”,选择“Flask server”。

图6 选择Flask server

- “Target type”选择“Script path”,“Target”选择工程下的“backend_signature.py”文件,单击“OK”,完成工程配置。

校验后端签名示例

示例演示如何编写一个基于Flask的服务器,作为API的后端,并且实现一个wrapper,对API网关(即API管理)的请求做签名校验。

- 编写一个返回“Hello World!”的接口,方法为GET、POST、PUT和DELETE,且使用requires_apigateway_signature的wrapper。

1 2 3 4 5 6

app = Flask(__name__) @app.route("/<id>", methods=['GET', 'POST', 'PUT', 'DELETE']) @requires_apigateway_signature() def hello(id): return "Hello World!"

- 实现requires_apigateway_signature。将允许的签名key和secret对放入一个dict中。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22

def requires_apigateway_signature(): def wrapper(f): secrets = { # Directly writing AK/SK in code is risky. For security, encrypt your AK/SK and store them in the configuration file or environment variables. # In this example, the AK/SK are stored in environment variables for identity authentication. Before running this example, set environment variables HUAWEICLOUD_SDK_AK1 and HUAWEICLOUD_SDK_SK1, HUAWEICLOUD_SDK_AK2 and HUAWEICLOUD_SDK_SK2. os.getenv('HUAWEICLOUD_SDK_AK1'): os.getenv('HUAWEICLOUD_SDK_SK1'), os.getenv('HUAWEICLOUD_SDK_AK2'): os.getenv('HUAWEICLOUD_SDK_SK2'), } authorizationPattern = re.compile( r'SDK-HMAC-SHA256\s+Access=([^,]+),\s?SignedHeaders=([^,]+),\s?Signature=(\w+)') BasicDateFormat = "%Y%m%dT%H%M%SZ" @wraps(f) def wrapped(*args, **kwargs): //签名校验代码 ... return f(*args, **kwargs) return wrapped return wrapper

- wrapped函数为签名校验代码。校验流程如下:使用正则表达式解析Authorization头。得到key和signedHeaders。

1 2 3 4 5 6 7 8

if "authorization" not in request.headers: return 'Authorization not found.', 401 authorization = request.headers['authorization'] m = authorizationPattern.match(authorization) if m is None: return 'Authorization format incorrect.', 401 signingKey = m.group(1) signedHeaders = m.group(2).split(";")

例如,Authorization头为:

1SDK-HMAC-SHA256 Access=signature_key1, SignedHeaders=host;x-sdk-date, Signature=e11adf65a20d1b82c25419b5********8d0ba12fed1ceb13ed00

则解析的结果为:

1 2

signingKey=signature_key1 signedHeaders=host;x-sdk-date

- 通过key找到secret,如果不存在key,则返回认证失败。

1 2 3

if signingKey not in secrets: return 'Signing key not found.', 401 signingSecret = secrets[signingKey]

- 新建一个HttpRequest对象,将请求method、url、query、signedHeaders对应的请求头放入其中。判断是否需要设置body并设置。

需要读取body的条件为:不存在值为UNSIGNED-PAYLOAD的x-sdk-content-sha256头。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24

r = signer.HttpRequest() r.method = request.method r.uri = request.path r.query = {} for k in request.query_string.decode('utf-8').split('&'): spl = k.split("=", 1) if len(spl) < 2: r.query[spl[0]] = "" else: r.query[spl[0]] = spl[1] r.headers = {} needbody = True dateHeader = None for k in signedHeaders: if k not in request.headers: return 'Signed header ' + k + ' not found', 401 v = request.headers[k] if k.lower() == 'x-sdk-content-sha256' and v == 'UNSIGNED-PAYLOAD': needbody = False if k.lower() == 'x-sdk-date': dateHeader = v r.headers[k] = v if needbody: r.body = request.get_data()

- 校验签名是否过期。从X-Sdk-Date头中取出时间,判断与服务器时间是否相差在15分钟以内。如果signedHeaders中不包含X-Sdk-Date,也返回认证失败。

1 2 3 4 5

if dateHeader is None: return 'Header x-sdk-date not found.', 401 t = datetime.strptime(dateHeader, BasicDateFormat) if abs(t - datetime.utcnow()) > timedelta(minutes=15): return 'Signature expired.', 401

- 调用verify方法校验请求签名。判断校验是否通过。

1 2 3 4 5

sig = signer.Signer() sig.Key = signingKey sig.Secret = signingSecret if not sig.Verify(r, m.group(3)): return 'Verify authorization failed.', 401

- 运行服务器,验证代码正确性。下面示例使用JavaScript SDK中的html签名工具生成签名。

填入如图所示字段后,单击“Send request”,复制生成的curl命令,并在命令行中执行,服务器返回200。

如果使用错误的Key和Secret访问,服务器返回401认证不通过。