Melhores práticas de reforço da segurança de logon

A quebra de contas e senhas são as formas mais usadas para os invasores invadirem ou atacarem servidores. Aprimorar a segurança de logon é o primeiro passo para proteger a segurança do servidor e garantir que os serviços possam ser executados corretamente.

Pré-requisitos

Você comprou um ECS e ativou a proteção para ele.

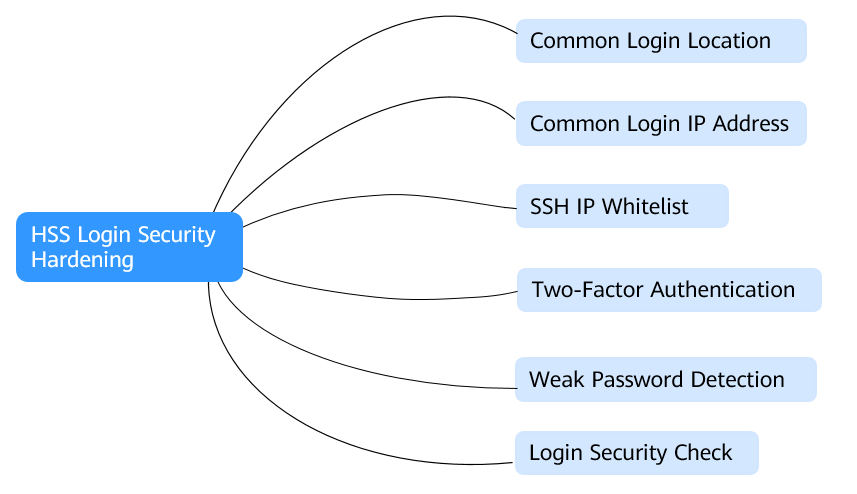

Funções de reforço da segurança de logon

Você pode configurar locais comuns de logon, endereços IP comuns de logon, lista branca de endereços IP de logon SSH, autenticação de dois fatores, verificação de senha fraca e verificação de segurança de logon para proteger a segurança de logon.

Para garantir alta segurança de logon, é aconselhável configurar todas essas funções.

A autenticação de logon de dois fatores é suportada pela edição básica do HSS, cobrada no modo anual/mensal, pela edição empresarial ou superior. A verificação de segurança de logon é suportada pela edição empresarial do HSS ou superior. Outras funções de proteção estão disponíveis na edição básica do HSS.

Configuração de locais de logon comuns

Depois que os locais de logon comuns forem configurados, o HSS gerará alarmes para logons em ECSs em locais de logon não comuns. Você pode adicionar vários locais de logon comuns para cada ECS.

Restrições

Uma conta pode adicionar até 10 locais de logon comuns.

Procedimento

- Escolha Installation & Configuration e clique na guia Security Configuration. Clique em Common Login Locations e clique em Add Common Login Location.

Figura 2 Adição de um local de logon comum

- Na caixa de diálogo que é exibida, selecione um local geográfico e selecione servidores. Confirme as informações e clique em OK.

- Retorne à guia Security Configuration da página Installation & Configuration. Verifique se os locais adicionados são exibidos na subguia Common Login Locations.

Configuração do endereço IP de logon comum

Depois que você configurar endereços IP de logon comuns, o HSS gerará alarmes sobre os logons de outros endereços IP de logon.

Restrição

Uma conta pode adicionar até 20 endereços IP comuns de logon.

Procedimento

- Escolha Installation & Configuration e clique na guia Security Configuration. Clique em Common Login IP Addresses e clique em Add Common Login IP Address.

Figura 3 Adição de um endereço IP de logon comum

- Na caixa de diálogo exibida, insira um endereço IP e selecione servidores. Confirme as informações e clique em OK.

- Um endereço IP de logon comum deve ser um endereço IP público ou segmento de endereço IP.

- Apenas um endereço IP pode ser adicionado por vez. Para adicionar vários endereços IP, repita as operações até que todos os endereços IP sejam adicionados.

- Retorne à guia Security Configuration da página Installation & Configuration. Verifique se os locais adicionados são exibidos na subguia Common Login IP Addresses.

Configuração da lista branca de endereços IP de logon SSH

A lista branca de logon SSH controla o acesso SSH aos servidores, evitando a quebra da conta.

- Uma conta pode ter até 10 endereços IP de logon SSH na lista branca.

- A lista branca de endereços IP SSH não entra em vigor para servidores que executam o Kunpeng EulerOS (EulerOS com Arm).

- Depois de configurar uma lista branca de endereço IP de logon SSH, os logons SSH serão permitidos apenas a partir de endereços IP na lista branca.

- Antes de ativar esta função, certifique-se de que todos os endereços IP que precisam iniciar logons SSH sejam adicionados à lista branca. Caso contrário, você não pode fazer logon remotamente em seu servidor usando SSH.

Se o seu serviço precisar acessar um servidor, mas não necessariamente via SSH, não será necessário adicionar o endereço IP dele à lista branca.

- Tenha cuidado ao adicionar um endereço IP à lista branca. Isso fará com que o HSS não restrinja mais o acesso deste endereço IP aos seus servidores.

- Antes de ativar esta função, certifique-se de que todos os endereços IP que precisam iniciar logons SSH sejam adicionados à lista branca. Caso contrário, você não pode fazer logon remotamente em seu servidor usando SSH.

- Escolha Installation & Configuration e clique na guia Security Configuration. Clique em SSH IP Whitelist e clique em Add IP Address.

Figura 4 Configuração de uma lista branca de endereços IP

- Na caixa de diálogo exibida, insira um endereço IP e selecione servidores. Confirme as informações e clique em OK.

- Um endereço IP de logon comum deve ser um endereço IP público ou segmento de endereço IP.

- Apenas um endereço IP pode ser adicionado por vez. Para adicionar vários endereços IP, repita as operações até que todos os endereços IP sejam adicionados.

- Retorne à guia Security Configuration da página Installation & Configuration. Verifique se os locais adicionados são exibidos na subguia Common Login IP Addresses.

Configuração da autenticação de dois fatores

A 2FA exige que os usuários forneçam códigos de verificação antes de fazer logon. Os códigos serão enviados para seus celulares ou caixas de e-mail.

Você tem que escolher um tópico de SMN para servidores onde a 2FA está ativada. O tópico especifica os destinatários dos códigos de verificação de logon e o HSS autenticará os usuários de logon de acordo.

Pré-requisitos

- Você criou um tópico de mensagem cujo protocolo é SMS ou e-mail.

- A proteção do servidor foi ativada.

- Os servidores Linux exigem senhas de usuário para logon.

- Em um servidor Windows, a 2FA pode entrar em conflito com o G01 e o 360 Guard (edição do servidor). É aconselhável pará-los.

- Se a 2FA estiver ativada, você não poderá fazer logon nos servidores que executam uma GUI Linux.

- Se você tiver ativado a 2FA em um servidor Linux, não poderá fazer logon nele por meio do CBH.

- A 2FA é suportada apenas quando a versão de OpenSSH do Linux é anterior à 8.

Procedimento

- Escolha .

- Localize o servidor de destino e clique em Enable 2FA na coluna Operation.

- Selecione vários servidores de destino e clique em Enable 2FA para ativar a autenticação de dois fatores para vários servidores em lotes.

- Na caixa de diálogo exibida, selecione um modo de verificação.

- SMS/Email

Você precisa selecionar um tópico de SMN para verificação de SMS e e-mail.

- A lista suspensa exibe apenas os tópicos de notificação que foram confirmados.

- Se não houver nenhum tópico, clique em View para criar um. Para obter detalhes, consulte Criação de um tópico.

- Durante a autenticação, todos os números de celular e endereços de e-mail especificados no tópico receberão um SMS ou e-mail de verificação. Você pode excluir números de celular e endereços de e-mail que não precisam receber mensagens de verificação.

- Verification code

Use o código de verificação que você recebe em tempo real para verificação.Figura 5 Código de verificação

- SMS/Email

- Clique em OK.

- Retorne à guia Two-Factor Authentication da página Installation & Configuration. Verifique se o 2FA Status do servidor de destino é alterado para Enabled.

Demora cerca de 5 minutos para que a função de autenticação de dois fatores entre em vigor.

Quando você faz logon em um servidor Windows remoto a partir de outro servidor Windows em que a 2FA está ativada, é necessário adicionar manualmente as credenciais no segundo. Caso contrário, o logon falhará.

Para adicionar credenciais, escolha Start > Control Panel e clique em User Accounts. Clique em Manage your credentials e, em seguida, clique em Add a Windows credential. Adicione o nome de usuário e a senha do servidor remoto que você deseja acessar.

Configuração da detecção de senhas fracas

Senhas fracas não são atribuídas a um certo tipo de vulnerabilidade, mas elas não trazem menos riscos de segurança do que qualquer tipo de vulnerabilidade.

Dados e programas se tornarão inseguros se suas senhas forem quebradas.

O HSS detecta proativamente as contas que usam senhas fracas e gera alarmes para essas contas. Você também pode adicionar uma senha que pode ter sido vazada à lista de senhas fracas para impedir que as contas do servidor usem a senha.

- Escolha .

Figura 6 Acesso à página do grupo de políticas

- Clique no nome do grupo de políticas de destino. A página do grupo de políticas é exibida.

Você pode determinar o sistema operacional e a versão de proteção suportados pela política de destino com base em seu Policy Group Name e Supported Version padrão.

Se você precisar criar um grupo de políticas, execute esta etapa após Criação de um grupo de políticas.

- Na lista de grupos de políticas, clique em Weak password detection.

- A caixa de diálogo Weak Password Detection é exibida. Você pode modificar os parâmetros na área Policy Settings ou manter os valores padrão (recomendado). Para obter detalhes sobre os parâmetros, consulte Tabela 1.

Tabela 1 Descrição do parâmetro Parâmetro

Descrição

Scan Time

Momento em que as detecções são realizadas. Pode ser preciso ao minuto.

Random Deviation Time (s)

Tempo de desvio aleatório da senha fraca com base em Scan Time. O intervalo de valores é de 0 a 7200s.

Scan Days

Dias em uma semana em que as senhas fracas são verificadas. Você pode selecionar um ou mais dias.

Detection Break Time (ms)

Intervalo entre as verificações de duas contas. O intervalo de valores é de 0 a 2.000.

Por exemplo, se esse parâmetro for definido como 50, o sistema verificará /bin/ls a cada 50 milissegundos.

User-defined Weak Passwords

Você pode adicionar uma senha que pode ter sido vazada a essa caixa de texto de senha fraca para impedir que as contas do servidor usem a senha.

Digite apenas uma senha fraca por linha. Até 300 senhas fracas podem ser adicionadas.

- Confirme as informações e clique em OK.

- Escolha , clique em Servers, selecione os servidores de destino e clique em Apply Policy acima da lista de servidores.

Se você precisar implementar a mesma política para vários servidores ao mesmo tempo, certifique-se de que o OS e a Edition dos servidores selecionados sejam os mesmos da política de destino.

- Na caixa de diálogo de implementação de políticas, selecione o grupo de políticas de destino e clique em OK.

- Depois que a implementação for concluída, escolha Security Operations > Policies. Localize a política de destino, clique no valor na coluna Servers e verifique se os servidores que você adicionou são exibidos.

Após a conclusão da implementação, aguarde cerca de 1 minuto e, em seguida, verifique se a implementação foi bem-sucedida.

Configuração da verificação de segurança de logon

Depois que a segurança de logon for configurada, você poderá ativar a verificação de segurança de logon para o servidor de destino. O HSS detectará efetivamente ataques de força bruta, bloqueará automaticamente endereços IP de força bruta e acionará e relatará alarmes.

Somente a edição empresarial e posteriores suportam a verificação de segurança de logon. Para a edição empresarial, a verificação de segurança de logon é realizada com base nos parâmetros padrão e a configuração de parâmetros personalizados não é suportada.

- Escolha .

Figura 7 Acesso à página do grupo de políticas

- Clique no nome do grupo de políticas de destino. A página do grupo de políticas é exibida.

Você pode determinar o sistema operacional e a versão de proteção suportados pela política de destino com base em seu Policy Group Name e Supported Version padrão.

Se você precisar criar um grupo de políticas, execute esta etapa após Criação de um grupo de políticas.

- Clique em Login Security Check na lista de políticas.

- A caixa de diálogo Login Security Check é exibida. Você pode modificar os parâmetros na área Policy Settings ou manter os valores padrão. Para obter detalhes sobre os parâmetros, consulte Tabela 2.

Figura 8 Modificar a política de verificação de segurança

Tabela 2 Descrição do parâmetro Parâmetro

Descrição

Lock Time (min)

Esse parâmetro é usado para determinar quantos minutos os endereços IP que enviam ataques são bloqueados. O intervalo de valores é de 1 a 43.200. O logon não é permitido durante o período de bloqueio.

Cracking Behavior Determination Threshold (s)

Este parâmetro é usado junto com Cracking Behavior Determination Threshold (Login Attempts). O intervalo de valores é de 5 a 3.600.

Por exemplo, se esse parâmetro for definido como 30 e Cracking Behavior Determination Threshold (Login Attempts) for definido como 5, o sistema determinará que uma conta será quebrada quando o mesmo endereço IP falhar ao efetuar logon no sistema por cinco vezes dentro de 30 segundos.

Cracking Behavior Determination Threshold (Login Attempts)

Este parâmetro é usado em conjunto com Cracking Behavior Determination Threshold. O intervalo de valores é de 1 a 36.000.

Threshold for slow brute force attack (second)

Esse parâmetro é usado junto com Threshold for slow brute force attack (failed login attempt). O intervalo de valores é de 600 a 86.400s.

Por exemplo, se este parâmetro for definido como 3600 e Threshold for slow brute force attack (failed login attempt) for definido como 15, o sistema determina que uma conta foi quebrada quando o mesmo endereço IP falha ao fazer logon no sistema por quinze vezes dentro de 3.600 segundos.

Threshold for slow brute-force attack (failed login attempt)

Este parâmetro é usado em conjunto com Threshold for slow brute force attack (second). O intervalo de valores é de 6 a 100.

Check Whether the Audit Login Is Successful

- Depois que essa função é ativada, o HSS relata logs de sucesso de logon.

: ativar

: ativar : desativar

: desativar

Block Non-whitelisted Attack IP Address

Depois que essa função é ativada, o HSS bloqueia o logon de endereços IP de força bruta (endereços IP não incluídos na lista branca).

Report Alarm on Brute-force Attack from Whitelisted IP Address

Depois que essa função é ativada, o HSS gera alarmes para ataques de força bruta a partir de endereços IP na lista branca.

: ativar

: ativar : desativar

: desativar

Whitelist

Depois que um endereço IP é adicionado à lista branca, o HSS não bloqueia ataques de força bruta do endereço IP na lista branca. Um máximo de 50 endereços IP ou segmentos de rede podem ser adicionados à lista branca. Ambos os endereços IPv4 e IPv6 são suportados.

- Depois que essa função é ativada, o HSS relata logs de sucesso de logon.

- Confirme as informações e clique em OK.

- Escolha , clique em Servers, selecione os servidores de destino e clique em Apply Policy acima da lista de servidores.

Se você precisar implementar a mesma política para vários servidores ao mesmo tempo, certifique-se de que o OS e a Edition dos servidores selecionados sejam os mesmos da política de destino.

- Na caixa de diálogo de implementação de políticas, selecione o grupo de políticas de destino e clique em OK.

- Depois que a implementação for concluída, escolha Security Operations > Policies. Localize a política de destino, clique no valor na coluna Servers e verifique se os servidores que você adicionou são exibidos.

Após a conclusão da implementação, aguarde cerca de 1 minuto e, em seguida, verifique se a implementação foi bem-sucedida.