值班监控

操作场景

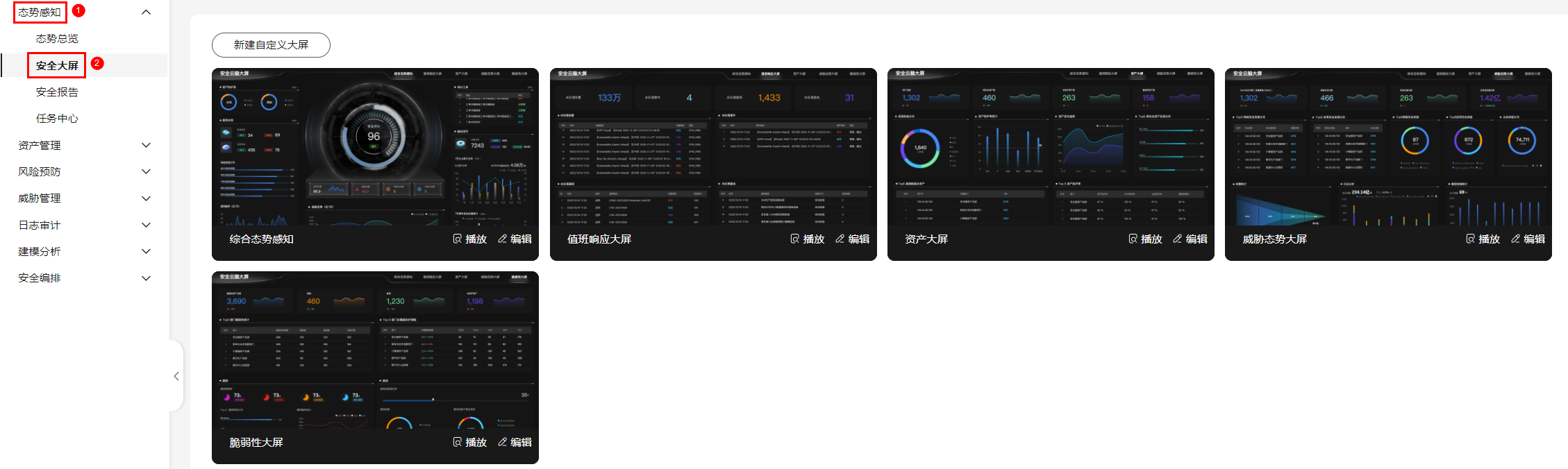

安全云脑提供了4+1个大屏,一个是综合态势感知大屏,其他四个大屏分别是值班响应大屏、资产大屏、威胁态势大屏和脆弱性大屏。

网络防护前请确保已经完成自查整改,清零所有未处理的运营数据。

网络防护期间,安全值班人员需要重点关注“值班响应大屏”的数据信息,当有告警冒泡出来的时候,及时进行告警处理,清零全部告警数据。

通过告警详情页数据进行告警分析,如果需要结合其他日志数据,可通过安全分析在对应数据管道进行查询统计溯源。误报告警直接关闭,有风险告警可通过“一键阻断”能力应急阻断。

值班监控

- 登录安全云脑控制台,并进入目标工作空间管理页面。

- 在左侧导航栏选择,进入安全大屏页面。

图1 进入安全大屏页面

- 单击“值班响应大屏”图片,进入值班响应大屏信息页面后,在“未处理告警”模块中,单击告警描述,页面跳转到“告警详情”页面。

图2 值班响应大屏

- 分析告警。

告警详情页面可以查看告警总览、上下文、关系图和评论信息。

- 总览页面可以看到告警摘要、处理建议、相关基础信息和涉及的详情信息等。

- 上下文页面可以看到告警的上下文关键信息和全文信息。

- 关系图页面中是告警关联的其他运营数据。

- 评论页面中,可以查看评论信息,评论信息中是告警所有的处置和评论历史信息。

不同的告警结合不同的信息进行分析,可以通过告警关联信息,告警payload,告警详情分析。

图3 告警详情示例

如果需要结合历史或者其他日志进行分析的,也可以使用安全分析进行统计分析,进一步判断告警是否有风险。

图4 安全分析示例

- 应急处置告警。

- 通过告警详情页面数据并结合安全分析,分析出告警有风险,就可以通过告警详情页面,单击右上角“一键阻断”,对攻击IP进行阻断。

- 配置阻断信息。

图5 一键阻断

表1 一键阻断 参数名称

参数说明

阻断对象

告警攻击IP。

(可选)标签

自定义应急策略的标签。

操作连接

选择该策略的操作连接,具体请参见表2。

阻断老化

确认是否老化该条阻断。

建议设置老化时间为网络防护周期时间,网络防护结束之后封堵失效。

原因描述

自定义该策略的描述信息。

- 单击“确认”。

- 关闭告警。

- 如果分析之后判断告警误报,可以通过告警详情页面,单击右上角“关闭”

- 在弹出的确认框中,选择关闭原因并输入评论信息后,单击“确认”,关闭告警。

图6 关闭告警

告警处置举例

此处以“【应用】源ip xx.xx.xx.xx 对域名demo.host.com进行了xx次攻击”告警为例进行说明。

- 收到告警:

图7 告警示例

- 分析思路:

源IP对域名进行爆破攻击,会对可能的子域名产生大量的枚举和测试。

安全云脑通过分析Web应用防火墙的告警,统计1小时内的攻击次数,过滤出次数超过阈值的攻击进行告警。

- 查看告警:

告警详情页面可以看到告警攻击IP、攻击域名,分析模型是“应用-源ip对域名进行爆破攻击”数据管道名称为“sec-waf-attack”。

图8 查看总览信息 图9 查看上下文信息

图9 查看上下文信息

因为是统计类模型告警,可以结合WAF日志进行安全分析。单个源IP对域名进行多次攻击,虽然已经被WAF阻断,但是由于攻击次数较多,存在绕过WAF的风险,将多次攻击的行为冒泡出来。

- 分析/处理告警:

- 进入安全分析页面,打开sec-waf-access日志。

- 输入查询语句,筛选查询时间,并单击“查询/分析”。

response_code='200' and remote_ip=MATCH_QUERY('xx.xx.xx.xx')图10 分析告警

- 根据查询结果,分析查询该IP有没有成功的访问请求。

- 通过分析,如果该攻击ip请求成功的都是非敏感url,不存在攻击成功或绕过WAF检测的风险,直接在告警详情页面,单击“关闭”,并根据提示关闭告警。

图11 关闭告警

- 如果是有风险url访问成功,直接在告警详情页面,单击“一键阻断”,填写风险IP,选择WAF防线,阻断老化15天,进行危险IP封堵。

图12 一键阻断

- 通过分析,如果该攻击ip请求成功的都是非敏感url,不存在攻击成功或绕过WAF检测的风险,直接在告警详情页面,单击“关闭”,并根据提示关闭告警。

典型告警处理指导

|

告警类型 |

安全防线 |

依赖数据源 |

云脑智能模型 |

推荐处理建议 |

|---|---|---|---|---|

|

侦察阶段典型告警 |

网络防线 |

NIP攻击日志 |

网络-高危端口对外暴露 |

排查源IP对系统中的高危端口连接是否为业务需要。如果为业务需要,可修改模型脚本将该源IP过滤掉;如果非业务需要,则可修改相应安全组入方向规则,禁止高危端口暴漏公网,或者对源ip进行封堵拦截。同时为保证系统安全,尽量关闭不必要的端口。 |

|

侦察阶段典型告警 |

应用防线 |

WAF攻击日志 |

应用-源ip进行url遍历 |

应急处理可以记录所有的访问请求和响应,及时发现攻击行为,针对攻击源IP进行限制或者阻断,可以通过配置黑名单策略进行封锁。 |

|

侦察阶段典型告警 |

应用防线 |

WAF访问日志 |

应用-疑似存在源码泄露风险 |

应急处理可以记录所有的访问请求和响应,及时发现攻击行为,针对攻击源IP进行限制或者阻断,可以通过配置黑名单策略进行封锁。 |

|

尝试攻击典型告警 |

应用防线 |

WAF攻击日志 |

应用-WAF关键攻击告警、应用-疑似存在Shiro漏洞、应用-疑似存在log4j2漏洞、应用-疑似存在 Java框架通用代码执行漏洞、应用-疑似存在fastjson漏洞 |

需要联系业务责任人,排查Web服务器是否存在相关漏洞,确认是否攻击成功。如果存在漏洞,应及时修改漏洞并加固安全;如果攻击成功,可结合威胁情报对攻击IP进行拦截。 |

|

尝试攻击典型告警 |

网络防线 |

NIP攻击日志 |

网络-检测黑客工具攻击、网络-登录爆破告警 |

请确认该操作是否为正常业务人员的行为,如果不是,可以参考以下处置建议:

|

|

尝试攻击典型告警 |

网络防线 |

CFW访问控制日志 |

网络-疑似存在DOS攻击 |

请确认该操作是否为正常业务人员的行为,如果不是,可在相关网络设备上进行IP拦截或封堵。 |

|

入侵成功典型告警 |

网络防线 |

NIP攻击日志 |

网络-命令注入告警 |

如果发现源端口或目的端口为4444、8686、7778等非常用端口(可疑端口一般为4个数字),需联系责任人确认业务场景。如果不是正常业务行为,可能是黑客正在进行命令注入攻击,需要结合业务及主机日志查看是否被成功入侵,同时也可以对攻击ip采取拦截封堵等措施。 |

|

入侵成功典型告警 |

网络防线 |

NIP攻击日志 |

网络-恶意软件 [蠕虫、病毒、木马] |

首先应该立即断开与互联网的连接,防止恶意软件进一步传播或者窃取您的敏感信息。之后可通过系统还原,杀毒软件等方式扫描和清除恶意软件。 |

|

入侵成功典型告警 |

主机防线 |

主机安全告警日志 |

主机-暴力破解成功、主机-异常shell、主机-异地登录 |

请确认该事件是否攻击成功,如果攻击成功,表明该主机已经失陷,需要进行主机隔离,防止风险扩散,之后对失陷的主机进行加固。 |

|

入侵成功典型告警 |

主机防线 |

主机安全日志 |

主机-进程和端口信息隐匿、主机-异常文件属性修改 |

及时判断是否是内部人员操作,是否为误操作。如果是异常进程,或文件存在恶意行为,执行相关命令结束进程。 |

|

防御绕过典型告警 |

主机防线 |

主机安全告警日志 |

主机-rootkit事件 |

立即确认该Rootkit安装是否正常业务引起。如果是非正常业务引起的,建议您立即登录系统终止该Rootkit安装行为,利用主机安全告警信息全面排查系统风险,避免系统遭受进一步破坏。 |

|

权限维持典型告警 |

主机防线 |

主机安全告警日志 |

主机-反弹shell、主机-恶意程序 |

联系所属主机的责任人,登录到主机上停止恶意程序并删除恶意文件,同时进一步排查是否存在可疑进程,是否开放了可疑端口,是否有可疑连接等,并进一步检查自启动项,避免遗留,此外可以结合其他方式进行综合判断。 |

|

权限维持典型告警 |

网络防线 |

NIP攻击日志 |

网络-检测异常连接行为 |

首先需要确认是否为真实的异常行为,而非误报或误判。可以通过多个方法进行确认,例如,查看日志记录、使用网络监控工具等。一旦确认存在异常连接行为,需要立即采取措施切断该异常连接,消除恶意软件,以避免进一步安全问题的发生。 |

|

横向移动典型告警 |

主机防线 |

主机安全日志 |

主机-虚拟机横向连接 |

建议通过堡垒机等审计记录查看该命令是程序执行还是人为操作,如果为人为操作,需联系对应操作人确定,风格为非正常业务人员操作,需尽快确定该行为是否为异常恶意行为,是否危害到对应虚拟机,及时采取措施,保护计算机和系统的安全。 |

|

持久化控制典型告警 |

网络防线 |

NIP攻击日志 |

网络-后门 |

首先应该立即断开与互联网的连接,防止后门进一步传播或者窃取您的敏感信息。可以使用杀毒软件进行扫描和清除后门,并查找和删除可疑文件,确保系统的安全性。 |

|

持久化控制典型告警 |

主机防线 |

主机安全日志 |

主机-恶意定时任务写入 |

请确认是否为正常业务任务,如果不是,可以停用计划任务。 |