基本概念

CDM集群

CDM集群是指用户拥有的CDM实例,一个CDM集群由1个或多个虚拟机组成。一个用户可以创建多个CDM集群,例如为财务部门和采购部门各创建一个CDM实例,实现数据访问权限的隔离。

本地环境

本地环境是指用户自建或者租用的IDC中的数据存储系统,或者第三方云环境中的数据存储系统,包括关系型数据库以及文件系统。

本地数据

本地数据是指存储在用户自建或者租用的IDC中的数据,或者第三方云环境中的数据,包括关系型数据库、NoSQL数据库、OLAP数据库、文件系统等。

连接器

连接器是CDM内置的连接某种数据源所需的对象模板,目前CDM支持连接OBS、MRS、数据库等多种连接器,并可扩展增加新的连接器。

连接

连接是用户基于连接器创建的用于连接某个具体数据源的对象。

创建连接时需要指定连接的名称、连接器类型,以及数据源的地址、鉴权信息,例如连接到MySQL数据库需要主机地址、端口号、用户名、密码等配置信息。

一个连接被创建后可以被多个作业引用,且既可以作为源连接,也可以作为目的连接。

作业

作业是指用户创建的数据迁移任务,迁移特定数据源的数据到另一特定数据源。创建时需要指定源连接、目的连接、数据映射规则。

源端作业配置

在创建作业的过程中,由源连接指定抽取哪个数据源的数据,不同源连接对应的源端作业参数不同,例如从哪个表或哪个目录导出数据,这些信息在源端作业配置中指定。

目的端作业配置

在创建作业的过程中,由目的连接指定加载数据到哪个数据源,不同目的连接对应的目的端作业参数不同,例如将数据导入到哪个表或哪个目录,这些信息在目的端作业配置中指定。

字段映射

在创建作业的过程中,尤其是异构数据源之间的迁移作业,一般需要配置源端和目的端数据源之间的对应关系,例如字段对应、字段类型对应,这个过程在CDM中称为字段映射。

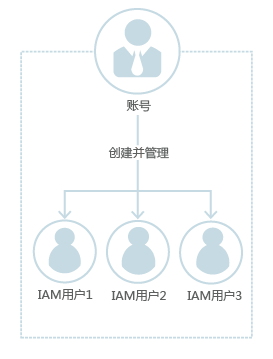

账号

当您首次登录云时注册的账号,该账号是您的云资源归属、资源使用计费的主体,对其所拥有的资源及云服务具有完全的访问权限,可以重置用户密码、创建IAM用户、分配IAM用户权限等。账号统一接收所有IAM用户进行资源操作时产生的费用账单。账号在登录控制台时,使用“账号登录”方式登录。

IAM用户

由账号在IAM中创建的用户,类似于子账号,具有身份凭证(密码和访问密钥),可以使用自己单独的用户名和密码通过控制台或者API访问云服务。IAM用户根据账号授予的权限,帮助账号管理资源。IAM用户不拥有资源,不进行独立的计费,这些IAM用户的权限和资源由所属账号统一控制和付费。IAM用户在登录控制台登录时,使用“IAM用户登录”方式登录。

用户组

用户组是IAM用户的集合,IAM用户需要加入特定用户组后,才具备对应的权限,否则无法访问您账号中的任何资源或是云服务。一个IAM用户可以加入多个用户组,以获得不同的权限。

“admin”为系统缺省提供的用户组,具有所有云服务资源的操作权限,将IAM用户加入该用户组后,可以操作并使用所有云资源,包括但不限于创建用户组及IAM用户、修改用户组权限、管理云资源等。

策略与授权

策略是以JSON格式描述一组权限集的语言,它可以精确地描述被授权的资源集和操作集。包括系统策略和自定义策略两种:

- 系统策略是IAM预置的策略,您可以使用但不能修改。

- 若系统策略不满足授权要求,您可以创建自定义策略,自由搭配需要授予的权限集。

通过给用户组授予策略(包括系统策略和自定义策略),用户组中的IAM用户就能获得策略中定义的权限,这一过程称为授权。

例如拥有CDM所有权限的策略(CDM Administrator)内容如下:

{

"Version": "1.1",

"Statement": [

{

"Action": [

"cdm:*:*",

"ecs:*:*",

"vpc:*:*",

"evs:*:*",

"bss:*:*",

"CTS:*:*",

"eps:*:*",

"obs:*:*",

"CES:*:*"

],

"Effect": "Allow"

}

]

}

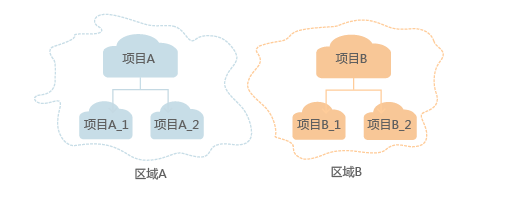

项目

云服务所属的区域默认对应一个项目,这个项目由系统预置,用来隔离物理区域间的资源(计算资源、存储资源和网络资源)。

- 以默认项目为单位进行授权时,IAM用户可以访问您账号中该区域的所有资源。

- 如果您希望进行更加精细的权限控制,可以在区域默认的项目中创建子项目,并在子项目中创建资源,然后以子项目为单位进行授权,这样IAM用户仅能访问特定子项目中资源,使得资源的权限控制更加精确。

身份凭证

身份凭证是识别用户身份的依据,您通过控制台或者API访问云服务时,需要使用身份凭证来通过系统的鉴权认证。身份凭证包括密码和访问密钥,您可以在IAM中管理账号以及IAM用户的身份凭证。

- 密码:常见的身份凭证,密码可以用来登录控制台,还可以调用云服务的API。

- 访问密钥:即AK/SK(Access Key ID/Secret Access Key),调用API的身份凭证,不能用来登录控制台。访问密钥中具有验证身份的签名,通过加密签名验证可以确保机密性、完整性和请求双方身份的正确性。