VPC网络规划建议

规划区域和可用区

同一区域内,各可用区通过内网互联,且具备故障隔离能力,即使单个可用区发生故障,其他可用区仍能正常运行。同时,同一可用区内的实例间网络延迟较低,能够为用户提供更快的访问速度。因此在规划区域与可用区时,建议综合考虑以下因素,详见表1。

|

考虑因素 |

选择说明 |

|---|---|

|

时延大小 |

一般情况下,部署业务的区域离访问用户越近,则时延越小,用户的访问速度更快。目前华为云已在全球多个区域开通了云服务,您可以根据实际业务需求就近选择区域。 |

|

成本预算 |

不同区域的资源价格可能有差异,您可以结合实际预算选择区域,以便更好地控制成本。 |

|

服务支持的区域 |

VPC的部分功能在不同区域的支持情况存在差异,比如流量镜像功能。若您有此类VPC功能的使用需求,需确保所选区域支持该功能。查看VPC功能。 |

|

容灾能力 |

若对业务容灾能力有较高需求,可选择将业务部署于同一区域内的不同可用区,或者将业务部署在多个区域。 |

|

合规性 |

业务部署区域的选择,需充分考量该区域所属国家或地区的法律法规及合规性要求。 |

规划账号

- 如果您的业务规模较小,通过单账号或主子账号即可实现资源统一管理,您可以选择跳过本部分内容。

- 如果您需要对VPC资源进行精细化的权限管理,可以借助IAM服务来进行账号创建和访问权限设置。账号规划建议如表2所示,账号权限配置的具体操作请参见创建用户并授权使用VPC。

表2 账号规划说明 考虑因素

选择说明

业务组织

根据业务组织架构创建不同的IAM用户账号,确保不同业务单元的资源访问与成本归属清晰可控。

用户职能

根据用户职能设置不同账号的访问权限,以实现用户之间的权限隔离,避免越权访问风险。

安全合规

针对敏感数据或工作内容,可以创建独立的账号进行隔离,确保信息安全。

委托运维

可将VPC资源委托给专业运维工程师,并为其创建运维专用账号。运维工程师将在该账号的预设权限范围内,开展日常运维工作。

在进行多账号划分后,VPC数量会随账号数量增长而增加,可能导致网络架构复杂度提升。为了在安全隔离、系统稳定性和网络运维复杂度之间实现平衡,建议您使用共享VPC功能简化网络配置、提升资源管控效率,并降低运维成本,具体请参见共享VPC概述。

规划VPC的数量

合理规划VPC和子网的数量,以实现资源利用效率的最大化和成本的有效控制。

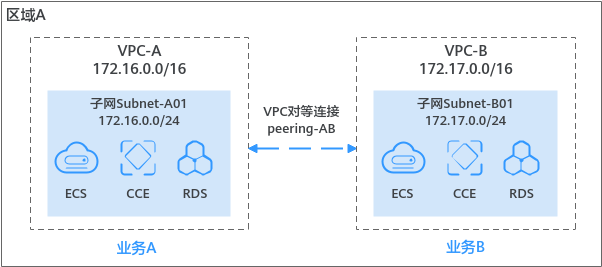

VPC具有区域属性,VPC内的云资源(比如ECS、CCE、RDS等)必须和VPC位于同一个区域内。默认情况下,不同VPC之间网络隔离,同一个VPC内的不同子网之间网络互通。

如果您的业务部署在一个区域,并且业务量不大,不同业务之间不需要网络隔离,那么推荐您规划一个VPC。

您可以在一个VPC中创建多个子网和路由表。子网可以将VPC网段划分成若干段,不同子网承载不同的业务。同时,您还可以将不同子网关联至不同的路由表,灵活控制子网的网络流量。如图1所示,在区域A内,业务部署在VPC-A内的不同子网。

当您的业务有以下任意一个需求时,则一个VPC无法满足业务要求,推荐您规划多个VPC。

- 业务需要部署在多个区域

VPC是区域级别的服务,一个VPC无法实现跨区域部署业务。如果您的业务同时部署在多个区域,则在每个区域下,至少需要规划一个VPC。

如图2所示,一部分业务部署在区域A内的VPC-A中,一部分业务部署在区域B内的VPC-B中,通过云连接连通VPC-A和VPC-B的网络。

- 业务部署在一个区域且网络隔离

如果您的业务部署在一个区域,并且不同业务之间网络隔离,则您需要在同一个区域下规划多个VPC,由于不同VPC之间网络隔离,则每个业务独立部署在一个VPC上即可满足要求。如图3所示,在区域A内,一部分业务部署在VPC-A中,一部分业务部署在VPC-B中,两个VPC之间网络隔离。

规划子网的数量

子网是VPC内的IP地址集,可以将VPC的网段分成若干块,子网划分可以帮助您合理规划IP地址资源。VPC中的所有云资源都必须部署在子网内。

通常情况下,部署在同一个VPC内的业务,您可以根据业务模块来划分子网,比如在VPC-A内,子网A01用于Web层,子网A02用于管理层,子网A03用于数据层。根据业务划分子网模块,有利于结合网络ACL进行网络防护。

规划VPC和子网的IP网段

VPC和子网创建完成后,则无法修改网段。因此创建VPC和子网之前,请您务必结合业务规模和通信需求,合理规划VPC和子网网段,以便于业务的平滑扩展和运维。

私有网络支持IPv4和IPv6网段地址。您可以自定义IPv4网段,不支持自定义IPv6网段,系统自动为每个子网分配一个掩码为64位的IPv6网段,比如2407:c080:802:1b32::/64。

- IP地址数量:要为业务预留足够的IP地址,防止业务扩展给网络带来冲击。

- IP地址网段:当您要创建多个VPC,并且VPC与其他VPC、或者VPC与云下数据中心需要通信时,要避免网络两端的网段冲突,否则无法正常通信。

创建VPC时,您配置的IPv4网段即为VPC的主网段,VPC创建完成后,主网段无法修改。当主网段IP地址不够分配时,您可以通过IPv4扩展网段扩充VPC网段。

- 子网掩码规划:子网的网段必须在VPC网段范围内,同一个VPC内的子网网段不可重复。子网网段的掩码长度范围是:所在VPC掩码~29,比如VPC网段为10.0.0.0/16,VPC的掩码为16,则子网的掩码可在16~29范围内选择。

比如VPC-A的网段为10.0.0.0/16,则您可以规划子网A01的网段为10.0.0.0/24,子网A02的网段为10.0.1.0/24,子网A03的网段为10.0.2.0/24。

- 子网内可用IP数量:子网创建成功后,不支持修改网段,请您结合业务所需的IP地址数量,提前合理规划好子网网段。

- 子网网段不能太小,需要确保子网内可用IP地址数量可以满足业务需求。子网网段中第一个地址和后三个地址为系统预留地址,不能供实际业务使用,比如子网(10.0.0.0/24)中,10.0.0.1为网关地址、10.0.0.253为系统接口、10.0.0.254为DHCP使用、10.0.0.255为广播地址。

- 子网网段也不能太大,以免后续扩展新的业务时,VPC内可用网段不够,无法再创建新的子网。

- 子网网段避免冲突:如果子网所在的VPC与其他VPC、或者VPC与云下数据中心需要通信时,则VPC子网网段和网络对端网段不能相同,否则无法正常通信。

如果网络两端的子网网段已经相同,您可以创建新的子网,请参见为虚拟私有云创建新的子网。

- 连通同区域的VPC:如图6所示,在区域A内,一共有三个VPC,分别为VPC-A、VPC-B和VPC-X。由于业务需求,需要连通VPC-A和VPC-B的网络,VPC-X不需要和其他VPC连通。

- 由于VPC-A和VPC-B需要通信,则VPC-A和VPC-B的网段不能相同,通过对等连接连通VPC之间的内网网络。

- 由于VPC-X和其他VPC之间不需要连通,因此VPC-X的网段可以和VPC-B相同,当前不会影响通信。但是基于业务的变化考虑,如果后续VPC-X和VPC-B需要通信,则在网段相同的基础上,建议VPC-B和VPC-X内的子网网段不能相同,则可以建立子网之间的对等连接。

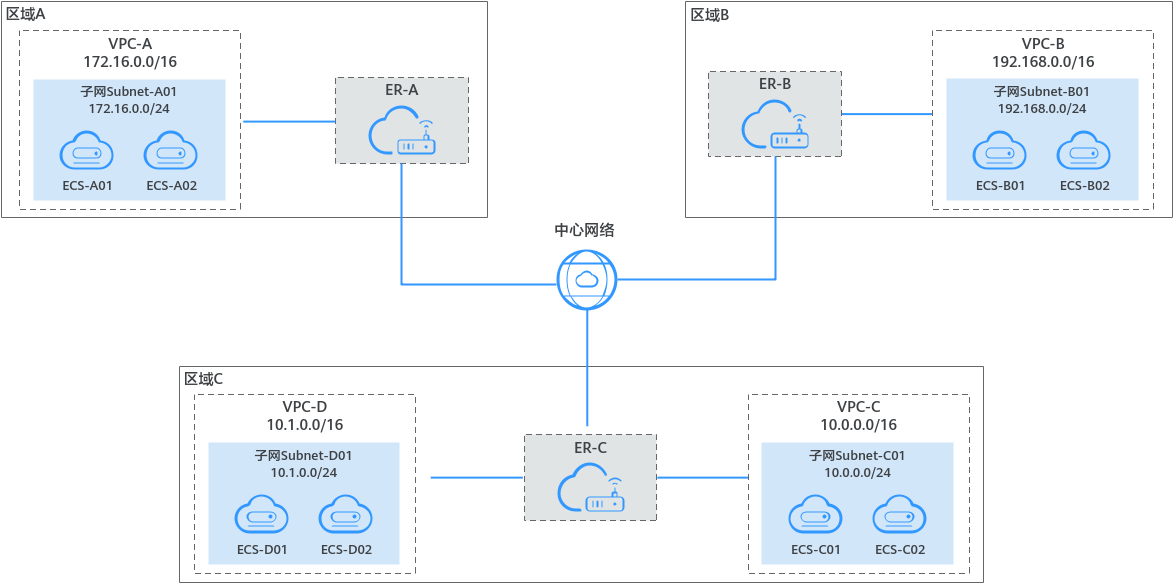

- 连通不同区域的VPC:如图7所示,业务需要部署在三个不同的区域内的VPC,分别为VPC-A、VPC-B、VPC-CA和VPC-CB。使用云连接可以快速连通不同区域的VPC,VPC基于云内骨干网络实现内网通信,需要通信的VPC网段不能相同。

- 在区域A内,VPC-A和VPC-B的网段不同,可以通过对等连接连通网络。VPC-A和IDC-A通过云专线连通,VPC-A和IDC-A的网段不能相同。

- 在区域C内,VPC-C和IDC-C使用VPN通过互联网连通,VPC-C和IDC-C的网段不能相同。

规划网络安全能力

为提升VPC安全性,您可以借助业务隔离、资源隔离或网络隔离等方式实现。下文将结合不同网络架构,提供针对性的安全规划建议。

- VPC内网络:如果您需要在同一VPC内部署多种业务时,建议通过子网划分,并结合安全组与网络ACL实现安全隔离。

如图9所示,当部署面向公网提供服务的Web应用时,可划分两个子网,在直接与公网通信的子网Subnet-A01中的ECS上部署Web应用程序,将数据库等内部应用部署在与公网隔离的子网Subnet-A02中。同时,为两个子网配置差异化的安全组规则与网络ACL规则,控制出入子网的流量。

- 跨多VPC网络:如果您同时有多种业务需要部署在VPC内,为了实现业务之间的网络隔离,可以将业务分别部署在不同的VPC,VPC之间是默认网络隔离的,可以实现业务间的逻辑隔离。

如图10所示,若业务A和业务B需要网络隔离,可以将业务A部署在VPC-A内,业务B部署在VPC-B内,因为两个VPC之间默认网络隔离,不同VPC内的资源无法直接通信,进而实现业务隔离。

规划网络容灾能力

为了保障数据的安全性和业务的稳定运行,您需要进行容灾能力规划。具体可从以下方面进行考虑。

- 当业务对容灾能力有较高需求时,您可以在不同区域部署VPC,同时规划不同可用区的子网,进而实现跨区域、跨可用区的备份与容灾能力。

- 如果您的业务要求高可用性,那么可以采用以下两种方式来实现。

- 使用虚拟IP和Keepalived搭建高可用Web集群,具体来说,将一个虚拟IP同时绑定至多个云服务器,并搭配高可用软件(比如Keepalived),用来搭建高可用的主备集群。为了提升服务的高可用性,避免单点故障,您可以用“一主一备”或“一主多备”的方法组合使用云服务器,这些云服务器对外呈现为一个虚拟IP。当主云服务器故障时,备云服务器可以转为主云服务器并继续对外提供服务,以此达到高可用性。

- 当您在VPC内部署了多台ECS对公网提供访问服务,并且需要应对来自海量客户的访问,则您可以通过ELB将访问流量均衡分发到多个VPC内的后端服务器上,提高业务的稳定性和可用性。

图12 构建高可用负载均衡网络

- 您可以通过虚拟专用网络VPN或者云专线DC来连通云上VPC与云下IDC,或者连通不同区域的VPC,以构建高速稳定的网络连接,进而实现数据同步与灾备切换能力。同时,如图13所示,您可以使用多条云专线连通IDC和VPC,多链路间可配置负载分担或主备模式,避免单点线路故障对业务的影响。

当您综合考量当前业务规模与未来扩展需求,并充分权衡安全隔离、高可用容灾、成本控制等多维度因素后,待确定所需VPC和子网数量、以及分配给二者的网段,即可启动VPC创建流程。

相关文档

- 您可以通过VPC快速搭建一个具有IPv4地址段的云上私有网络,同时,还可以通过EIP实现云上网络和公网通信的需求,具体请参见通过VPC快速搭建IPv4网络。

- 您可以通过VPC快速搭建一个同时具有IPv4和IPv6地址段的云上私有网络。同时,还可以通过EIP和共享带宽,实现IPv4和IPv6公网通信需求,具体请参见通过VPC快速搭建IPv4/IPv6双栈网络。