步骤六:安全运营

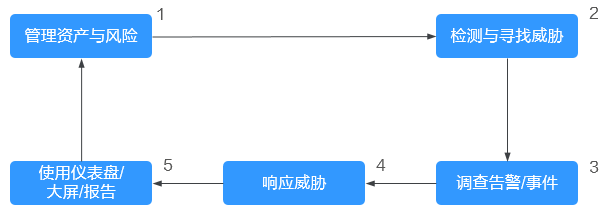

配置完成后,便可以针对集成的数据执行资产管理、检测威胁、调查告警等操作。

- 管理资产与风险。

安全运营的本质指安全风险管理,根据ISO的定义,其三要素包括“资产”,“脆弱性”和“威胁”。因此,梳理您要防护的资产,是安全运营的业务流起点。

表1 管理资产与风险 操作项

操作说明

梳理并管理资产

安全云脑可以帮助您:

- 将云上资产从不同租户、不同Region汇集到一个视图中。

- 将云外资产导入到安全云脑中,并标记其所属的环境。

- 将资产的风险情况标识出来,例如:是否有不安全的配置、是否有OS或者应用漏洞、是否存在疑似入侵的告警、是否覆盖了对应的防护云服务(例如:ECS上应该安装HSS的Agent、域名应纳入到WAF的防护策略中)。

更多详细介绍及操作请参见资产管理。

检查并清理不安全的配置

在安全运营过程中,最常见的“脆弱性”是不安全的配置。安全云脑基于安全合规经验,形成自动化检查的基线,按照业界通用的规范标准,提供基线检查包。

- 提供了多种基线标准。

- 云服务中的配置可以自动检查。如:IAM是否按角色进行授权分数、VPC的安全组中是否存在完全放通的策略、WAF的防护策略是否开启等。您可以根据“详情”中建议的方法,对配置进行加固。

发现并修复漏洞

在修复配置类风险之后,安全云脑还可以帮助您,发现并修复安全漏洞。

支持检测Linux软件漏洞、Windows系统漏洞、Web-CMS漏洞、应用漏洞,提供漏洞概览,包括主机漏洞检测详情、漏洞统计、漏洞类型分布、漏洞TOP5和风险服务器TOP5,帮助您实时了解主机漏洞情况。

更多详细介绍及操作请参见漏洞管理。

- 检测与寻找威胁。

数据源连接到安全云脑后,我们已经梳理了需要保护的资产,并查找及修复了不安全的配置和漏洞,接下来就是识别可疑活动和威胁。

安全云脑可提供多种内置的由安全专家和分析团队根据已知威胁、常见攻击媒介和可疑活动上报链设计的模型,方便您能够执行某些对应操作时收到此类威胁的通知。启用这些模型后,它们将自动在整个环境中搜索可疑活动。同时,可以根据您的需要自定义模型,以搜索或筛选出威胁。

同时,提供了日志数据检索功能,帮助您筛选威胁。

- 调查告警与事件。

表2 调查告警与事件 操作项

操作说明

调查告警

威胁检测模型分析大量的安全云服务日志,找到疑似入侵的行为,即告警。

安全云脑中的告警包含如下字段:名称、等级、发起可疑行为的资产/威胁、遭受可疑行为的资产。安全运营人员需要对告警做出分析判定。

如果风险较低,则关闭告警(如:重复告警、运维操作);如果风险较高,需要单击“转事件”,将告警转为事件。

调查事件

告警转成事件后,就可以在事件管理中查看到生成的事件,事件生成后可以进行调查分析,分析后对事件发起应急响应。

您可以在事件上关联与可疑行为相关的实体:资产(如:VM)、情报(如:攻击源IP)、账号(如:泄露的账号)、进程(如:木马)等;也可以关联历史上相似的其他告警或事件。

- 响应威胁。

当您在对告警、事件进行响应时,可以使用剧本来做自动化处置,提高效率。

更多详细介绍及操作请参见安全编排。

- 使用总览仪表盘、大屏、报告