Prácticas recomendadas para el proxy de base de datos

Autenticación y conexión de usuarios

- Un usuario debe tener el permiso de inicio de sesión remoto antes de usar un proxy de base de datos para iniciar sesión en bases de datos.

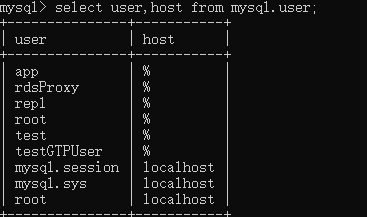

Para comprobar si el host de la cuenta contiene el bloque CIDR para la división de lectura/escritura, ejecute la siguiente sentencia SQL:

SELECT user,host FROM mysql.user;

Si el host no contiene el bloque CIDR, debe conceder permisos de acceso remoto. Por ejemplo, puede ejecutar el siguiente comando para conceder al usuario root los permisos para conectarse al servidor MySQL desde 192.168.0.X:

GRANTALL PRIVILEGES ON database.table TO 'root'@'192.168.0.%' IDENTIFIED BY 'password' WITH GRANT OPTION; flush privileges;

- database.table: Nombres de la base de datos y tabla a la que se accede.

- password: Contraseña para el usuario al que se le deben conceder permisos de acceso.

También puede establecer permisos globales en la página User Management de la consola DAS. Para obtener más información, consulte Edición de información de usuario.

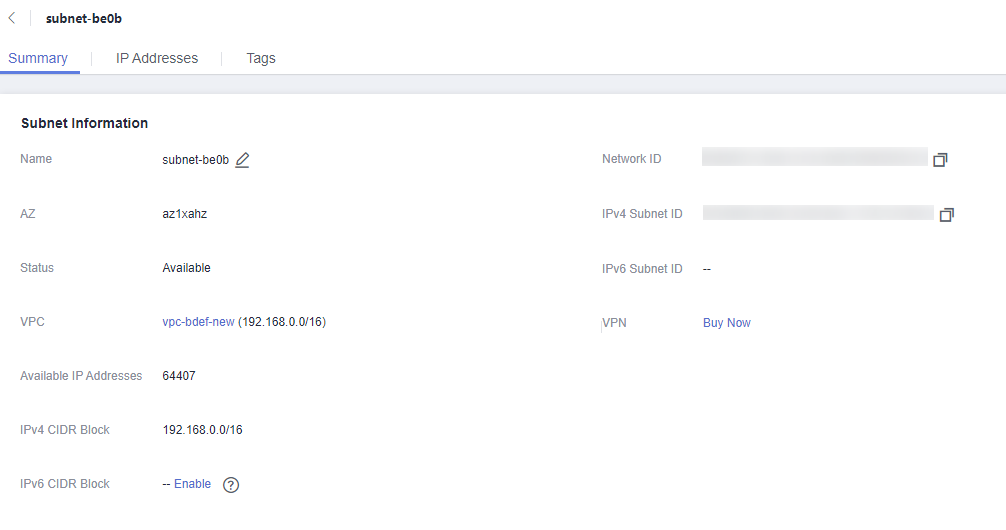

Para consultar el bloque CIDR para la división de lectura/escritura, realice los siguientes pasos:- En la página Basic Information de la instancia principal, haga clic en el nombre de subred del área Connection Information para ir a la consola de subred.

- Encuentre a IPv4 CIDR Block en la página Summary.

Figura 1 Bloque CIDR para separación de lectura/escritura

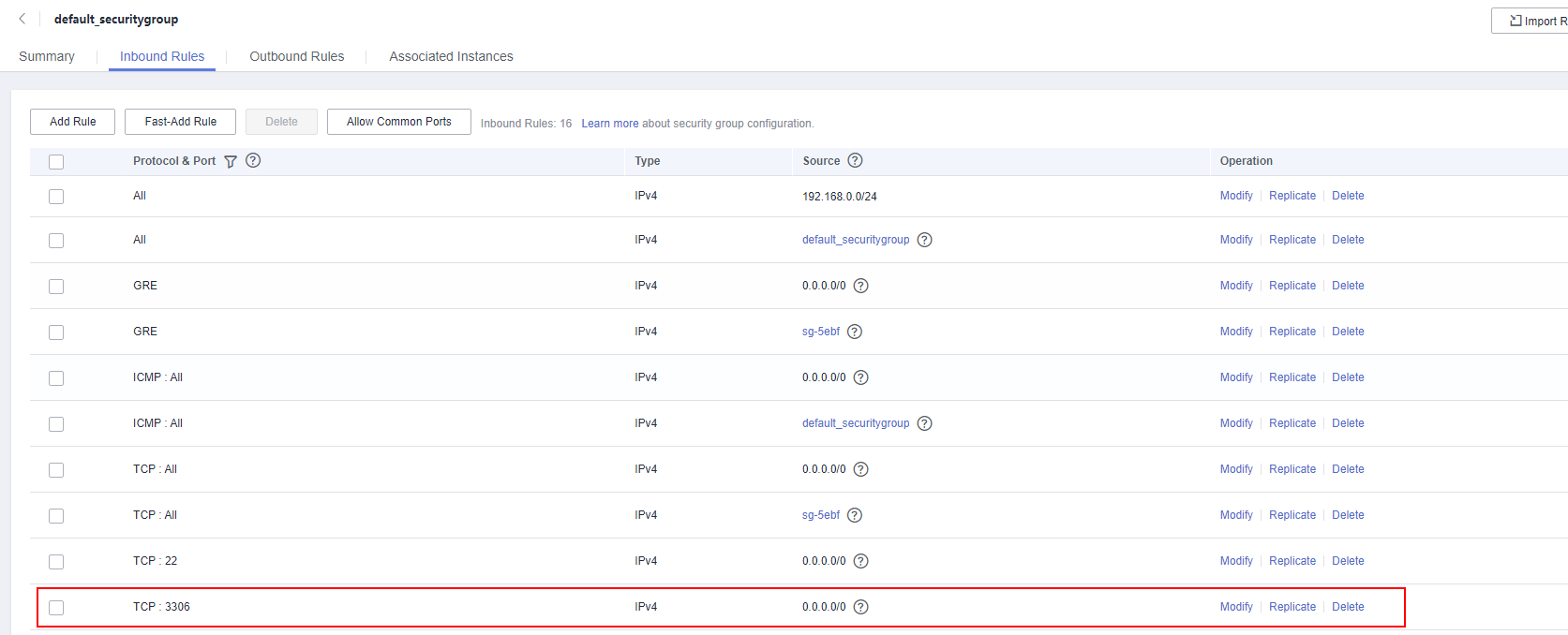

- Al modificar un grupo de seguridad, asegúrese de que las reglas entrantes y salientes permiten el acceso a la dirección de división de lectura/escritura. El puerto predeterminado para la división de lectura/escritura es 3306.

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione una región y un proyecto.

en la esquina superior izquierda y seleccione una región y un proyecto. - Haga clic en

en la esquina superior izquierda de la página y seleccione Databases > Relational Database Service.

en la esquina superior izquierda de la página y seleccione Databases > Relational Database Service. - En la página Instances, haga clic en

delante de la instancia de base de datos y haga clic en una réplica de lectura para ir a la página Basic Information.

delante de la instancia de base de datos y haga clic en una réplica de lectura para ir a la página Basic Information. - En el área Connection Information, haga clic en el grupo de seguridad.

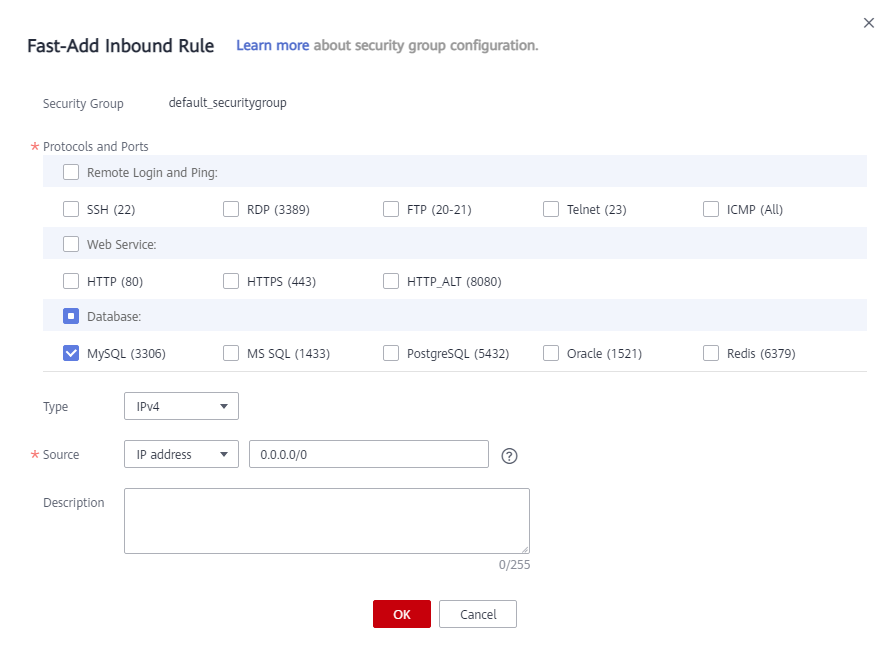

- En la pestaña Inbound Rules, compruebe si el acceso a través del puerto 3306 está permitido de forma predeterminada. Si esta regla no existe, haga clic en Fast-Add Rule. En el cuadro de diálogo que se muestra, seleccione MySQL (3306) y haga clic en OK.

Figura 2 Permiso del acceso a través del puerto 3306

Figura 3 Puerto de adición rápida 3306

Figura 3 Puerto de adición rápida 3306

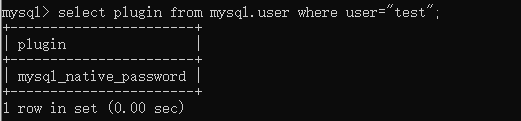

- El proxy de base de datos no admite el plugin de autenticación de identidad caching_sha2_password de RDS for MySQL 8.0. Si aparece el mensaje de error "auth user fail" mientras intenta acceder a un proxy de base de datos mediante un cliente RDS for MySQL 8.0, ejecute la siguiente sentencia SQL para comprobar si el complemento de autenticación de identidad es mysql_native_password:

select plugin from mysql.user where user="Username";

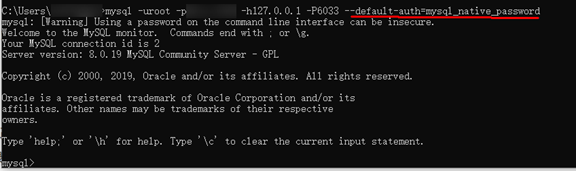

- En caso afirmativo, agregue --default-auth=mysql_native_password o use un cliente RDS for MySQL 5.* para conectarse al proxy de la base de datos.

- Si no, ejecute las siguientes sentencias de SQL para cambiar el plugin de autenticación de identidad a mysql_native_password:

ALTER USER 'Username'@'%' IDENTIFIED WITH 'mysql_native_password' BY 'Password'; FLUSH PRIVILEGES;

- En caso afirmativo, agregue --default-auth=mysql_native_password o use un cliente RDS for MySQL 5.* para conectarse al proxy de la base de datos.

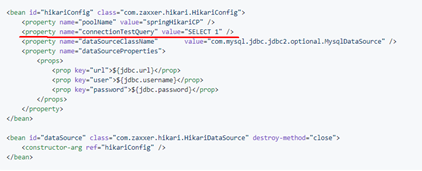

Configuración del grupo de conexiones

Para asegurarse de que la aplicación obtiene una conexión disponible de un grupo de conexiones, debe configurar cómo comprobará la disponibilidad de la conexión. Por ejemplo, establezca testOnBorrow en true para un grupo de conexiones de JDBC o Druida o establezca connectionTestQuery en SELECT 1 para un grupo de conexiones HikariCP.

Solicitudes de lectura enrutadas a la instancia de base de datos principal

- Si se coloca una sentencia de consulta en una transacción, todas las solicitudes de transacción se encaminarán a la instancia de base de datos principal. Si set autocommit=0 está configurado antes de una instrucción de consulta, la instrucción de consulta se tratará como una transacción y se enrutará a la instancia de base de datos principal.

- Si no existe ninguna réplica de lectura, todas las réplicas de lectura son anormales, o los pesos de lectura asignados a las réplicas de lectura son 0, las consultas se encaminarán a la instancia de base de datos principal. Puede establecer ponderaciones de lectura asignadas a réplicas de lectura y la instancia de base de datos principal después de que se habilite la división de lectura/escritura. Para obtener más información, consulte Configuración del Umbral de Retardo y la Política de Enrutamiento.

- Si se ejecutan varias sentencias (por ejemplo, insert xxx;select xxx), todas las solicitudes posteriores se encaminarán a la instancia de base de datos primaria. Para restaurar la división de lectura/escritura, desconecte la conexión de sus aplicaciones y vuelva a conectarla.

- Las operaciones de lectura con bloqueos (por ejemplo, SELECT for UPDATE) se encaminarán a la instancia de base de datos principal.

- Cuando se utiliza la sugerencia /*FORCE_MASTER*/, las solicitudes se encaminarán a la instancia de base de datos principal.