- 最新动态

- 功能总览

-

服务公告

- 漏洞公告

-

产品公告

- 【停售公告】华为云云数据库RDS for PostgreSQL 12版本于2025年5月1日00:00(北京时间)停售通知

- 【下线公告】华为云云数据库RDS for PostgreSQL 10、11版本于2024年11月1日00:00(北京时间)下线通知

- 【停售公告】华为云云数据库RDS for MySQL 5.6版本于2024年7月1日00:00(北京时间)停售通知

- 【停售公告】华为云云数据库RDS for PostgreSQL 10、11版本于2024年7月1日00:00(北京时间)停售通知

- 【下线公告】华为云云数据库RDS for PostgreSQL 9.5、9.6版本于2024年7月1日00:00(北京时间)下线通知

- RDS for MySQL产品公告

- 【通知】2024年5月28日起RDS for MySQL内存加速特性开放公测

- 历史公告

- 产品发布说明

- 产品介绍

- 计费说明

- 快速入门

- 内核介绍

-

用户指南

- RDS for MySQL用户指南

- RDS for MariaDB用户指南

- RDS for PostgreSQL用户指南

- RDS for SQL Server用户指南

-

最佳实践

- RDS最佳实践汇总

- RDS for MySQL

- RDS for PostgreSQL

-

RDS for SQL Server

- 恢复备份文件到RDS for SQL Server实例的版本限制

- 使用导入导出功能将ECS上的SQL Server数据库迁移到RDS for SQL Server

- 修改RDS for SQL Server实例的参数

- RDS SQL Server支持DMV动态管理视图

- 使用导入导出功能将本地SQL Server数据库迁移到RDS for SQL Server

- 在rdsuser主账号下创建子账号

- RDS for SQL Server如何实现异地容灾

- 创建tempdb临时数据文件

- Microsoft SQL Server发布与订阅

- RDS for SQL Server添加c#CLR程序集的使用方法

- RDS for SQL Server添加链接服务器

- RDS for SQL Server 如何将线下SSRS报表服务部署上云

- RDS for SQL Server收缩数据库

- 使用DAS在RDS for SQL Server主备实例上分别创建和配置Agent Job和Dblink

- 创建实例定期维护job

- 使用扩展事件

- 性能白皮书

-

API参考

- 使用前必读

- API概览

- 如何调用API

- API v3.1(推荐)

-

API v3(推荐)

- 查询API版本

- 查询数据库引擎的版本

- 查询数据库规格

- 查询数据库磁盘类型

- 获取磁盘空间使用量

-

实例管理

- 创建数据库实例

- 创建数据库实例(v5接口)

- 按需转包周期

- 停止实例

- 批量停止实例

- 开启实例

- 修改实例名称

- 修改实例备注

- 申请内网域名

- 修改内网域名

- 查询实例域名

- 查询实例IPv6域名

- 获取实例的复制状态

- 查询数据库可变更规格接口

- 变更数据库实例的规格

- 扩容数据库实例的磁盘空间

- 设置自动扩容策略

- 查询自动扩容策略

- 单机转主备实例

- 重启数据库实例

- 删除数据库实例

- 查询数据库实例列表

- 绑定和解绑弹性公网IP

- 切换主备实例的倒换策略

- 手动倒换主备

- 更改主备实例的数据同步方式

- 设置实例读写状态

- 迁移主备实例的备机

- 设置可维护时间段

- 升级内核小版本

- 设置实例内核小版本自动升级策略(PostgreSQL)

- 查询实例内核小版本自动升级策略(PostgreSQL)

- 设置秒级监控策略

- 查询秒级监控策略

- 开启实例TDE(SQL Server)

- 查询实例TDE状态(SQL Server)

- 解除节点只读状态

- 灾备实例

- 数据库安全性

- 备份与恢复

- 大版本升级

- 获取日志信息

- 实例诊断

- SQL限流(PostgreSQL)

- 数据库代理(MySQL)

- 管理数据库和用户(MySQL)

- 管理数据库和用户(PostgreSQL)

- 管理数据库和用户(SQL Server)

- 参数管理

- 插件管理(PostgreSQL)

- 配置只读延迟库(PostgreSQL)

- 回收站

- 标签管理

- 配额管理

- 获取任务信息

- 历史API

- 权限和授权项

- 附录

- SDK参考

- 场景代码示例

-

常见问题

-

产品咨询

- 使用RDS要注意些什么

- RDS实例是否会受其他用户实例的影响

- 不同RDS实例的CPU和内存是否共享

- 创建RDS实例需要多长时间

- 为何使用了RDS后网站登录较慢

- 为什么新购买实例比规格变更实例价格便宜

- 主备同步存在多长时间的延迟

- 多台弹性云服务器是否可以使用同一个RDS数据库

- RDS购买磁盘加密后,备份文件会加密吗

- 什么是RDS实例可用性

- 云数据库RDS支持跨AZ高可用吗

- RDS是否支持主备实例变更为单机实例

- RDS for MySQL与TaurusDB的区别

- 为什么无法找到云数据库RDS实例

- 云数据库RDS是否支持CloudPond

- RDS for MySQL实例支持哪些加密函数

- RDS for MySQL是否兼容MariaDB

- RDS for MySQL是否支持TokuDB

- RDS for MySQL开启GTID后有哪些限制

- RDS for MySQL是否有单表尺寸限制

- 登录RDS实例时能使用加密密码认证吗

- RDS实例内网IP和私有IP的区别

- 找不到我的RDS资源怎么办

- 资源冻结/释放/停止/删除/退订

- 资源及磁盘管理

-

数据库连接

- RDS实例连接失败怎么办

- RDS数据库连接数满的排查思路

- RDS数据库实例支持的最大数据连接数是多少

- 内网方式下ECS无法连接RDS实例的原因

- 客户端问题导致连接RDS实例失败

- 服务端问题导致连接RDS实例失败

- 应用程序是否需要支持自动重连RDS数据库

- RDS绑定公网IP后无法ping通的解决方案

- RDS跨地域内网能访问吗

- 为什么RDS实例重置密码后新密码没有生效

- 可以访问RDS备实例吗

- 如何查看RDS for MySQL数据库的连接情况

- 连接RDS for SQL Server数据库时,连接超时是否会自动退出

- RDS for SQL Server连接不上的判断方法

- 外部服务器能否访问RDS数据库

- ECS内网访问RDS,是否受带宽限制

- Navicat如何配置SSL CA证书

- 如何安装SQL Server Management Studio

- 数据库迁移

-

数据库权限

- RDS的root账号为什么没有super权限

- RDS ManageAccess权限和DAS权限有什么区别

- 本地客户端连接RDS实例后如何查看已授权的数据库

- 使用DAS登录RDS数据库是否有人数限制,密码多次输入错误有无锁死机制

- RDS for MySQL是否支持多账号

- 普通用户在postgres数据库下创建对象失败

- 删除RDS for PostgreSQL数据库中的角色失败

- RDS for PostgreSQL数据迁移过程中由于权限问题导致迁移报错

- 如何给RDS for PostgreSQL数据库中的用户赋予REPLICATION权限

- 更改云数据库 RDS for PostgreSQL数据库中表的OWNER报错

- RDS for SQL Server 2017 企业版主备实例的登录名权限如何同步到只读实例

- RDS for SQL Server中主实例的账号删除重建后,权限是否会自动同步

- 数据库存储

- 数据库基本使用

- 备份与恢复

- 只读实例和读写分离

- 数据库监控

- 扩容及规格变更

-

数据库参数修改

- RDS是否支持使用SQL命令修改全局参数

- 如何修改RDS实例的时区

- 如何设置RDS for MySQL 8.0字符集的编码格式

- 如何设置RDS for MySQL的表名是否区分大小写

- 如何设置RDS for MySQL实例开启查询缓存

- 如何设置RDS for MySQL实例的密码过期策略

- 如何修改RDS for MySQL实例的事务隔离等级

- 如何确保RDS for MySQL数据库字符集正确

- 如何使用utf8mb4字符集存储emoji表情到RDS for MySQL实例

- RDS for PostgreSQL的哪些参数设置不合理会导致数据库不可用

- 如何设置RDS for PostgreSQL实例的临时文件磁盘占用上限

- 如何设置RDS for PostgreSQL实例支持test_decoding插件

- 如何在RDS for SQL Server数据库添加ndf文件的路径

- 如何修改RDS for SQL Server字符集的排序规则

- 日志管理

- 网络安全

- 版本升级

- RDS API&SDK等开发者相关

-

产品咨询

-

故障排除

-

RDS for MySQL

- 备份恢复

- 主备复制

- 参数类

-

性能资源类

- CPU使用率高问题排查与优化

- 内存使用超限风险与优化

- 磁盘性能带宽超上限

- 联合索引设置不当导致慢SQL

- 数据库磁盘满导致被设置read_only

- Binlog未清理导致磁盘占用高

- 业务死锁导致响应变慢

- MySQL只读实例磁盘占用远超主实例

- RDS for MySQL CPU升高定位思路

- 冷热数据问题导致sql执行速度慢

- CPU/内存配置与TPS和QPS性能相关的问题

- 表碎片率过高可能导致的问题

- 复杂查询造成磁盘满

- 怎么解决查询运行缓慢的问题

- 长事务导致规格变更或小版本升级失败

- RDS for MySQL数据库报错Native error 1461的解决方案

- RDS for MySQL增加表字段后出现运行卡顿现象

- 长事务导致UNDO增多引起磁盘空间满

- RDS for MySQL如何定位一直存在的长事务告警

- RDS for MySQL部分SQL的commit时间偶现从几毫秒陡增到几百毫秒

- 本地SSD盘规格降配选不到资源

- ibdata1为什么会变大

-

SQL类

- RDS for MySQL执行SQL报错无法识别双引号

- 更新emoji表情数据报错Error 1366

- 索引长度限制导致修改varchar长度失败

- 建表时timestamp字段默认值无效

- 自增属性AUTO_INCREMENT为什么未在表结构中显示

- 存储过程和相关表字符集不一致导致执行缓慢

- RDS MySQL报错ERROR [1412]的解决方法

- 创建二级索引报错Too many keys specified

- 存在外键的表删除问题

- distinct与group by优化

- 字符集和字符序的默认选择方式

- MySQL创建用户提示服务器错误

- delete大表数据后,再次查询同一张表时出现慢SQL

- 设置事件定时器后未生效

- 为什么有时候用浮点数做等值比较查不到数据

- 开通数据库代理后有大量select请求分发到主节点

- 执行RENAME USER失败的解决方法

- 有外键的表无法删除报错ERROR[1451]的解决方案

- 表字段类型转换失败的解决方法

- RDS for MySQL创建表失败报错Row size too large的解决方案

- RDS for MySQL数据库报错ERROR [1412]的解决方案

- 外键使用不规范导致实例重启失败或执行表操作报错ERROR 1146: Table 'xxx' doesn't exist

- RDS for MySQL在分页查询时报错:Out of sort memory, consider increasing server sort buffer size

- RDS for MySQL创建用户报错:Operation CREATE USER failed

- RDS for MySQL使用grant授权all privileges报语法错误

- RDS for MySQL 5.6版本实例创建表报错

- 无主键表添加自增主键后导致主备节点查询数据不一致

- RDS for MySQL插入数据提示Data too long for column

-

连接类

- 连接数据库报错Access denied

- mariadb-connector SSL方式连接数据库失败

- RDS for MySQL建立连接慢导致客户端超时报connection established slowly

- root账号的ssl_type修改为ANY后无法登录

- 通过DAS登录实例报错Client does not support authentication protocol requested by server

- 通过DAS授权或取消授权时报错Your password does not satisfy the current policy requirements

- 客户端TLS版本与RDS for MySQL不一致导致SSL连接失败

- 使用root账号连接数据库失败

- RDS for MySQL客户端连接实例后会自动断开

- RDS for MySQL实例无法访问

- RDS for MySQL数据库修改authentication_string字段为显示密码后无法登录

- RDS for MySQL升级版本后,导致现有配置无法正常连接到MySQL-server

- 客户端超时参数设置不当导致连接超时退出

- RDS for MySQL在启用了SSL验证连接功能后,导致代码(php/java/python)等连接数据库失败

- istio-citadel证书机制导致每隔45天出现断连

- 数据库版本升级后Navicat客户端登录实例报错1251

-

其他使用问题

- 慢日志显示SQL语句扫描行数为0

- SQL诊断结果中记录的行数远小于慢日志中的扫描行数

- RDS for MySQL慢日志里面有毫秒级别的SQL

- 查看RDS存储空间使用量

- 错误日志报错The table is full

- 审计日志上传策略说明

- 自增字段取值

- 表的自增AUTO_INCREMENT初值与步长

- 表的自增AUTO_INCREMENT超过数据中该字段的最大值加1

- 自增字段值跳变的原因

- 修改表的自增AUTO_INCREMENT值

- 自增主键达到上限,无法插入数据

- 空用户的危害

- pt-osc工具连接RDS for MySQL主备实例卡住

- 购买RDS实例支付报错:Policy doesn't allow bss:order:update to be performed

- RDS for MySQL是否可以修改数据库名称

- 购买RDS实例报错:无IAM的agency相关权限

- RDS for PostgreSQL

- RDS for SQL Server

-

RDS for MySQL

- 视频帮助

- 文档下载

- 通用参考

链接复制成功!

购买并通过PostgreSQL客户端连接RDS for PostgreSQL实例

RDS for PostgreSQL实例购买完成后,可以先登录到Linux弹性云服务器,在ECS上安装PostgreSQL客户端,然后执行psql命令行通过PostgreSQL内网IP连接到实例。

通过PostgreSQL客户端连接实例的方式有SSL连接。SSL连接通过了加密功能,具有更高的安全性。

创建RDS for PostgreSQL实例时默认开启SSL,实例创建完成后,不支持关闭。

开启SSL连接数据库实例后,数据库的只读、读写性能是未开启SSL连接数据库实例的80%左右。

操作流程

|

操作步骤 |

说明 |

|---|---|

|

注册华为账号并开通华为云、实名认证、账户充值,以及对RDS进行精细权限管理。 |

|

|

选择RDS for PostgreSQL的基础配置、高级配置信息,购买数据库实例。 |

|

|

通过PostgreSQL客户端连接数据库实例时,必须先准备一台服务器,在服务器上安装PostgreSQL客户端并执行连接命令。 购买Linux ECS,并确认ECS实例与RDS for PostgreSQL实例在同一区域、同一VPC内。 |

|

|

测试ECS到RDS for PostgreSQL实例内网IP和端口的网络连通性,并在ECS上安装PostgreSQL客户端。 |

|

|

使用命令行通过内网IP和端口连接RDS for PostgreSQL实例。 |

准备工作

- 注册华为账号并开通华为云。

- 完成实名认证。

- 购买实例前需要确保账户有足够金额,请参见账户充值。

- 如果需要对华为云上的资源进行精细管理,请使用统一身份认证服务(Identity and Access Management,简称IAM)创建IAM用户及用户组,并授权,以使得IAM用户获得具体的操作权限,更多操作,请参见创建用户组、用户并授予RDS权限。

步骤1:购买RDS for PostgreSQL实例

- 进入购买云数据库RDS页面。

- 在“快速购买”页面,配置实例基础参数。

下面的配置项仅作为示例,实际购买时根据用户需求选择合适的资源。

图1 基础配置

参数

示例

参数说明

计费模式

按需计费

实例的计费模式。

- 包年/包月:一种预付费模式,即先付费再使用,按照订单的购买周期进行结算。购买周期越长,享受的折扣越大。一般适用于需求量长期稳定的成熟业务。

- 按需计费:一种后付费模式,即先使用再付费,按照云数据库RDS实际使用时长计费,秒级计费,按小时结算。按需计费模式允许您根据实际业务需求灵活地调整资源使用,无需提前预置资源,从而降低预置过多或不足的风险。

区域

华北-北京四

资源所在的区域。

说明:不同区域内的产品内网不互通,且创建后不能更换,请谨慎选择。

引擎版本

16

数据库版本。

实例类型

主备

实例的架构类型。

主备:采用一主一备的经典高可用架构,主备实例的每个节点的规格保持一致。备机提高了实例的可靠性,创建主机的过程中,会同步创建备机,备机创建成功后,用户不可见。

性能规格

通用型 4U8GB

实例的CPU和内存规格。

磁盘存储

SSD云盘 100GB

实例的存储空间。

您申请的存储空间会有必要的文件系统开销,这些开销包括索引节点和保留块,以及数据库运行必需的空间。

磁盘加密

不加密

选择加密后会提高数据安全性,但对数据库读写性能有少量影响,请按照您的使用策略进行选择。

如果使用共享KMS密钥,对应的CTS事件为createdatakey和decrydatakey,仅密钥所有者能够感知到该事件。

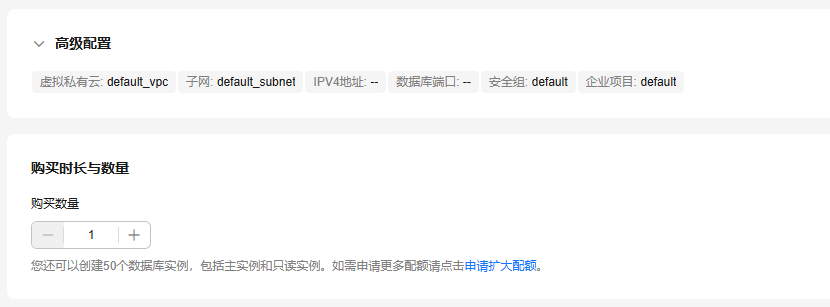

- 实例高级配置。

图2 高级配置

参数

示例

参数说明

虚拟私有云

default_vpc

实例所在的虚拟网络环境,可以对不同业务进行网络隔离。

如果没有可选的虚拟私有云,单击“创建虚拟私有云”,完成创建后单击

。具体操作请参见创建虚拟私有云和子网。

。具体操作请参见创建虚拟私有云和子网。子网

default_subnet

通过子网提供与其他网络隔离的、可以独享的网络资源,以提高网络安全性。

安全组

default

安全组限制实例的安全访问规则,加强RDS for PostgreSQL与其他服务间的安全访问。

企业项目

default

对于已成功关联企业项目的用户,仅需在“企业项目”下拉框中选择目标项目。

更多关于企业项目的信息,请参见《企业管理用户指南》。

购买数量

1

批量创建实例的个数。

- 配置完成后,单击“立即购买”。

- 查看购买成功的RDS for PostgreSQL实例。

图3 购买成功

步骤2:购买ECS

- 进入弹性云服务器控制台。

- 查看是否有符合要求的Linux ECS。

RDS for PostgreSQL支持以下两种常用的客户端安装方式:

- 下载PostgreSQL客户端安装包进行安装:PostgreSQL 15及以下版本推荐使用该方式,同时对ECS的镜像也有要求,详见PostgreSQL社区指导。

- 下载源码进行安装:该方式对PostgreSQL版本及ECS的镜像没有要求。

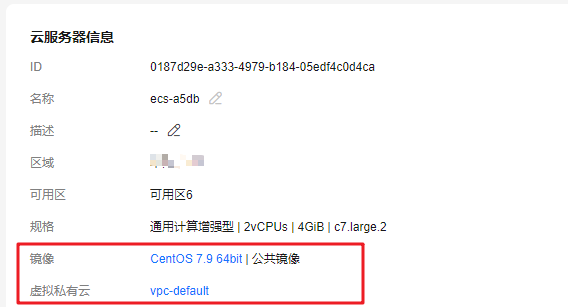

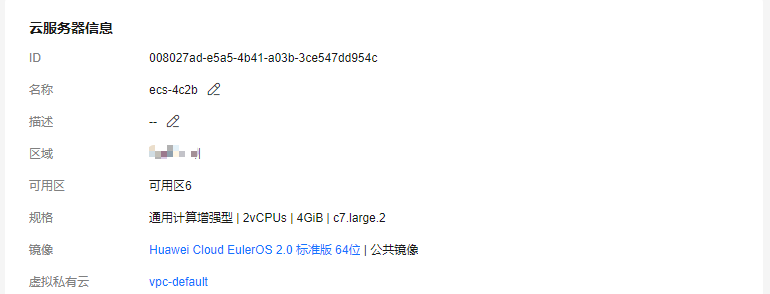

- 分别查看ECS的区域和VPC,以及RDS for PostgreSQL实例的区域和VPC。确认ECS实例与RDS for PostgreSQL实例处于同一区域、同一VPC内。

图4 ECS基本信息

图5 PostgreSQL概览

图5 PostgreSQL概览

- 如果不在同一区域,请重新购买ECS实例。不同区域的云服务之间内网互不相通,无法访问实例。请就近选择靠近您业务的区域,可减少网络时延,提高访问速度。

- 如果不在同一VPC,可以修改ECS的VPC,请参见切换虚拟私有云。

- 登录ECS实例,请参见《弹性云服务器用户指南》中“Linux弹性云服务器远程登录(VNC方式)”。

- 在RDS“实例管理”页面,单击实例名称进入“概览”页面。

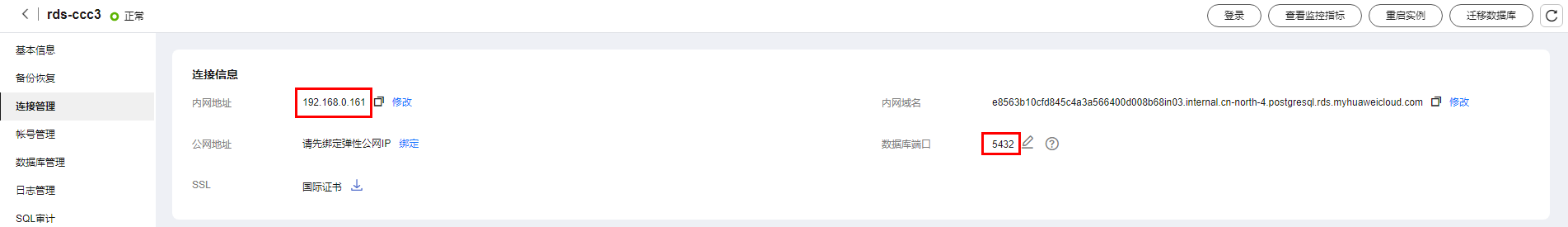

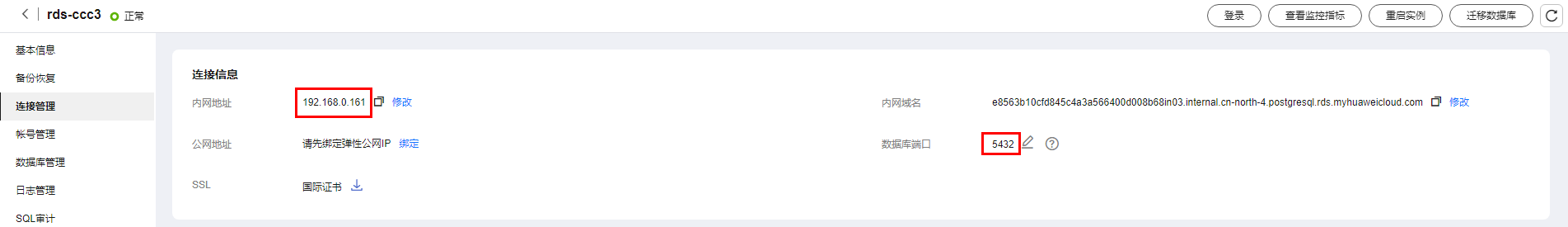

- 选择“连接管理”,在“连接信息”模块获取实例的内网地址和数据库端口。

图6 连接信息

- 在ECS上测试是否可以正常连接到RDS for PostgreSQL实例内网地址的端口。

curl -kv 192.168.0.7:5432

- 如果可以通信,说明网络正常。

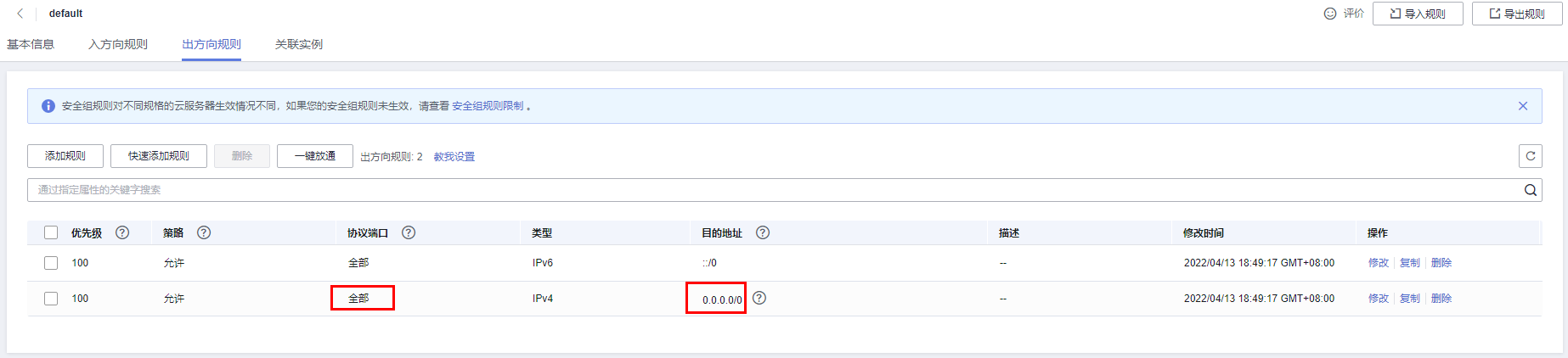

- 如果无法通信,请检查安全组规则。

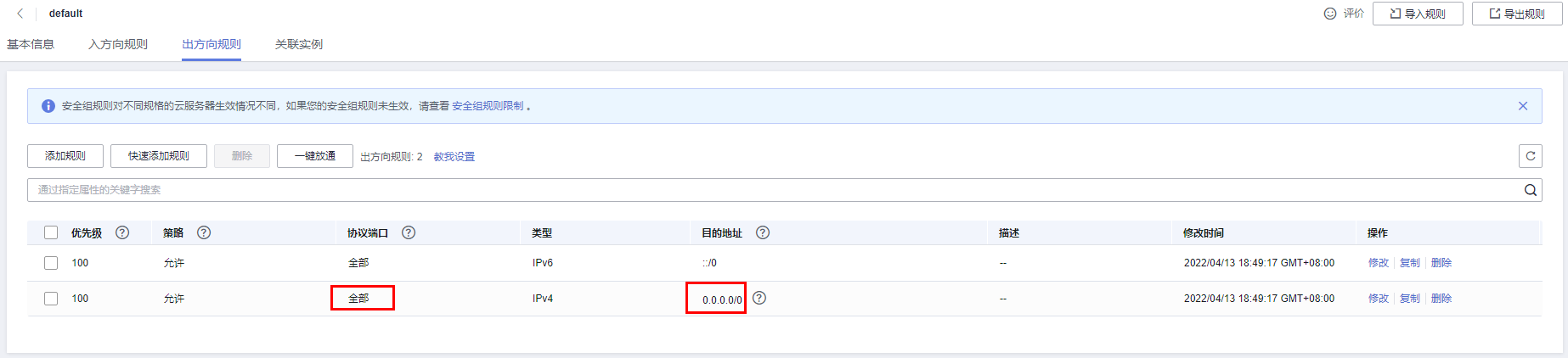

- 查看ECS的安全组的出方向规则,如果目的地址不为“0.0.0.0/0”且协议端口不为“全部”,需要将RDS实例的内网IP地址和端口添加到出方向规则。

图7 ECS的安全组

- 查看RDS的安全组的入方向规则,需要将ECS实例的私有IP地址和端口添加到入方向规则。

- 查看ECS的安全组的出方向规则,如果目的地址不为“0.0.0.0/0”且协议端口不为“全部”,需要将RDS实例的内网IP地址和端口添加到出方向规则。

- 安装PostgreSQL客户端。

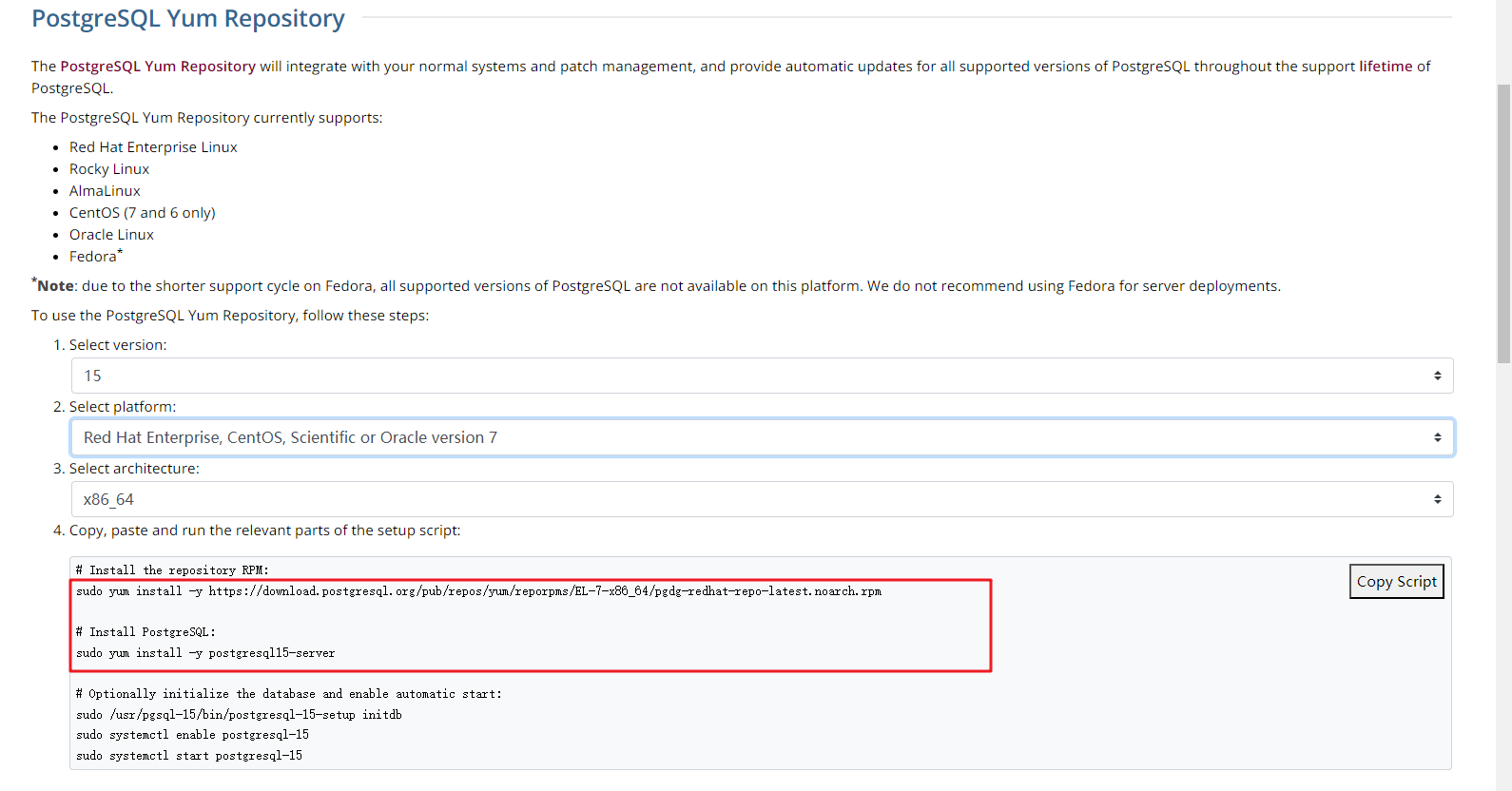

PostgreSQL社区提供了针对不同操作系统的客户端安装方法。通过操作系统的安装工具直接下载安装。此安装方式比较简单,但是对ECS操作系统有要求,只有PostgreSQL社区中支持的操作系统才可以使用该安装方式。

使用操作系统默认安装,当前使用的Linux操作系统是CentOS 7,通过工具安装最高版本是15版本。

图8 获取安装工具

执行安装命令:

sudo yum install -y https://download.postgresql.org/pub/repos/yum/reporpms/EL-7-x86_64/pgdg-redhat-repo-latest.noarch.rpm sudo yum install -y postgresql15-server

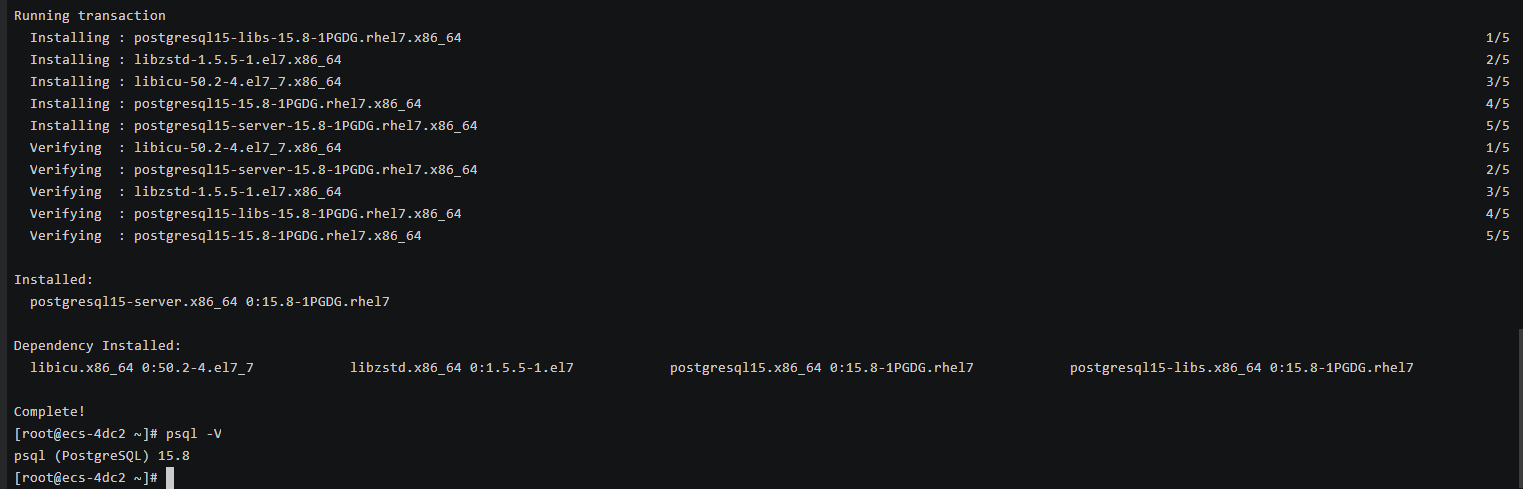

查看是否安装成功:

psql -V

图9 安装成功

- 登录ECS实例,请参见《弹性云服务器用户指南》中“Linux弹性云服务器远程登录(VNC方式)”。

- 在RDS“实例管理”页面,单击实例名称进入“概览”页面。

- 选择“连接管理”,在“连接信息”模块获取实例的内网地址和数据库端口。

图10 连接信息

- 在ECS上测试是否可以正常连接到RDS for PostgreSQL实例内网地址的端口。

curl -kv 192.168.0.7:5432

- 如果可以通信,说明网络正常。

- 如果无法通信,请检查安全组规则。

- 查看ECS的安全组的出方向规则,如果目的地址不为“0.0.0.0/0”且协议端口不为“全部”,需要将RDS实例的内网IP地址和端口添加到出方向规则。

图11 ECS的安全组

- 查看RDS的安全组的入方向规则,需要将ECS实例的私有IP地址和端口添加到入方向规则。

- 查看ECS的安全组的出方向规则,如果目的地址不为“0.0.0.0/0”且协议端口不为“全部”,需要将RDS实例的内网IP地址和端口添加到出方向规则。

- 安装PostgreSQL客户端。

源码安装方式,该安装方式对RDS for PostgreSQL实例的版本以及ECS的操作系统没有限制。

下面以Huawei Cloud EulerOS 2.0镜像的ECS为例,安装PostgreSQL 16.4版本客户端。

图12 查看ECS镜像

- 要支持SSL,需要在ECS上提前下载openssl。

sudo yum install -y openssl-devel

- 在官网获取代码下载链接,使用wget直接下载安装包或者下载到本地后上传到ECS上。

wget https://ftp.postgresql.org/pub/source/v16.4/postgresql-16.4.tar.gz

- 解压安装包。

tar xf postgresql-16.4.tar.gz

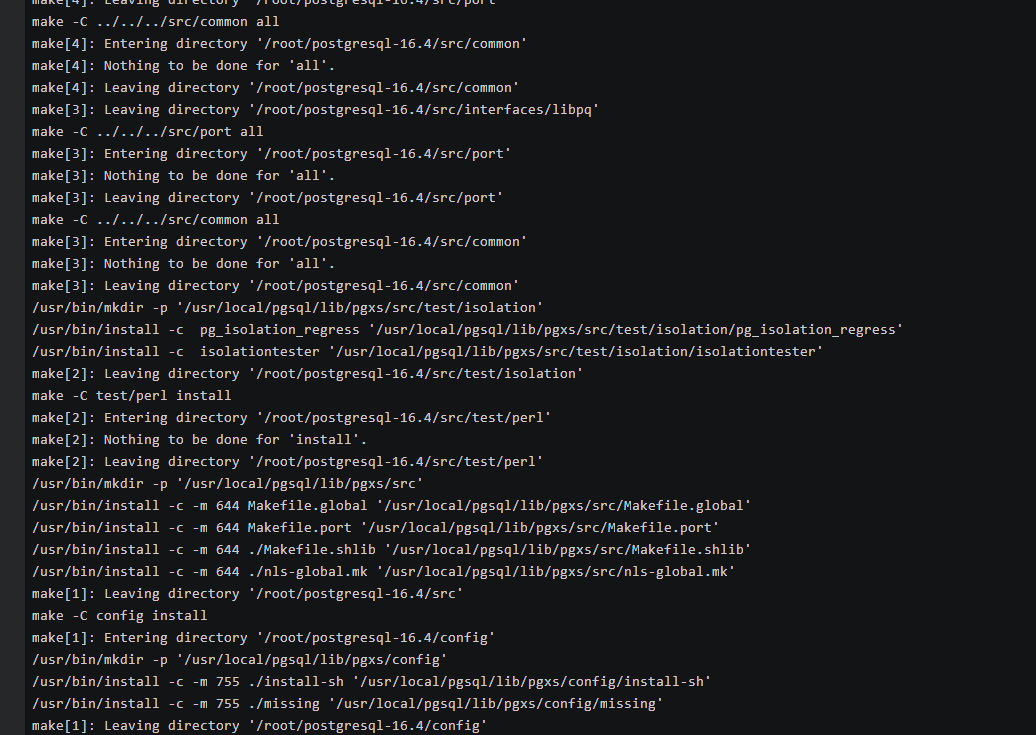

- 编译安装。

cd postgresql-16.4 ./configure --without-icu --without-readline --without-zlib --with-openssl make -j 8 && make install

不指定--prefix,表示默认路径为“/usr/local/pgsql”,因为只安装客户端采用最简安装。

图13 编译安装

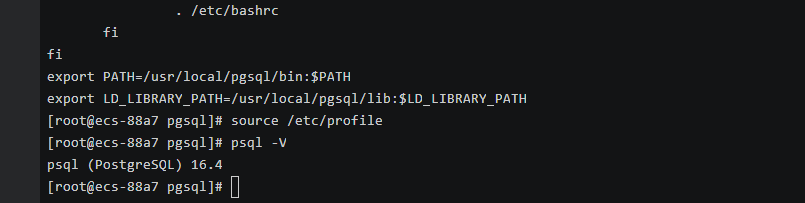

- 配置环境变量,在“/etc/profile”文件中添加以下内容。

export PATH=/usr/local/pgsql/bin:$PATH export LD_LIBRARY_PATH=/usr/local/pgsql/lib:$LD_LIBRARY_PATH source /etc/profile

- 测试psql是否可使用。

psql -V

图14 测试psql可用

- 要支持SSL,需要在ECS上提前下载openssl。

步骤4:使用命令行连接实例(SSL加密)

- 在RDS“实例管理”页面,单击实例名称进入“概览”页面。

- 选择“连接管理”。

- 在“连接信息”模块,单击“SSL”处的

,下载“Certificate Download”压缩包,解压后获取根证书(ca.pem)和捆绑包(ca-bundle.pem)。

图15 下载证书

,下载“Certificate Download”压缩包,解压后获取根证书(ca.pem)和捆绑包(ca-bundle.pem)。

图15 下载证书

- 将根证书(ca.pem)上传到ECS。

- 推荐使用TLS v1.2及以上协议,低于该版本可能存在安全风险。

- 协议算法推荐使用EECDH+ECDSA+AESGCM:EECDH+aRSA+AESGCM:EDH+aRSA+AESGCM:EDH+aDSS+AESGCM:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!SRP:!RC4,使用其他选项可能存在安全风险。

- 根证书捆绑包(ca-bundle.pem)包含2017年4月之后的新根证书和原有根证书。

- ca.pem和ca-bundle.pem都可以实现SSL连接,ca-bundle.pem文件包含ca.pem,使用ca.pem即可。

- 在ECS上执行以下命令连接RDS for PostgreSQL实例。

psql --no-readline -h <host> -p <port> "dbname=<database> user=<user> sslmode=verify-ca sslrootcert=<ca-file-directory>"

示例:

psql --no-readline -h 192.168.0.7 -p 5432 "dbname=postgres user=root sslmode=verify-ca sslrootcert=/root/ca.pem"

- 出现如下提示时,输入数据库账号对应的密码。

Password:

出现如下信息,表示连接成功。SSL connection (protocol: TLSv1.2, cipher: ECDHE-RSA-AES256-GCM-SHA384, bits: 256, compression: off)