VPN配置

背景信息

根据实际情况,添加需要互联的分支、总部站点,并创建“点对点”或“点对多点”的VPN隧道,配置互联相关的信息。

为提升数据传输的安全性,用户可以在防火墙、AR与对端设备之间建立IPsec隧道,将需要保护的数据引流到该IPsec隧道。通过安全协议对IPsec隧道中的网络报文进行加密传输和验证,可以保障关键业务数据在Internet中安全传输,降低信息泄漏的风险。

在Hub-Spoke场景中,V500R005C00及以后版本的防火墙还支持IPsec智能选路功能。开启该功能后,防火墙会选用最先配置的链路建立IPsec隧道,并通过持续发送ICMP报文检测IPsec隧道内通信的时延和丢包率。当两个指标任意一项高于指定阈值,防火墙会切换到其他链路建立IPsec隧道,并继续检测IPsec隧道的时延和丢包率,直至隧道的时延和丢包率达标或者循环切换次数达到设定的上限(缺省为3次)。启用智能选路功能后,Hub和Spoke的选取规则如下:

|

设备角色 |

约束条件 |

|---|---|

|

Hub |

|

|

Spoke |

|

- 当前仅支持一级租户下的用户进行“站点间互联”配置。

- 低于V300R003C10版本的AR设备不支持配置IPsec VPN。

- AR设备不支持Mesh组网,也不支持作为Hub节点,可作为Spoke节点。

- AR设备不支持开启IPsec 智能选路。

- AR设备不支持通过设备SN和FQDN方式进行身份认证。

前提条件

在作为Hub节点、Spoke节点或Mesh节点参与IPsec VPN通信的设备上,需提前完成以下配置。

|

设备类型 |

要求 |

|---|---|

|

云防火墙 |

已配置子网信息。具体请参见防火墙业务配置 > 网络。 |

|

云AR |

已经配置网络信息。具体请参见路由器业务配置 > 网络。 |

|

第三方设备 |

配置IPsec VPN相关的如下业务。具体操作方法请参考第三方设备的资料。

|

操作步骤

- 登录华为乾坤控制台区域一/区域二。

- 单击工作台页面左上角

按钮,可以在“服务中心”选择“云网络 > 网络管理 > 云管理网络”,也可以在“我的服务”选择“云管理网络”进入服务首页。

按钮,可以在“服务中心”选择“云网络 > 网络管理 > 云管理网络”,也可以在“我的服务”选择“云管理网络”进入服务首页。 - 在服务首页,单击快捷菜单栏“常用 > IPsec VPN > VPN配置”。

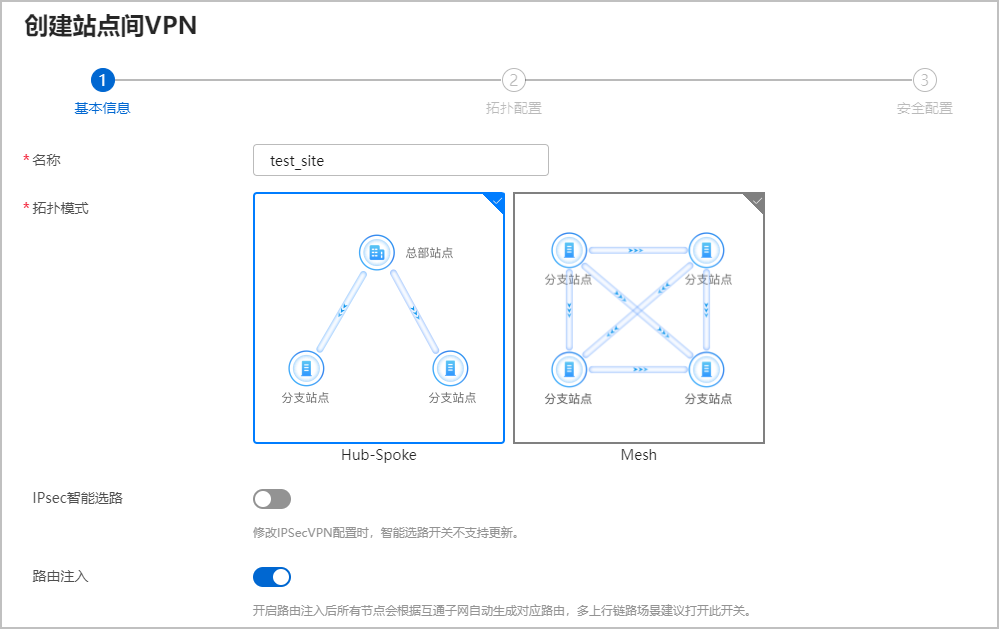

- 单击“创建”,配置VPN基本信息。参数说明参见表1,完成后单击“下一步”。

- Hub-Spoke:点到多点模式,用于总部到多分支的场景。在该拓扑模式中,中心访问控制设备所在站点称为Hub站点,其他用户站点称为Spoke站点。

- Mesh:点到点模式,用于多分支之间两两互连的场景。

表1 基本信息参数说明 参数

说明

名称

VPN通道名称。

拓扑模式

- Hub-Spoke:点到多点模式,用于总部到多分支的场景。在该拓扑模式中,中心访问控制设备所在站点称为Hub站点,其他用户站点称为Spoke站点。

- Mesh:点到点模式,用于多分支之间两两互连的场景。

IPsec智能选路(仅Hub-Spoke支持)

缺省关闭。如果开启,设备会启用链路质量探测,根据链路质量切换链路。

仅防火墙设备支持此功能。

说明:- 当开启“IPsec智能选路”且防火墙出接口使用静态地址时,必须在防火墙出接口配置网关地址。

- 使能智能选路功能后,所有Hub设备的子网配置必须完全相同。

- 使能智能选路功能后,只能按IP地址添加Hub节点。此情况下,还需要通过命令行等其他途径在作为Hub节点的设备上配置IPsec VPN相关业务。

- 使能智能选路功能后会删除Spoke节点中的AR设备,请谨慎操作。

- 修改IPsec VPN配置时,智能选路开关不支持更新。

探测报文发送时间间隔(s)

仅当开启“IPsec智能选路”时,才需配置此项。

探测周期发送的报文数

仅当开启“IPsec智能选路”时,才需配置此项。

一个探测周期内发送的探测报文总数。假设该参数配置为20,则防火墙每发送20个探测报文就会对探测结果进行一次统计,计算出丢包率和时延,并与设置的阈值做比较。如果丢包率或时延超过阈值,就会触发链路切换。

丢包阈值(%)

仅当开启“IPsec智能选路”时,才需配置此项。

设置丢包比例的阈值,当探测结果超过此设定的阈值,将会触发链路切换。

时延阈值(毫秒)

仅当开启“IPsec智能选路”时,才需配置此项。

设置时延的阈值,当探测结果超过此设定的阈值,将会触发链路切换。

链路切换模式

仅当开启“IPsec智能选路”时,才需配置此项。

- 高优先级优先:智能选路时,链路倾向切换到优先级高的链路。此时需配置“切换延迟时间(s)”。链路回切时默认高优先级优先。

- 按优先级循环:智能选路时,按链路优先级循环切换链路。此时需配置“最大循环次数”,到达切换次数上限后,会停止链路探测和切换(10分钟)。

自定义探测地址

仅当开启“IPsec智能选路”且“链路切换模式”为“按优先级循环”时,才需配置此项。

启用后,可以在Hub节点上输入探测地址。

路由注入

缺省开启。如果开启该开关,所有节点会根据互通子网自动生成对应路由,多上行链路场景建议打开此开关。

路由器V300R003C10及之后版本才支持此功能。

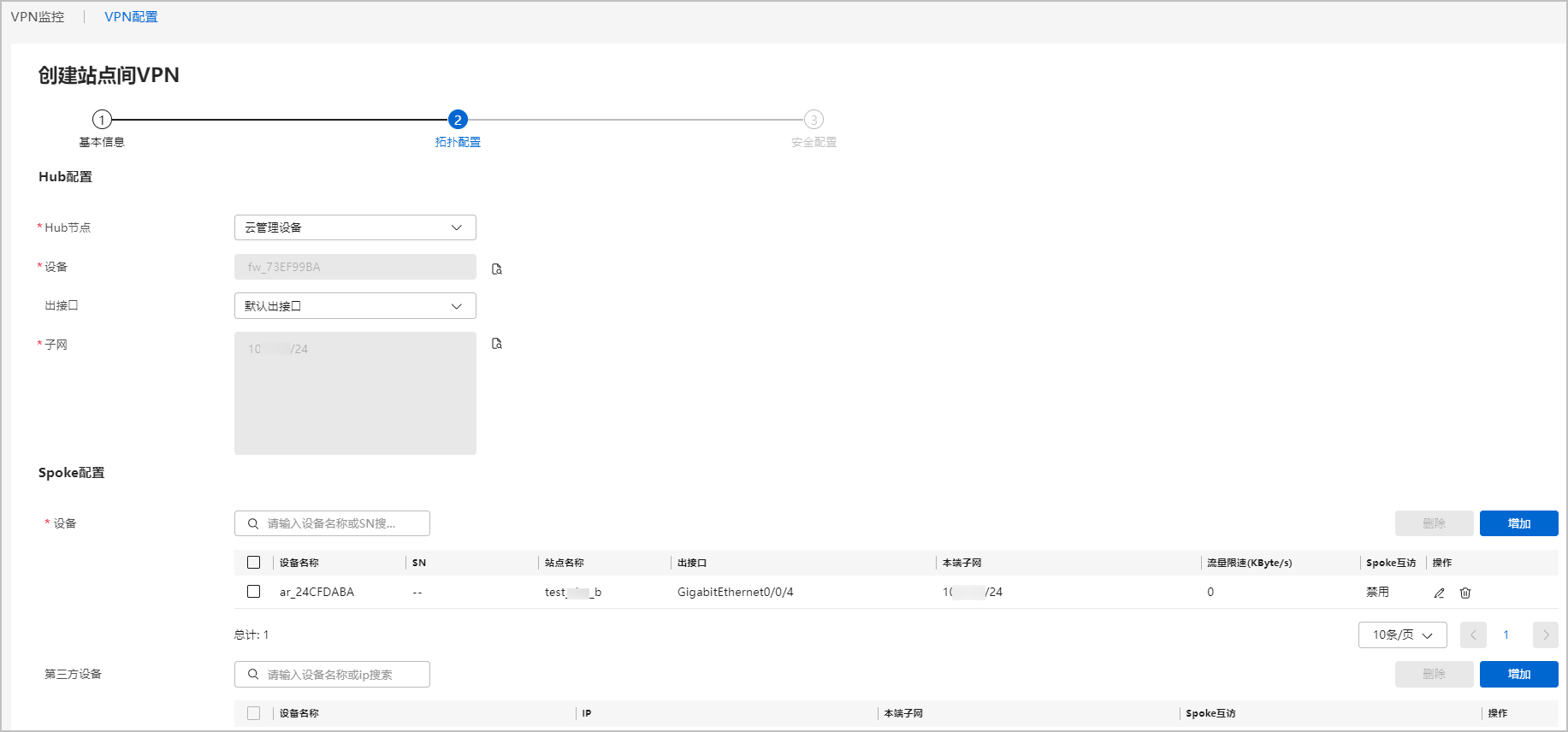

- 进入拓扑配置页面,根据选择的拓扑模式分别配置参数,完成后单击“下一步”。

表2 拓扑配置参数说明(Hub-Spoke拓扑模式) 参数

参数说明

Hub配置

Hub节点

如果IPsec VPN发起端(总部)是云防火墙,请选择“云管理设备”;否则,请选择“第三方设备”。

说明:- 当“Hub节点”选择“云管理设备”时,Spoke节点下的公网IP数量会受到限制,具体的公网IP数量请以实际设备支持数量为准。

IP

当“Hub节点”为“第三方设备”,填写该设备与Spoke节点通信的网口IP地址。

设备

当“Hub节点”为“云管理设备”,单击

按钮选择防火墙设备作为Hub节点,同时设置“出接口”。

按钮选择防火墙设备作为Hub节点,同时设置“出接口”。子网

Hub节点与其他节点通信时,数据报文通过该网络进出IPsec隧道。

- 当“Hub节点”选择“第三方设备”,填写为Hub节点与IPsec网关之间通信所使用的网段。

- 当“Hub节点”选择“云管理设备”,单击

按钮并单击“创建”,可选择子网或自定义子网,注意Hub与Spoke、Hub与Hub、Spoke与Spoke的网段不能重叠。

按钮并单击“创建”,可选择子网或自定义子网,注意Hub与Spoke、Hub与Hub、Spoke与Spoke的网段不能重叠。

探测报文目的地址

(仅当“IPsec智能选路”为“ON”时可配)Spoke设备进行智能选路探测的时候,该地址将作为探测报文的目的地址。添加Spoke设备后,需要单击操作列的修改按钮,修改设备信息填写探测报文源地址。

Spoke配置

设备

IPsec VPN隧道对端(分支)。

- 单击“增加”,选择云防火墙或者AR作为Spoke设备。

- 单击

按钮,进一步配置Spoke设备,完成后单击

按钮,进一步配置Spoke设备,完成后单击 提交。

提交。

- 出接口:隧道连接的本端接口类型和接口编号。

- 本端子网:单击“设置”配置Spoke端子网信息,可选择子网或自定义子网,注意Hub与Spoke、Hub与Hub、Spoke与Spoke的网段不能重叠。Spoke节点与其他节点通信的过程中,数据报文通过该网络进出IPsec隧道。

- 流量限速:对出接口流量进行限制。

- Spoke互访:缺省关闭。使能此开关后,Spoke站点间可直接互访,不再通过Hub节点转发。

说明:- Spoke可以选择多个“出接口” ,Mesh或者Hub设备只能有一个“出接口”。

- 只有Spoke设备支持设置“Spoke互访”。

第三方设备

IPsec VPN隧道对端(分支)。

单击“创建”,将第三方设备添加为Spoke设备。需填写该设备与Hub节点通信所使用的本端IP地址,并指定IPsec VPN隧道的数据报文传输所使用的子网信息。

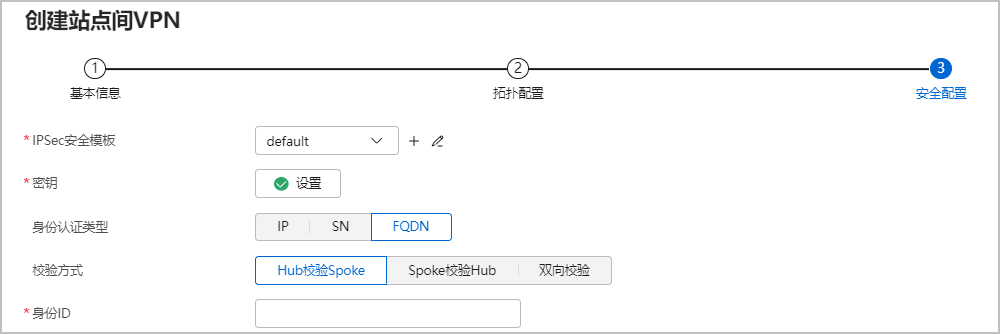

- 进入安全配置页面,根据表4配置参数。为参与IPsec通信的所有节点配置与其他节点之间的安全策略,允许节点之间的哪些数据报文以加密方式传输。完成后单击“确定”。

- 对于Hub-Spoke模式,需要为Hub节点与Spoke节点之间配置允许放通的安全策略。

- 对于Mesh模式,需要为两两节点之间配置允许放通的安全策略。

以下操作需要在“高级配置”界面上进行,例如将Hub节点和Spoke节点的子网网段分别加入“源地址”和“目的地址”,并在安全策略区域中将“动作”设置为“允许”。具体操作请参考《高品质万兆园区网络解决方案 V100R024C00 & iMaster NCE-Campus V300R024C00 产品文档》中“防火墙配置安全策略”内容。

表4 安全配置参数说明 参数

参数说明

IPsec安全模板

已内置“default”模板,可根据实际情况自定义安全模板。

- 新建安全模板:单击“+”,设置IKE和IPsec协商参数(具体介绍请参见表5),并单击“确定”保存当前模板。

- 修改模板:选择目标模板,单击

按钮修改模板参数,单击“确定”。

按钮修改模板参数,单击“确定”。

说明:选择不安全算法或版本的防火墙,需要安装对应弱安全算法组件包,否则可能下发失败。

密钥

IPsec隧道两端配置的认证密钥必须保持一样。如果一端以字符串方式输入密钥,另一端以16进制方式输入密钥,则无法正确地建立SA。请输入6~128位英文字母、数字、除空格和问号外特殊符号。

身份认证类型

可根据设备的IP、SN或者FQDN进行身份安全认证。

- 当前SN认证方式只支持防火墙设备。

- 当选择FQDN方式进行身份认证时,需要配置校验方式和身份ID。

- 校验方式:

- Hub校验Spoke:Hub节点校验Spoke节点的身份认证信息。

- Spoke校验Hub:Spoke节点校验Hub节点的身份认证信息。

- 双向校验:节点间进行双向身份认证信息校验。Mesh场景时,支持此校验方式。

- 身份ID:配置用于进行身份认证的ID。

- 校验方式:

说明:- Mesh拓扑模式下,身份认证类型仅支持IP和FQDN。

- Mesh拓扑模式下选择FQDN方式进行身份认证时,校验方式仅支持“双向校验”。

后续操作

创建IPsec VPN通道后,支持对IPsec VPN进行如下操作:

- 搜索:在IPsec VPN配置列表左上方搜索框输入名称、设备、设备站点或状态,单击左侧

或按回车键直接搜索。

或按回车键直接搜索。 - 修改:选中目标IPsec VPN网络,单击列表中“编辑”,可修改当前IPsec VPN配置。

修改IPsec VPN会导致设备之前的IPsec VPN隧道中断,可能无法重新建立,请谨慎操作。

- 删除:选中目标IPsec VPN网络,单击列表中“删除”或选中多个IPsec VPN网络单击列表右上方“删除”,支持单个或批量删除IPsec VPN网络。

若设备为“未注册”或“离线”状态,将无法成功删除设备所在的VPN。

- 查看下发状态:单击列表中 “查看下发状态”,可查看当前站点间IPsec VPN配置下发状态。如需重新下发IPsec VPN配置,可单击“重新下发”。

- 预配置:设备还未上线,配置待下发。

- 失败:设备上线成功,配置下发失败。

- 告警:设备上线成功,配置下发异常。

- 正在部署:设备上线成功,配置正在下发中。

- 成功:设备上线成功,配置下发成功。