IPsec VPN方案介绍

背景信息

随着分支办公、分支连锁场景越来越多,分支网络不仅要访问Internet,还要访问总部/数据中心(DC)、甚至其它分支机构。此类场景我们统称为多园区/分支互联场景,需要部署出口互联的园区网络。传统分支接入总部网络一般采用“专线”方式,其成本高、部署效率低,显然无法满足企业发展诉求。当前,企业分支可以选择通过Internet接入总部网络,同时为保证网络互联安全性和可靠性,可以部署IPsec VPN或SD-WAN方案。

本章主要介绍了IPsec VPN互联方案,配置流程如表1所示。IPsec VPN属于一种静态的VPN,通过在站点之间建立IPsec隧道来创建VPN通道,根据配置静态网段引流到VPN隧道中,实现站点间的业务通过VPN隧道进行访问。

如果有以下场景诉求,建议选择IPsec VPN方案:

- 金融、物流、办公门店等只考虑用FW做出口网关场景。

- Hub节点为第三方VPN网关。

逻辑架构

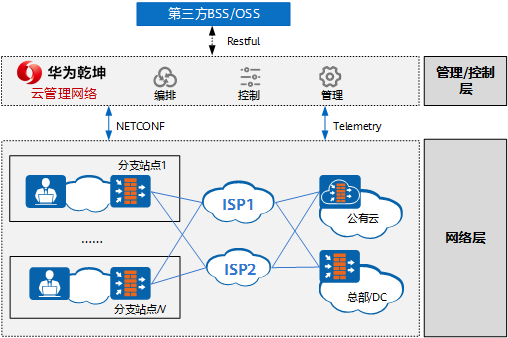

服务架构如图1所示,主要包括管理/控制层和网络层。每层具备明确的核心组件并承担不同的功能。

- 第三方BSS/OSS

华为乾坤开放了北向API接口,可以纳入到现有的BSS/OSS等第三方业务编排系统,实现广域网络的灵活集成和定制。

- 管理/控制层

IPsec VPN互联方案的网络编排,主要涉及华为乾坤云平台,通过云平台对站点间VPN的模型进行编排、业务发放。

华为乾坤云平台是管理/控制层的核心,主要包含网络业务编排、网元控制、基础网络运维、基础性能监控(提供链路质量信息、应用质量信息、流量信息,并提供站点、站点间等多维度的统计呈现)等功能。

- 网络层

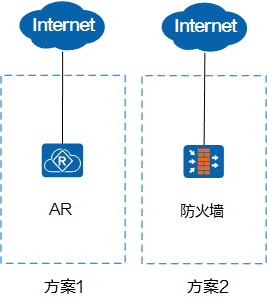

网络层主要由物理设备组成,是企业WAN的基础物理组网。用户可以根据实际诉求选择合适的出口设备,当前IPsec VPN方案支持的网关设备如下:

- AR:主要做中小分支的出口设备,通过简单的IPsec VPN进行站点间通信。

- 防火墙:主要适用于金融、物流、办公等高安全场景,采用防火墙做出口设备,可以做分支或总部的出口设备。

- 第三方VPN网关:多分支场景,总部网络一般已部署(已存在第三方VPN网关设备),此时分支设备需要和第三方VPN网关对接,只能通过IPsec VPN与第三方VPN网关对接。

互联拓扑模型

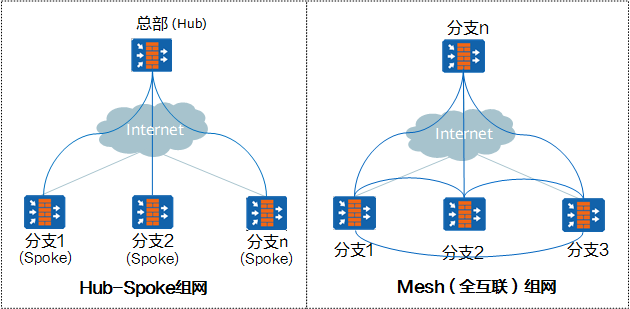

IPsec VPN方案支持两种常见的互联拓扑模型,分别为Hub-Spoke和Mesh,如图2所示,根据实际需求选择合适的拓扑模型。

- Hub-Spoke模型可以适于大规模的分支互联,但无法满足所有分支都可以互访,仅支持部分分支间互访。建议针对大型、有互访诉求的分支,按需开启互访的能力。

- Mesh组网模型主要受限于整体网络的规模,无法适合海量分支场景下有分支互访的诉求,仅建议在少量分支互联的场景下应用(如分支站点<32个)。

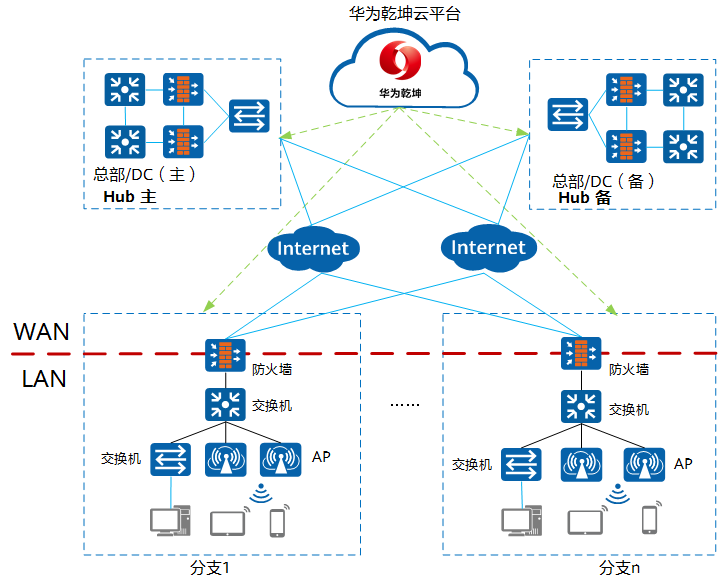

典型组网

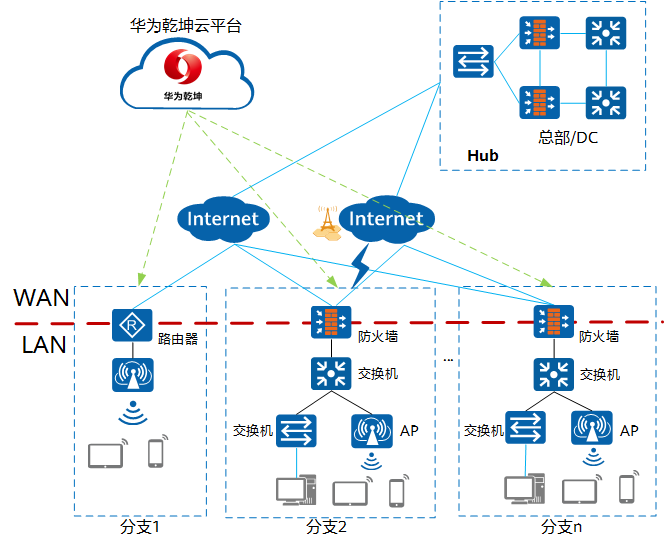

- IPsec VPN 单Hub组网

- IPsec VPN 多Hub组网

- 组网方案简介:

IPsec VPN 多Hub节点组网前提是开启“智能选路”功能,分支通过多条上行链路(多条有线链路、或者有线+LTE无线链路)出口和多总部/DC互联,或者一个总部多个对外出口,即多Hub节点互联。分支出口网关设备是云防火墙;总部网关设备可以为本地管理的防火墙(传统模式)或者第三方VPN网关设备。

图5 分支多链路、多总部/数据中心(多Hub节点)互联组网示意

- 适用场景:

海量小分支需要和多总部/DC通信,分支需要访问总部业务,通过多个总部/DC出口接入或者通过多个中心机房接入企业DC,两个中心站点内部需要提供相同的业务,为考虑可靠性,一般要求分支部署多条上行链路,可以为两条有线链路,或者一条有线线路(作为主用线路)和一条无线线路(作为备用线路)。

- 方案关键点:

- 分支多条链路上行时,通过开局配置的方式线下配置出口链路参数。分支站点推荐配置两条出口线路,可以两条有线线路,或者一条主用的有线线路和一条备份的LTE无线线路。

- Hub节点可以为多个总部/DC;或者一个总部/DC有多个公网IP地址,在互联模型上,实际可以当做多个Hub点来链接。

- 多个Hub点的子网网段必须相同(防火墙同一时刻只会选择一个Hub建立通道,所以必须保证Hub内的业务相同,否则连接不同的Hub点,业务范围就会有差异)。

- Hub节点的主备顺序,需要根据对应DC站点的实际顺序定义,同时需要先开通到主Hub节点的链路,保证Spoke站点可以先链接到主Hub节点。

- 组网方案简介: