处理误报事件

如果确认某防护事件为误报(即未发现相关恶意链接或字符等),可以针对该条防护事件,进行误报处理、添加至地址组、添加至黑白名单、关闭/删除对应防护规则等操作。处理误报事件后,该防护事件将不再出现在防护事件列表中,您也不会收到防护事件的告警通知。

介绍视频

操作场景

当业务正常请求被WAF误拦截时,可能导致网站访问异常。例如,您将部署在华为云ECS上的Web应用对应的公网域名接入WAF并开启Web基础防护后,若该域名的正常流量命中防护规则,则通过域名访问网站会出现问题(如无法访问或显示错误),而直接使用服务器IP访问则正常。这表明拦截很可能属于误报。此时,您需要处理该误报事件。

处理误报事件主要针对以下几种对象:

- 内置规则触发的防护事件:通过误报处理操作,将防护事件对应的请求特征添加到全局白名单规则的不检查模块中、停用BOT管理规则。具体操作,请参见处理防护规则触发的误报事件。

WAF内置规则包括:Web基础防护规则、网站反爬虫的特征反爬虫规则、BOT管理的已知BOT检测/请求特征检测/行为BOT检测/主动特征检测规则。

- 自定义规则触发的防护事件:通过误报处理操作,关闭或删除对应防护规则。具体操作,请参见处理防护规则触发的误报事件。

WAF自定义规则包括:CC攻击防护规则、精准访问防护规则、黑白名单规则、地理位置访问控制规则等由用户创建的防护规则。

- 被误处置的客户端IP:通过添加至地址组、添加至黑白名单,加白该攻击IP。具体操作,请参见处理误报的客户端IP。

约束条件

- 同一个防护事件不能重复进行误报处理,即如果该防护事件已进行了误报处理,则不能再对该防护事件进行误报处理。

- 拦截事件处理为误报后,“防护事件”页面中将不再出现该事件。

- 独享模式2022年6月之前的版本“不检测模块”不支持配置“所有检测模块”选项,仅支持配置“Web基础防护模块”。

前提条件

该防护事件已被上报到防护事件列表。

处理防护规则触发的误报事件

如果确认防护事件被WAF内置规则或自定义防护规则误处置,您可以参考如下步骤,进行误报处理。

- WAF内置规则包括:Web基础防护规则、网站反爬虫的特征反爬虫规则、BOT管理的已知BOT检测/请求特征检测/行为BOT检测/主动特征检测规则。

- WAF自定义规则包括:CC攻击防护规则、精准访问防护规则、黑白名单规则、地理位置访问控制规则等由用户创建的防护规则。

- 登录Web应用防火墙控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - (可选) 如果您已开通企业项目,在左侧导航栏上方,单击“按企业项目筛选”下拉框,选择您所在的企业项目。完成后,页面将为您展示该企业项目下的相关数据。

- 在左侧导航栏,单击“防护事件”。

- 查看指定防护域名、实例、时间范围的防护详情,详情请参见查询防护事件。

- 定位到目标防护事件,单击“操作”列的“误报处理”。

- 在“误报处理”对话框,处理误报事件。

- 将防护事件对应的请求特征添加到全局白名单规则的不检查模块中

如果防护事件被Web基础防护规则、网站反爬虫的特征反爬虫规则误处理,“误报处理”对话框会默认为您关联防护事件对应的请求特征,并填写全局白名单规则相关参数,确认无误后,单击“确认添加”,即可将防护事件对应的请求特征添加到全局白名单规则的不检查模块中。全局白名单规则各参数的详细说明,请参见表1。

图1 误报处理

表1 参数说明 参数

参数说明

取值样例

防护方式

选择要应用此策略的域名。

- “全部域名”:默认防护应用此策略的所有防护域名。

- “指定域名”:防护应用此策略的指定防护域名。

指定域名

防护域名

“防护方式”选择“指定域名”时,选择或手动输入策略绑定的防护域名。单击“添加”,支持配置多个域名。

接入模式不同,选择或手动输入的域名格式不同:- 云模式-CNAME接入:完整防护域名。

- 云模式-ELB接入:域名:elb id。

- 防护域名为单域名时,选择或手动输入域名:elb id。

- 防护域名为泛域名时,选择或手动输入*:elb id。

例如,添加的防护域名为泛域名“*”,elb id为“c8c5fbd9-XXXX-XXXX-XXXX-d6f341a46ee5”,则此处指定域名为:“*:c8c5fbd9-XXXX-XXXX-XXXX-d6f341a46ee5”。

- 独享模式接入:完整防护域名或IP。

- 云模式-CNAME接入模式:“www.example.com”

- 云模式-ELB接入模式:“*:c8c5fbd9-XXXX-XXXX-XXXX-d6f341a46ee5”

- 独享模式:“www.example.com”或“192.168.2.3”。

条件列表

配置要匹配的请求特征。请求一旦命中该特征,WAF则按照配置的规则处置该请求。

- 至少需要配置一项,本条规则才能生效。

- 单击条件框内的“添加条件”增加组内新的条件,最多可添加30个条件。配置多个条件时,需同时满足,本条规则才生效。

- 单击条件框外的“添加条件”增加1组新的条件,最多可添加3组条件。多组条件之间是“或”的关系,即满足其中1组条件时,本条规则即生效。

“字段”为“路径”

“逻辑”为“包含”

“内容”为“/product”

不检测模块

选择要添加的全局白名单的模块。

- 所有检测模块:通过WAF配置的其他所有的规则都不会生效,WAF将放行该域名下的所有请求流量。

- Web基础防护模块:支持按规则类型设置不检测的Web基础防护模块,例如对某些规则ID或者事件类别进行忽略设置。例如,某URL不进行XSS的检查,可设置屏蔽规则,屏蔽XSS检查。

- 按ID:按防护规则ID,配置不检测的模块。

选择该项后,需添加不检测规则ID,多个ID以英文逗号(,)分隔。最多可输入100个ID。

输入规则ID后,单击Enter键,可查看已添加的规则ID、规则描述、危险等级信息。

您也可以直接单击规则ID“操作”列的“误报处理”,设置“不检测规则类型”为“按ID”后,单击“确认添加”,将该规则ID加入全局白名单。更多操作,请参见处理误报事件。

- 按类别:按攻击事件类别,配置不检测的模块。一个类别会包含一个或者多个规则ID。

选择该项后,需选择不检测规则类别,支持多选。不检测规则类别包括:XXS攻击、网站木马、其他类别攻击、SQL注入攻击、恶意爬虫、远程文件包含、本地文件包含、命令注入攻击。

- 所有内置规则:Web基础防护规则启用的所有防护规则。

- 按ID:按防护规则ID,配置不检测的模块。

- 非法请求:可对非法请求加白。

非法请求判定标准如下:

- 请求头中参数个数超过512。

- URL中参数个数超过2048。

- Content-Type:application/x-www-form-urlencoded,且请求体中参数个数超过8192。

不检测模块:Web基础防护模块

不检测规则类型:按ID

不检测规则ID:041046

规则描述

可选参数,设置该规则的备注信息。

不拦截SQL注入攻击

不检测字段

如果您只想忽略来源于某攻击事件下指定字段的攻击,可配置开启不检测字段开关,并配置不检测指定字段。完成后,WAF将不再拦截指定字段的攻击事件,且条件列表将作为非必选配置。

Params

全部

- 停用BOT管理规则

如果防护事件被BOT管理规则误处理,“误报处理”对话框会为您展示防护事件命中的BOT管理规则,单击“前去处理”,即可跳转到BOT管理规则所在页面,单击规则状态开关,关闭对应规则。关于BOT管理规则的详情描述,请参见配置BOT管理防护规则防御机器行为。

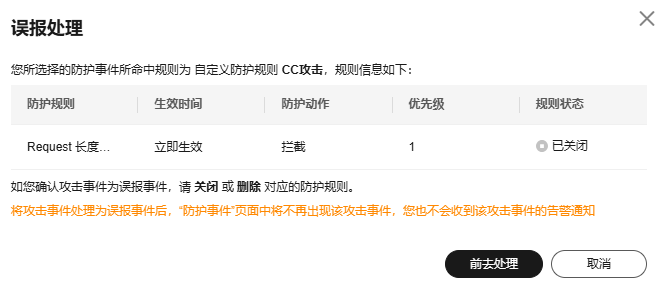

- 关闭或删除自定义防护规则

如果防护事件被自定义防护规则(例如CC攻击防护规则、精准访问防护规则等)误处理,“误报处理”对话框会为您展示防护事件命中的自定义防护规则,单击“前去处理”,即可跳转到自定义防护规则所在页面,单击目标规则“操作”列的“关闭”或“删除”。

图2 关闭或删除自定义防护规则

- 将防护事件对应的请求特征添加到全局白名单规则的不检查模块中

处理误报的客户端IP

如果确认某客户端IP被误处置,您可以参考如下步骤,将客户端IP添加至地址组、添加至黑白名单,加白该客户端IP。

- 登录Web应用防火墙控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - (可选) 如果您已开通企业项目,在左侧导航栏上方,单击“按企业项目筛选”下拉框,选择您所在的企业项目。完成后,页面将为您展示该企业项目下的相关数据。

- 在左侧导航栏,单击“防护事件”。

- 查看指定防护域名、实例、时间范围的防护详情,详情请参见查询防护事件。

- 定位到目标客户端IP,并将其添加至地址组、添加至黑白名单。

- 将客户端IP添加到地址组

- 将客户端IP添加至黑白名单

- 在目标客户端IP“操作”列,单击。

- 在“添加至黑白名单”对话框,将客户端IP添加到已有规则,或新创建黑白名单规则。创建黑白名单规则的参数说明请参见表2。

图4 添加至黑白名单

表2 参数说明 参数

参数说明

添加方式

- 选择已有规则:将客户端IP添加到对应防护域名下已有的黑白名单规则中。

- 新建规则:新在对应防护域名下创建黑白名单规则,并添加客户端IP。

规则名称

- 添加方式选择“选择已有规则”时,在下拉框中选择规则名称 。

- 添加方式选择“新建规则”时,自定义黑白名单规则的名字。

IP/IP段或地址组

添加IP/IP段或地址组。仅“添加方式”选择“新建规则”时,需要配置此参数。

- IP/IP段:直接将客户端IP添加到黑白名单中。

- 地址组:将客户端IP添加到黑白名单规则关联的地址组中

选择地址组后,还需要选择已有地址组或新建地址组。创建新的地址组,详细操作请参见添加黑白名单IP地址组。

防护动作

选择要执行的防护动作。仅“添加方式”选择“新建规则”时,需要配置此参数。

- 拦截:IP地址或IP地址段设置的是黑名单且需要拦截,则选择“拦截”。

- 放行:IP地址或IP地址段设置的是白名单,则选择“放行”。

- 仅记录:需要观察的IP地址或IP地址段,可选择“仅记录”。

攻击惩罚

当“防护动作”设置为“拦截”时,您可以设置攻击惩罚规则。设置攻击惩罚后,当访问者的IP、Cookie或Params恶意请求被拦截时,WAF将根据惩罚规则设置的拦截时长来封禁访问者。关于攻击惩罚规则的相关描述,请参见配置攻击惩罚标准封禁访问者指定时长。

规则描述

设置该规则的备注信息。

完成以上配置后,WAF将根据黑白名单规则拦截或放行客户端IP。

操作结果验证

处理误报后,1分钟左右,防护事件详情列表中将不再出现此误报。您可以刷新浏览器缓存,重新访问设置了全局白名单规则的页面,验证是否配置成功。

相关操作

- 拦截事件处理为误报后,该误报事件对应的规则将添加到全局白名单规则列表中,您可以在“防护策略”界面的全局白名单页面查看、关闭、删除或修改该规则。有关配置全局白名单规则的详细操作,请参见配置全局白名单规则对误报进行忽略。

- 如果误报处理置灰,不能使用,请参考为什么误报处理不能使用了?排查处理。