Uso de um firewall de terceiros para limpar o tráfego de VPCs conectadas por conexões de emparelhamento de VPC

Cenário de aplicação

A VPC permite configurar e gerenciar redes virtuais. Você pode usar grupos de segurança e network ACLs para controlar o acesso à rede. Você também pode usar firewalls de terceiros para garantir a segurança dos serviços em nuvem.

Esta seção descreve como usar um firewall para limpar o tráfego entre VPCs conectadas usando conexões de emparelhamento de VPC.

Arquitetura

Neste exemplo, os serviços são implementados em VPC-A, VPC-B e VPC-C, e o firewall é implantado em VPC-X. Essas VPCs se comunicam entre si por meio de conexões de emparelhamento de VPC. O tráfego entre VPC-A, VPC-B e VPC-C deve fluir através do firewall no VPC-X. A tabela de rotas padrão do VPC-X direciona todo o tráfego de entrada para o firewall. Depois de ser limpo pelo firewall, o tráfego é enviado para uma VPC de serviço com base na tabela de rotas personalizada.

Figura 1 mostra como o ecs-A01 acessa o ecs-C01. Você pode ver os caminhos de tráfego de solicitação e resposta.

Planeamento de recursos

Neste exemplo, você precisa criar VPCs, ECSs e conexões de emparelhamento de VPC. Para obter detalhes sobre os recursos necessários, consulte Tabela 1.

Os seguintes detalhes de planejamento de recursos são apenas exemplos para sua referência. Você precisa planejar recursos com base nos requisitos reais de serviço.

|

Recurso |

Descrição |

|---|---|

|

VPC |

Tabela 2 mostra detalhes sobre as VPCs necessárias. Neste exemplo, há quatro VPCs, incluindo três VPCs em que os serviços são implantados e uma VPC em que o firewall é implantado. Essas VPCs são da mesma região e seus blocos CIDR de sub-rede não se sobrepõem.

AVISO:

Os blocos CIDR de sub-rede das VPCs que precisam se comunicar entre si por meio de uma conexão de emparelhamento de VPC não podem se sobrepor. Caso contrário, a conexão de emparelhamento da VPC não terá efeito. |

|

ECS |

Tabela 3 mostra detalhes sobre os ECSs necessários. Os quatro ECSs estão em VPCs diferentes. Se os ECSs estiverem em grupos de segurança diferentes, adicione regras aos grupos de segurança para permitir o acesso entre eles. |

|

Conexão de emparelhamento de VPC |

Tabela 4 mostra detalhes sobre as conexões de emparelhamento de VPC necessárias.

Há três conexões de emparelhamento de VPC.

As conexões de emparelhamento de VPC são transitivas. Depois que as rotas são configuradas, VPC-A, VPC-B e VPC-C podem se comunicar entre si por meio do VPC-X. |

|

Nome da VPC |

Bloco CIDR da VPC |

Nome da sub-rede |

Bloco CIDR da sub-rede |

Tabela de rotas |

A sub-rede é usada para implementar |

|---|---|---|---|---|---|

|

VPC-A |

10.1.0.0/16 |

subnet-A01 |

10.1.0.0/24 |

Tabela de rota padrão |

Serviços |

|

VPC-B |

10.2.0.0/16 |

subnet-B01 |

10.2.0.0/24 |

Tabela de rota padrão |

Serviços |

|

VPC-C |

10.3.0.0/16 |

subnet-C01 |

10.3.0.0/24 |

Tabela de rota padrão |

Serviços |

|

VPC-X |

192.168.0.0/16 |

subnet-X01 |

192.168.0.0/24 |

Tabela de rota personalizada |

Firewall |

|

Nome do ECS |

Nome da VPC |

Nome da sub-rede |

Endereço IP privado |

Imagem |

Grupo de segurança |

ECS é usado para implementar |

|---|---|---|---|---|---|---|

|

ecs-A01 |

VPC-A |

subnet-A01 |

10.1.0.139 |

Imagem pública: CentOS 8.2 64bit |

sg-demo: servidor Web de uso geral |

Serviços |

|

ecs-B01 |

VPC-B |

subnet-B01 |

10.2.0.93 |

Serviços |

||

|

ecs-C01 |

VPC-C |

subnet-C01 |

10.3.0.220 |

Serviços |

||

|

ecs-X01 |

VPC-X |

subnet-X01 |

192.168.0.5 |

Firewall |

Configuração da rota

Você precisa adicionar rotas às tabelas de rotas da VPC para permitir a comunicação entre VPCs e limpar o tráfego por meio do firewall. Para mais detalhes, consulte Tabela 5.

As rotas a seguir são apenas exemplos para sua referência. Você precisa planejar rotas com base nos requisitos reais de serviço.

|

Tabela de rotas |

Descrição |

|---|---|

|

Tabelas de rotas de VPCs de serviço |

Tabela 6 mostra detalhes sobre tabelas de rotas de VPCs de serviço. As tabelas de rotas padrão de VPC-A, VPC-B e VPC-C têm rotas com destinos definidos para outras sub-redes da VPC e com o próximo salto definido para conexão de emparelhamento de VPC. |

|

Tabelas de roteamento do firewall de VPC |

Tabela 6 mostra detalhes sobre tabelas de rotas do firewall de VPC-X.

|

|

Nome da VPC |

Tabela de rotas |

Destino |

Tipo de próximo salto |

Próximo salto |

Tipo de rota |

Função de rota |

|---|---|---|---|---|---|---|

|

VPC-A |

Tabela de rotas padrão: rtb-vpc-A |

10.2.0.0/24 |

Conexão de emparelhamento de VPC |

peer-AX |

Personalizada |

|

|

10.3.0.0/24 |

Conexão de emparelhamento de VPC |

peer-AX |

Personalizada |

|

||

|

192.168.0.0/24 |

Conexão de emparelhamento de VPC |

peer-AX |

Personalizada |

|

||

|

VPC-B |

Tabela de rotas padrão: rtb-vpc-B |

10.1.0.0/24 |

Conexão de emparelhamento de VPC |

peer-BX |

Personalizada |

|

|

10.3.0.0/24 |

Conexão de emparelhamento de VPC |

peer-BX |

Personalizada |

|

||

|

192.168.0.0/24 |

Conexão de emparelhamento de VPC |

peer-BX |

Personalizada |

|

||

|

VPC-C |

Tabela de rotas padrão: rtb-vpc-C |

10.1.0.0/24 |

Conexão de emparelhamento de VPC |

peer-CX |

Personalizada |

|

|

10.2.0.0/24 |

Conexão de emparelhamento de VPC |

peer-CX |

Personalizada |

|

||

|

192.168.0.0/24 |

Conexão de emparelhamento de VPC |

peer-CX |

Personalizada |

|

|

Nome da VPC |

Tabela de rotas |

Destino |

Tipo de próximo salto |

Próximo salto |

Tipo de rota |

Função de rota |

|---|---|---|---|---|---|---|

|

VPC-X |

Tabela de rotas padrão: rtb-vpc-X |

0.0.0.0/0 |

Servidor |

ECS-X |

Personalizada |

Se o firewall estiver implementado em vários ECSs e esses ECSs se comunicarem com redes externas por meio de um endereço IP virtual, defina o próximo salto da rota para o endereço IP virtual. |

|

Tabela de rotas personalizada: rtb-vpc-custom-X |

10.1.0.0/24 |

Conexão de emparelhamento de VPC |

peer-AX |

Personalizada |

|

|

|

10.2.0.0/24 |

Conexão de emparelhamento de VPC |

peer-BX |

Personalizada |

|

||

|

10.3.0.0/24 |

Conexão de emparelhamento de VPC |

peer-CX |

Personalizada |

|

Observações e restrições

- Uma conexão de emparelhamento de VPC só pode permitir a comunicação entre VPCs na mesma região.

- Os blocos CIDR de sub-rede das VPCs que precisam se comunicar entre si por meio de uma conexão de emparelhamento de VPC não podem se sobrepor. Caso contrário, a conexão de emparelhamento da VPC não terá efeito.

- A sub-rede em que o ECS implementado com um firewall de terceiros reside precisa ser associada a uma tabela de rotas personalizada. Certifique-se de que a região onde seus recursos estão localizados oferece suporte a tabelas de rotas personalizadas.

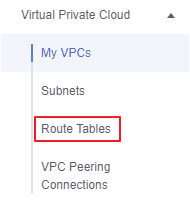

Se Route Tables for exibida no painel esquerdo do console de rede, tabelas de rotas personalizadas são compatíveis.

Figura 2 Tabelas de rotas

Procedimento

- Crie quatro VPCs e suas sub-redes na região A.

Para obter detalhes, consulte Criação de uma VPC.

Para obter detalhes sobre VPCs e suas sub-redes, consulte Tabela 2.

- Crie uma tabela de rotas personalizada no VPC-X e associe a subnet-X01 à tabela de rotas personalizada.

- Crie uma tabela de rotas personalizada no VPC-X.

Para obter detalhes, consulte Criação de uma tabela de rotas personalizada.

- Associe a subnet-X01 à tabela de rotas personalizada criada em 2.a.

Depois que o subnet-X01 é criado, ele é automaticamente associado à tabela de rotas padrão da VPC-X. Você precisa associar a tabela de rota personalizada criada em 2.a à subnet-X01.

Para obter detalhes, consulte Alteração da tabela de rotas associada a uma sub-rede.

- Crie uma tabela de rotas personalizada no VPC-X.

- Crie um ECS em cada VPC.

Para obter detalhes, consulte Compra de um ECS.

- Configure a NIC do ecs-X e instale o firewall de terceiros no ecs-X.

- Desabilite a verificação de origem/destino para a NIC do ecs-X.

- Instale um firewall de terceiros no ecs-X.

- (Opcional) Configure um endereço IP virtual para ECSs.

Você pode criar dois ECSs na VPC-X e vinculá-los ao mesmo endereço IP virtual para que possam trabalhar no modo ativo e em espera. Se o ECS ativo estiver com defeito e não puder fornecer serviços, o endereço IP virtual será alternado dinamicamente para o ECS em espera para continuar fornecendo serviços. Ignore esta etapa se o ECS em que o firewall é implementado não precisar funcionar no modo ativo/em espera.

- Atribua um endereço IP virtual na sub-rede da VPC-X.

Para obter detalhes, consulte Atribuição de um IP virtual.

- Vincule o endereço IP virtual aos ECSs ativos e em espera nos quais o firewall é implementado.

Para obter detalhes, consulte Vinculação de um endereço IP virtual a um EIP ou ECS.

- Atribua um endereço IP virtual na sub-rede da VPC-X.

- Crie três conexões de emparelhamento de VPC e configure rotas.

- Crie três conexões de emparelhamento de VPC.

- Se suas VPCs estiverem na mesma conta, consulte Criação de uma conexão de emparelhamento de VPC com outra VPC na sua conta.

- Se suas VPCs estiverem em contas diferentes, consulte Criação de uma conexão de emparelhamento de VPC com uma VPC em outra conta.

Para obter detalhes sobre conexões de emparelhamento de VPC, consulte Tabela 4.

- Nas tabelas de rotas padrão das três VPCs de serviço, adicione rotas com destino definido para as outras três VPCs e com o próximo salto definido para a conexão de emparelhamento da VPC.

Para obter detalhes, consulte Adição de uma rota personalizada.

Neste exemplo, adicione as rotas planejadas em Tabela 6 para tabelas de rotas da VPC-A, VPC-B e VPC-C.

- Adicione rotas às tabelas de rotas padrão e personalizada da VPC do firewall.

Para obter detalhes, consulte Adição de uma rota personalizada.

Neste exemplo, adicione as rotas planejadas em Tabela 7 às tabelas de rotas padrão e personalizada da VPC-X.

- Crie três conexões de emparelhamento de VPC.

- Efetue logon no ECS e verifique se o firewall tem efeito.

Vários métodos estão disponíveis para efetuar logon em um ECS. Para obter detalhes, consulte Logon em um ECS.

Neste exemplo, use o VNC fornecido no console de gerenciamento para fazer logon em um ECS.

- Efetue logon no ecs-A01 e verifique a conectividade de rede entre a VPC-A e a VPC-B.

ping Private IP address of ecs-B01

Exemplo de comando:

ping 10.2.0.93

Se informações semelhantes às seguintes forem exibidas, as duas VPCs poderão se comunicar uma com a outra.

[root@ecs-A01 ~]# ping 10.2.0.93 PING 10.2.0.93 (10.2.0.93) 56(84) bytes of data. 64 bytes from 10.2.0.93: icmp_seq=1 ttl=64 time=0.849 ms 64 bytes from 10.2.0.93: icmp_seq=2 ttl=64 time=0.455 ms 64 bytes from 10.2.0.93: icmp_seq=3 ttl=64 time=0.385 ms 64 bytes from 10.2.0.93: icmp_seq=4 ttl=64 time=0.372 ms ... --- 10.2.0.93 ping statistics ---

- Mantenha a conectividade de rede entre a VPC-A e a VPC-B em 7.a e efetue logon no ecs-X01 para verificar se o tráfego da VPC-A para a VPC-B flui pelo ecs-X01.

- Em ecs-X01, verifique a alteração de tráfego em eth0.

Execute o seguinte comando pelo menos duas vezes consecutivamente para verificar se os valores dos pacotes RX e dos pacotes TX mudam:

ifconfig eth0

Se os pacotes mudam, o tráfego flui através do ecs-X01 e é eliminado pelo firewall.[root@ecs-X01 ~]# ifconfig eth0 eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.0.5 netmask 255.255.255.0 broadcast 192.168.0.255 inet6 fe80::f816:3eff:feb6:a632 prefixlen 64 scopeid 0x20<link> ether fa:16:3e:b6:a6:32 txqueuelen 1000 (Ethernet) RX packets 726222 bytes 252738526 (241.0 MiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 672597 bytes 305616882 (291.4 MiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 [root@ecs-X01 ~]# ifconfig eth0 eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.0.5 netmask 255.255.255.0 broadcast 192.168.0.255 inet6 fe80::f816:3eff:feb6:a632 prefixlen 64 scopeid 0x20<link> ether fa:16:3e:b6:a6:32 txqueuelen 1000 (Ethernet) RX packets 726260 bytes 252748508 (241.0 MiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 672633 bytes 305631756 (291.4 MiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 - Repita 7.a a 7.c para verificar a comunicação entre outras VPCs.

- Efetue logon no ecs-A01 e verifique a conectividade de rede entre a VPC-A e a VPC-B.