创建用户并授权使用AppStage

如果您需要对您所拥有的AppStage进行精细的权限管理,您可以使用统一身份认证服务(Identity and Access Management,简称IAM)进行管理。

- 根据企业的业务组织,在您的华为云账号中,给企业中不同职能部门的员工创建IAM用户,让员工拥有唯一安全凭证,并使用AppStage服务。

- 根据企业用户的职能,设置不同的访问权限,以达到用户之间的权限隔离。

- 将AppStage资源委托给更专业、高效的其他华为云账号或者云服务,这些账号或者云服务可以根据权限进行代运维。

如果华为云账号已经能满足您的要求,不需要创建独立的IAM用户,您可以跳过本章节,不影响您使用AppStage服务的其它功能。

当需要授权IAM用户开通AppStage服务时,该IAM用户除了拥有AppStage FullAccess中的权限外,还需要拥有CBC及IAM的相关权限。

- 拥有CBC的权限

bss:order:pay、bss:order:view、bss:balance:view、bss:unsubscribe:update、bss:coupon:update(组合购)、bss:coupon:view(组合购)。

- 拥有IAM的权限

iam:roles:getRole、iam:roles:createRole、iam:roles:updateRole、iam:roles:deleteRole、iam:roles:listRoles、iam:agencies:listAgencies、iam:agencies:createAgency、iam:agencies:updateAgency、iam:permissions:listRolesForAgencyOnDomain、iam:permissions:listRolesForAgency、iam:permissions:grantRoleToAgency、iam:permissions:grantRoleToAgencyOnDomain、iam:permissions:revokeRoleFromAgency、iam:tokens:assume、iam:credentials:createCredential、iam:credentials:deleteCredential、iam:credentials:updateCredential、 iam:credentials:listCredentials、iam:projects:listProjects、iam:groups:listGroups、iam:groups:createGroup、iam:identityProviders:createIdentityProvider、iam:identityProviders:createMapping、iam:identityProviders:createProtocol、iam:permissions:listRolesForGroupOnDomain、iam:permissions:listRolesForGroupOnProject、iam:permissions:grantRoleToGroupOnProject、iam:identityProviders:createIDPMetadata、iam:identityProviders:getIdentityProvider、iam:permissions:grantRoleToGroupOnDomain、iam:identityProviders:getMapping、iam:identityProviders:deleteProtocol、iam:identityProviders:getProtocol。

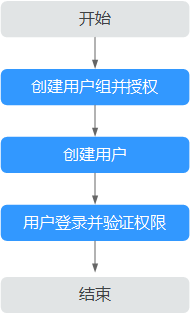

本章节为您介绍使用角色与策略的授权方法,操作流程如图1所示。

前提条件

给用户组授权之前,请您了解用户组可以添加的系统角色或策略如表1所示,并结合实际需求进行选择。如果您需要对除AppStage服务之外的其它服务授权,IAM支持服务的所有策略请参考权限策略。

|

系统角色/策略名称 |

描述 |

类别 |

依赖关系 |

|---|---|---|---|

|

AppStage ReadOnlyAccess |

应用平台只读权限。 |

系统策略 |

依赖IAM的权限: iam:agencies:listAgencies、iam:credentials:listCredentials、iam:projects:listProjects、iam:permissions:listRolesForAgencyOnDomain、iam:permissions:listRolesForAgency、iam:roles:getRole、iam:permissions:listRolesForGroupOnDomain。 |

|

AppStage FullAccess |

应用平台管理员权限。 |

系统策略 |

依赖CBC及IAM的权限。购买专业服务时,还需要具备PSDM FullAccess权限策略。自定义策略操作请参考AppStage自定义策略。

如果用户不创建自定义策略,则需要给IAM用户授予Tenant Administrator和Security Administrator的权限。给IAM用户授权操作请参考创建用户组并授权。 |

示例流程

- 创建用户组并授权

在IAM控制台创建用户组,并授予AppStage服务的权限“AppStage ReadOnlyAccess”。

- 创建用户并加入用户组

在IAM控制台创建用户,并将其加入1中创建的用户组。

- 用户登录并验证权限

新创建的用户登录控制台,验证AppStage服务的只读权限:

在“总览”页,可以查看套餐包详情,表示“AppStage ReadOnlyAccess”已生效。