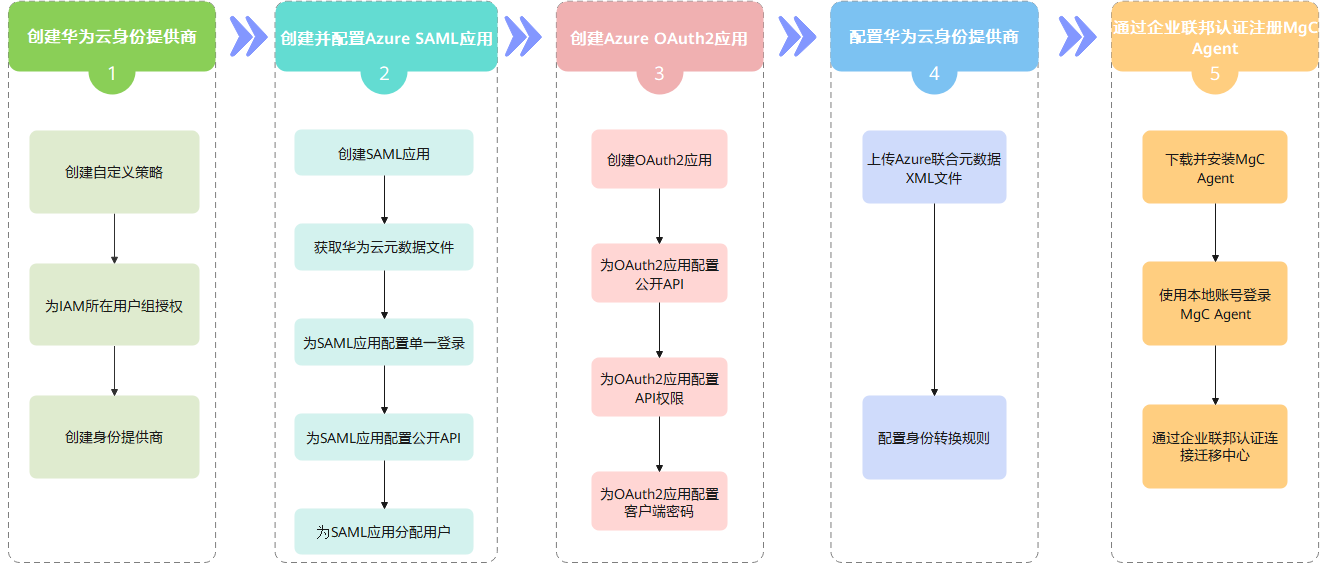

配置华为云MgC Agent与Azure Entra ID的联邦认证

在采集和迁移Azure云平台资源的场景中,华为云MgC Agent需通过企业联邦认证方式与迁移中心连接。本节将为您详细介绍通过企业联邦认证连接迁移中心的配置操作,以及相关凭证的获取方法。

步骤一:创建华为云身份提供商

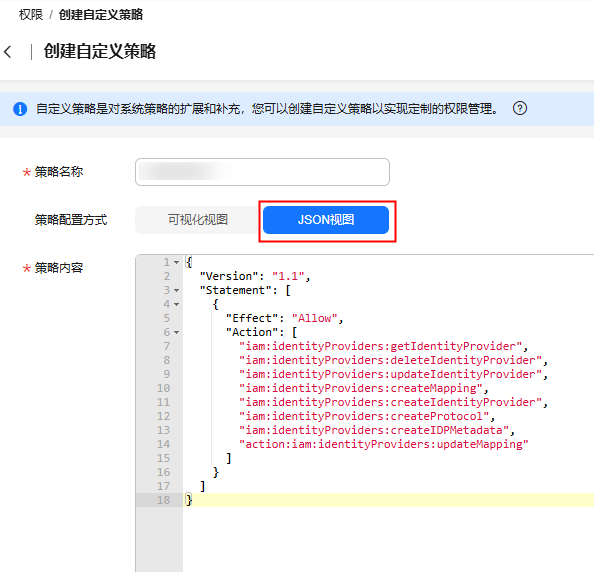

- 创建自定义策略。如果使用华为云主账号(管理员),则跳过此步骤1.和步骤2.,直接创建身份提供商。

- 使用华为云主账号(管理员)登录IAM控制台。

- 在左侧导航栏中,选择“权限管理>权限”,进入权限页面。

- 单击页面右上角的“创建自定义策略”。

- 输入自定义“策略名称”,“策略配置方式”选择“JSON视图”。

- 将以下内容复制到策略内容中。该策略为IAM提供创建身份提供商的权限。如果您需更多权限,请添加对应授权项。

{ "Version": "1.1", "Statement": [ { "Effect": "Allow", "Action": [ "iam:identityProviders:getIdentityProvider", "iam:identityProviders:deleteIdentityProvider", "iam:identityProviders:updateIdentityProvider", "iam:identityProviders:createMapping", "iam:identityProviders:updateMapping", "iam:identityProviders:createIDPMetadata", "iam:identityProviders:createIdentityProvider", "iam:identityProviders:createProtocol" ] } ] } - 单击“确定”,自定义策略创建完成。

- 参考c.~ f.,再次创建以下两个自定义策略。

- 该策略是MgC主机迁移工作流需要的主机迁移服务权限。

{ "Version": "1.1", "Statement": [ { "Effect": "Allow", "Action": [ "sms:server:migrationServer", "sms:server:registerServer", "sms:server:queryServer" ] } ] } - 该策略是MgC主机迁移工作流需要的访问资源权限。

{ "Version": "1.1", "Statement": [ { "Action": [ "ecs:cloudServers:attach", "ecs:cloudServers:detachVolume", "ecs:cloudServers:start", "ecs:cloudServers:stop", "ecs:cloudServers:reboot", "ecs:cloudServers:updateMetadata", "ecs:servers:unlock", "ecs:servers:lock", "evs:volumes:create", "evs:volumes:delete", "evs:volumes:use", "evs:snapshots:create", "evs:snapshots:delete", "evs:snapshots:rollback", "ecs:*:get*", "ecs:*:list*", "evs:*:get*", "evs:*:list*", "vpc:*:list*", "vpc:*:get*", "ims:*:get*", "ims:*:list*" ], "Effect": "Allow" } ] }

- 该策略是MgC主机迁移工作流需要的主机迁移服务权限。

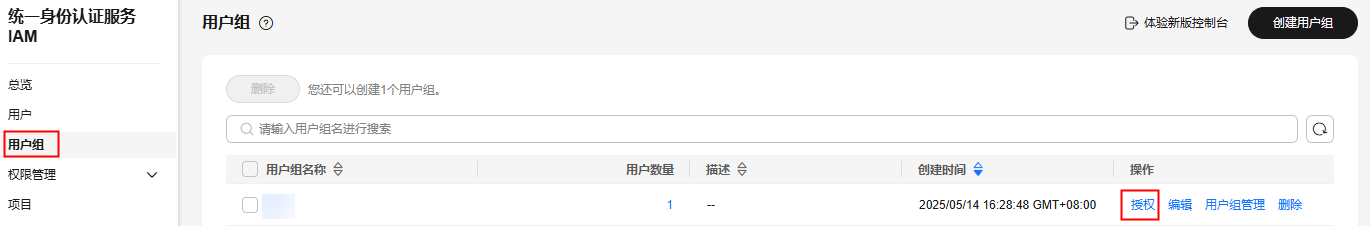

- 为IAM用户所在用户组授权。

- 在统一身份认证服务左侧导航栏中,选择“用户组”,进入用户组页面。

- 在用户组列表中,单击IAM用户所在用户组操作列的“授权”。

- 在选择策略页面,分别勾选步骤1.创建的三个自定义策略和“MgC MigrateAccess”系统策略,单击“下一步”。

- 授权范围选择“所有资源”。单击“确定”,完成用户组授权。

- 创建身份提供商。如果使用IAM用户创建时,必须先完成步骤1.和步骤2.的操作。

- 登录IAM控制台。

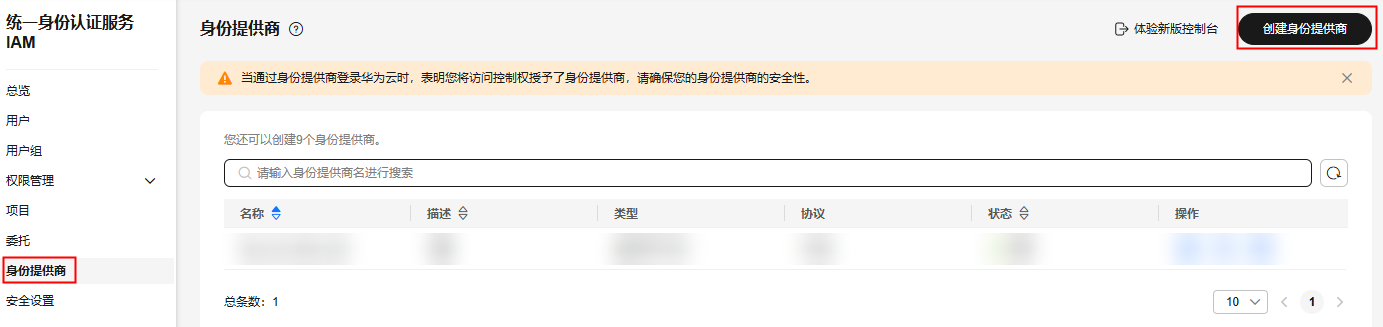

- 在左侧导航栏选择“身份提供商”,单击页面右上方的“创建身份提供商”。

- 自定义名称(如:Azure-Entral-ID-IdP),协议选择“SAML”,类型选择“虚拟用户SSO”,状态选择“启用”。

- 单击“确定”,创建身份提供商成功。

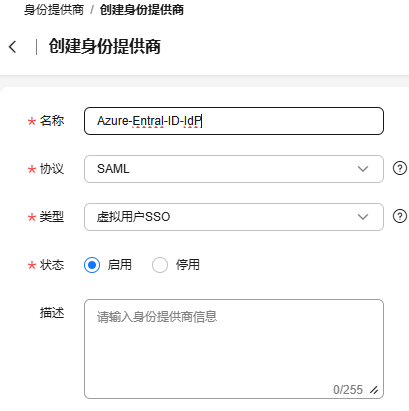

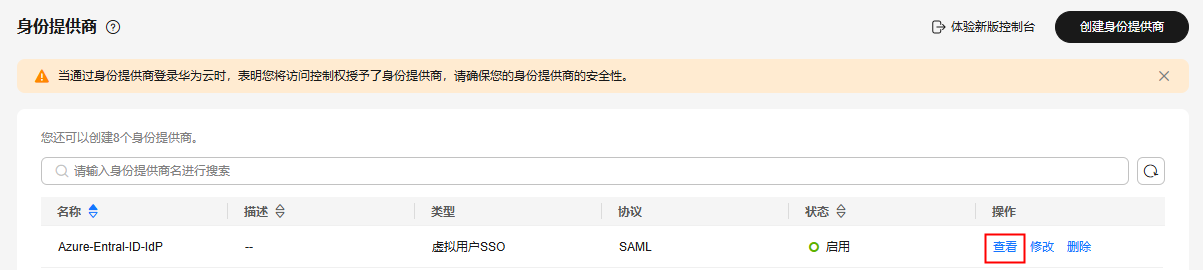

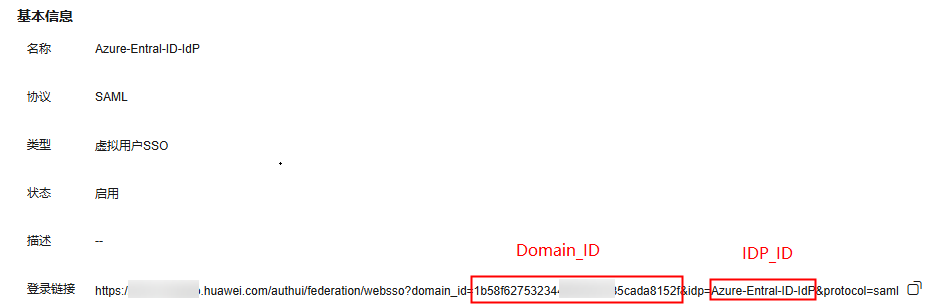

- 在身份提供商列表,单击操作列的“查看”。

- 记录基本信息区域的Domain_ID和IDP ID,以便后续配置使用。

步骤二:创建和配置Azure SAML应用

请根据以下实际情况选择相应的操作步骤:

- 已创建 SAML 应用:如果您的Azure环境中已存在配置了“标识符(实体ID)”的 SAML 应用,请按照“配置Azure SAML应用”进行操作,并确保应用配置正确。

- 未创建 SAML 应用:如果您的Azure环境中尚未创建 SAML 应用,请按照“创建并配置Azure SAML应用”的步骤操作,从创建应用开始,并逐步完成应用配置。

如果您的Azure环境已经拥有了一个配置了“标识符(实体ID)”的SAML应用,请按照以下步骤进行配置。

- 为SAML应用配置身份验证。

- 登录Azure控制台主页,在页面上方搜索“Microsoft Entra ID”并单击进入。

- 在左侧导航栏单击“管理 > 企业应用程序”,进入所有应用程序页面。

- 在应用程序列表中,单击已有的SAML应用名称。

- 在SAML应用左侧导航栏,单击“管理 > 单一登录”,进入设置SAML单一登录页面。

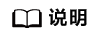

- 在基本SAML配置框中,单击“编辑”,右侧弹出基本SAML配置窗口。

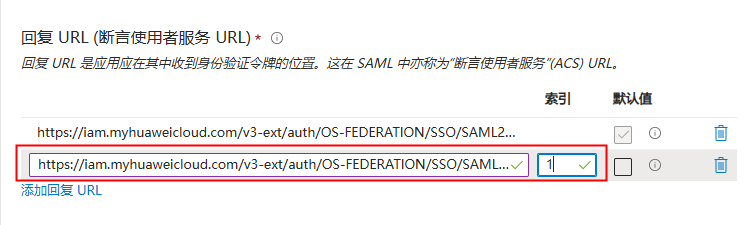

- 单击“添加回复 URL”,将以下回复URL复制到输入框,并设置该回复 URL的索引值大于其他已存在的回复URL的索引值。将索引值设置为当前的最大值,以确保其优先级最高。如果您没有将添加的回复URL索引设置为当前最大,可能会导致系统选择错误的回复 URL,从而无法完成身份验证。

https://iam.myhuaweicloud.com/v3-ext/auth/OS-FEDERATION/SSO/SAML2/POST

- 添加完成后,单击窗口上方的“保存”按钮,保存配置。在基本SAML配置框中,复制该SAML应用的标识符(实体ID)并保存,用于后续修改MgC Agent的配置文件。

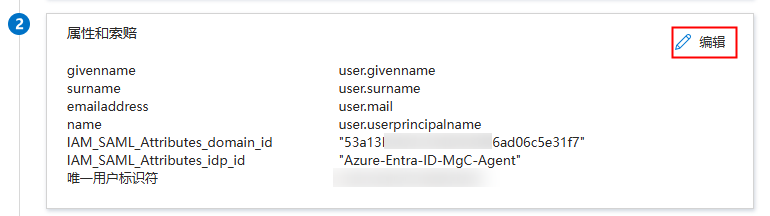

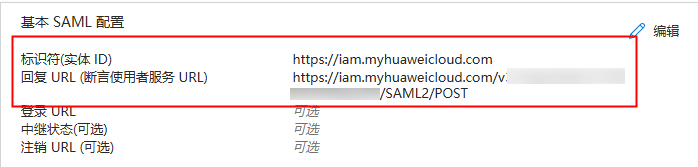

- 在属性和索赔框中单击“编辑”, 进入属性和索赔页面。

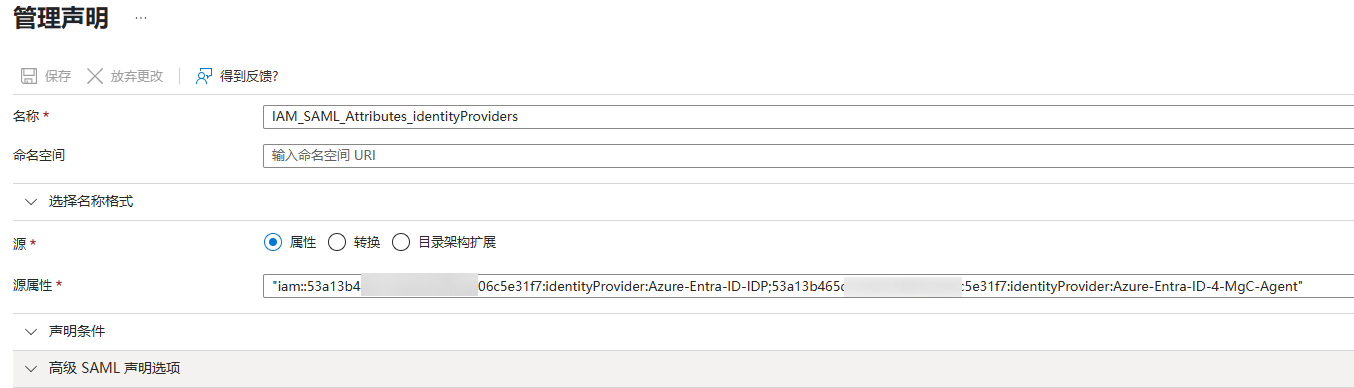

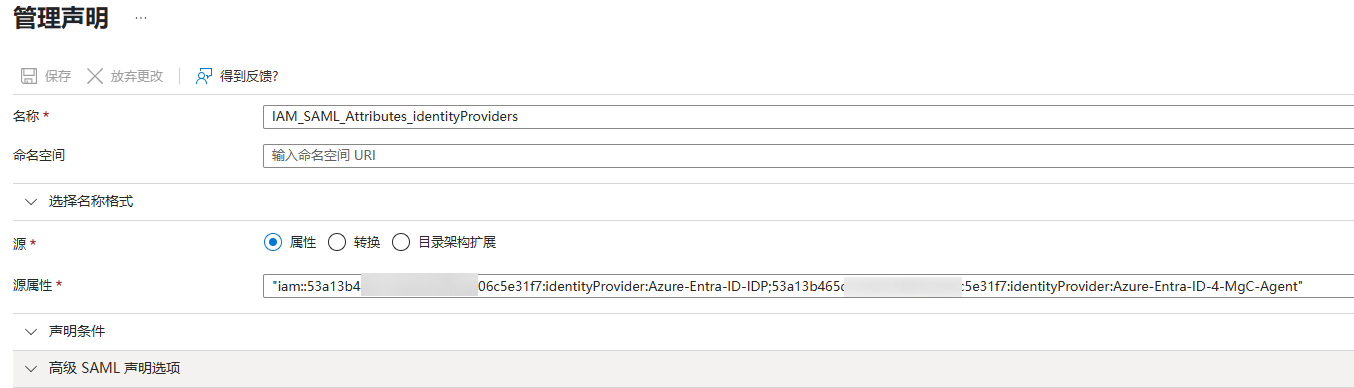

- 单击“添加新声明”,进入管理声明页面。

- 名称输入固定值:“IAM_SAML_Attributes_identityProviders”。

- 源属性输入创建华为云身份提供商时保存的Domain_ID和IDP_ID,格式为“iam::{domain_id}:identityProvider:{idp_id}”。如果有多个华为云账号和身份提供商(IdP)需要使用同一个 SAML 应用进行 IAM 联邦认证,使用分号(;)分隔不同的华为云账号和身份提供商(IdP),以确保 MgC Agent 能够正确识别到哪个账号和 IdP 将被用于联邦登录。

示例:

- 华为云账号1:domain_id:657ba0e*****************19fd684d8758c,idp_id:SAML-IAM-IDP1

- 华为云账号2:domain_id:657ba0e************19fd684d8758c,idp_id:SAML-IAM-IDP2

则源属性填写:

"iam::657ba0e*****************19fd684d8758c:identityProvider:SAML-IAM-IDP1;657ba0e************19fd684d8758c:identityProvider:SAML-IAM-IDP2"

- 添加完成后,单击 “保存”按钮,保存新声明。

- 完成以上配置后,在SAML证书框中,单击联合元数据 XML后的“下载”,下载并保存Azure 联合元数据XML文件。

在华为云配置身份提供商时需要上传该文件。

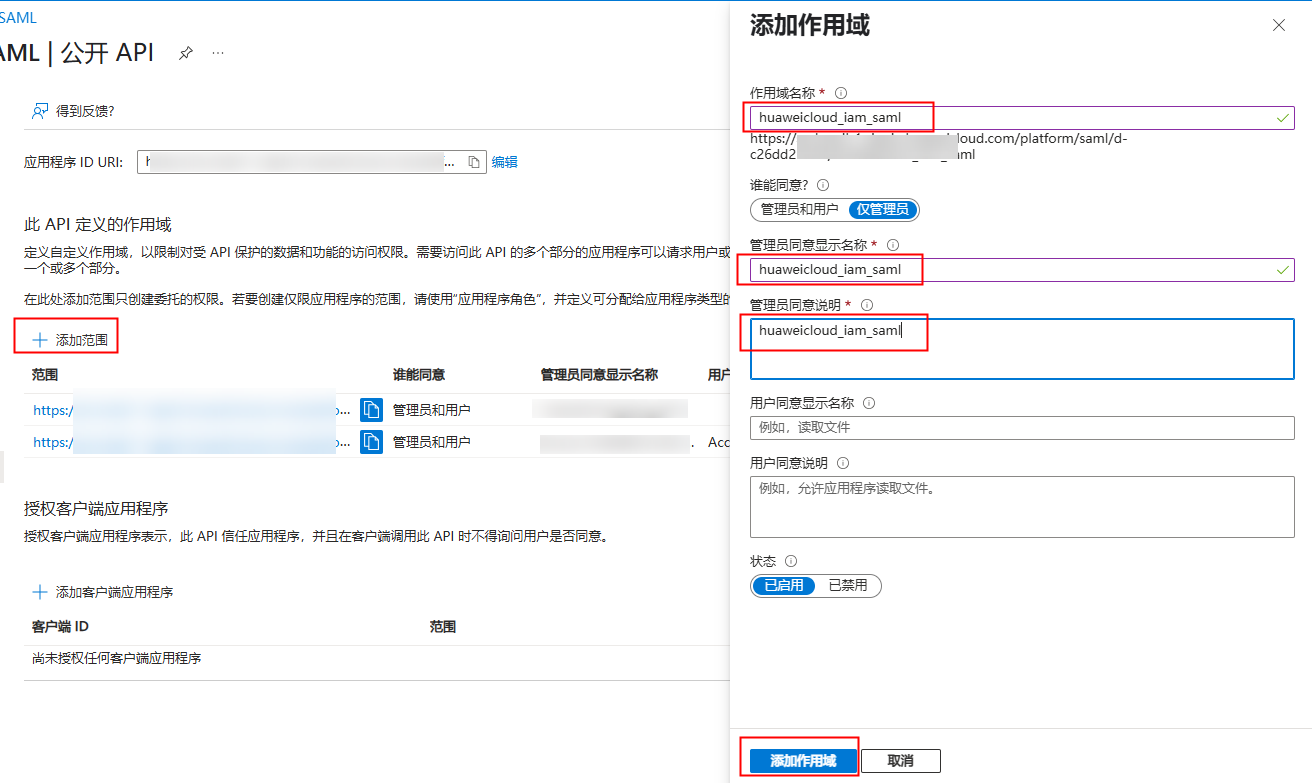

- 为SAML应用配置公开API。

- 在Azure控制台页面上方搜索“应用注册”并单击进入。

- 在应用注册页面,选择“所有应用程序”,单击步骤1.已完成身份验证配置的SAML应用名称。

- 在应用的左侧导航栏单击“管理 > 公开API”,进入公开API页面。

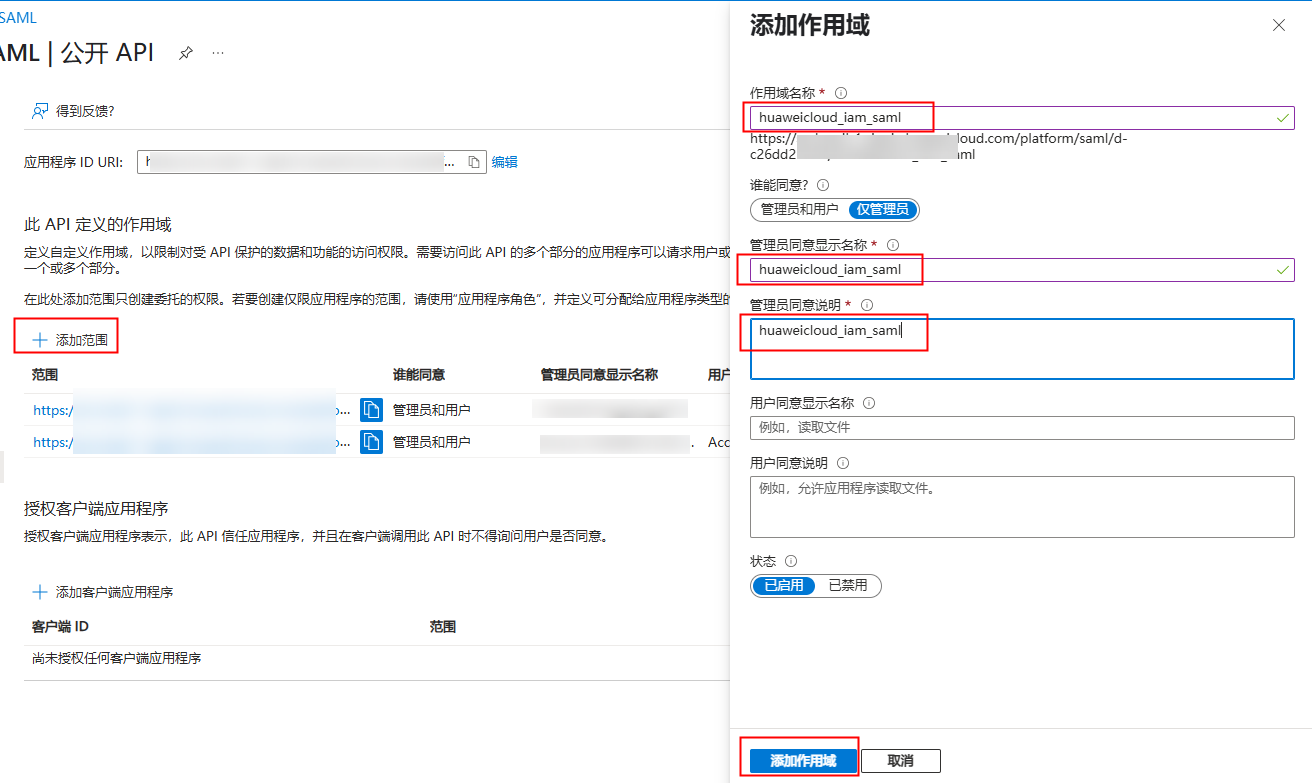

- 单击“添加范围”,右侧弹出添加作用域窗口,作用域名称输入固定值:“huaweicloud_iam_saml”(作用域名称必须该名称,且范围只能有一个),单击窗口下方“添加作用域”完成添加。

请确保整个Azure Entra ID中只有一个API作用域的名称为“huaweicloud_iam_saml”。

- 为SAML应用分配用户。

- 在Azure控制台页面上方搜索“Microsoft Entra ID”并单击进入。

- 在左侧导航栏单击“管理 > 企业应用程序”,进入所有应用程序页面。

- 单击步骤1.已完成身份验证配置的SAML应用名称,在应用的左侧导航栏单击“管理 > 用户和组”,进入用户和组页面。

- 单击“添加用户/组”,进入添加分配页面。

- 单击用户下方的“未选择任何项”,在右侧弹出的用户窗口中,勾选需要分配到的用户,然后单击“选择”按钮。

此处分配的用户,用于后续MgC-Agent连接迁移中心时,登录Azure生成华为云临时访问密钥。

- 单击添加分配页面左下角的“分配”按钮完成用户分配。

如果您的Azure环境中尚未创建 SAML 应用,请按照以下步骤进行创建和配置。

- 创建SAML应用。

- 登录Azure控制台主页,在页面上方搜索“Microsoft Entra ID”并单击进入。

- 在左侧导航栏单击“管理 > 企业应用程序”,进入所有应用程序页面。

- 单击“新建应用程序”,进入浏览 Microsoft Entra 库页面。

- 单击“创建你自己的应用程序”, 在右侧弹出的窗口中填写应用名称,选择“集成未在库中找到的任何其他应用程序(非库)”,然后单击“创建”。

- 获取华为云元数据文件。

- 使用浏览器访问链接获取元数据 XML:https://iam.myhuaweicloud.com/v3-ext/auth/OS-FEDERATION/SSO/metadata。

- 在键盘按组合键“Ctrl+S”,将内容另存为metadata.xml文件。

- 为SAML应用配置身份验证。

- 在步骤1.创建的SAML应用左侧导航栏,单击“管理 > 单一登录”,进入单一登录页面。

- 单一登录方法选择“SAML”,进入基于SAML的登录页面。

- 单击“上载元数据文件”,选择步骤2.保存的metadata.xml文件,单击“添加”按钮进行上传。上传成功后,会自动添加基本SAML配置中的“标识符”和“回复URL”参数值。然后单击“保存”,保存基本SAML配置。

- 在属性和索赔框中单击“编辑”, 进入属性和索赔页面。

- 单击“添加新声明”,进入管理声明页面。

- 名称输入固定值:“IAM_SAML_Attributes_identityProviders”。

- 源属性输入创建华为云身份提供商时保存的Domain_ID和IDP_ID,格式为“iam::{domain_id}:identityProvider:{idp_id}”。如果有多个华为云账号和身份提供商(IdP)需要使用同一个 SAML 应用进行 IAM 联邦认证,使用分号(;)分隔不同的华为云账号和身份提供商(IdP),以确保 MgC Agent 能够正确识别到哪个账号和 IdP 将被用于联邦登录。

示例:

- 华为云账号1:domain_id:657ba0e*****************19fd684d8758c,idp_id:SAML-IAM-IDP1

- 华为云账号2:domain_id:657ba0e************19fd684d8758c,idp_id:SAML-IAM-IDP2

则源属性填写:

"iam::657ba0e*****************19fd684d8758c:identityProvider:SAML-IAM-IDP1;657ba0e************19fd684d8758c:identityProvider:SAML-IAM-IDP2"

- 添加完成后,单击 “保存”按钮,保存新声明。

- 完成以上配置后,在SAML证书框中,单击联合元数据 XML后的“下载”,下载并保存Azure 联合元数据XML文件。

在华为云配置身份提供商时需要上传该文件。

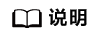

- 为SAML应用配置公开API。

- 在Azure控制台页面上方搜索“应用注册”并单击进入。

- 在应用注册页面,选择“所有应用程序”,单击步骤3.已完成身份验证配置的SAML应用名称。

- 在应用的左侧导航栏单击“管理 > 公开API”,进入公开API页面。

- 单击“添加范围”,右侧弹出添加作用域窗口,作用域名称输入固定值:“huaweicloud_iam_saml”(作用域名称必须该名称,且范围只能有一个),单击窗口下方“添加作用域”完成添加。

请确保整个Azure Entra ID中只有一个API作用域的名称为“huaweicloud_iam_saml”。

- 为SAML应用分配用户。

- 在Azure控制台页面上方搜索“Microsoft Entra ID”并单击进入。

- 在左侧导航栏单击“管理 > 企业应用程序”,进入所有应用程序页面。

- 单击步骤3.已完成身份验证配置的SAML应用名称,在应用的左侧导航栏单击“管理 > 用户和组”,进入用户和组页面。

- 单击“添加用户/组”,进入添加分配页面。

- 单击用户下方的“未选择任何项”,在右侧弹出的用户窗口中,勾选需要分配到的用户,然后单击“选择”按钮。

此处分配的用户,用于后续MgC-Agent连接迁移中心时,登录Azure生成华为云临时访问密钥。

- 单击添加分配页面左下角的“分配”按钮完成用户分配。

步骤三:创建和配置Azure OAuth 2.0应用

请根据以下实际情况选择相应的操作步骤:

- 已创建 OAuth 2.0 应用:如果您的Azure环境中已存在OAuth 2.0应用,请按照“配置Azure OAuth 2.0应用”进行操作,并确保应用配置正确。

- 未创建 OAuth 2.0 应用:如果您的Azure环境中尚未创建OAuth 2.0应用,请按照“创建并配置Azure OAuth 2.0应用”的步骤操作,从创建应用开始,并逐步完成应用配置。

如果您的Azure环境中已存在OAuth 2.0应用,请按照以下步骤进行配置。

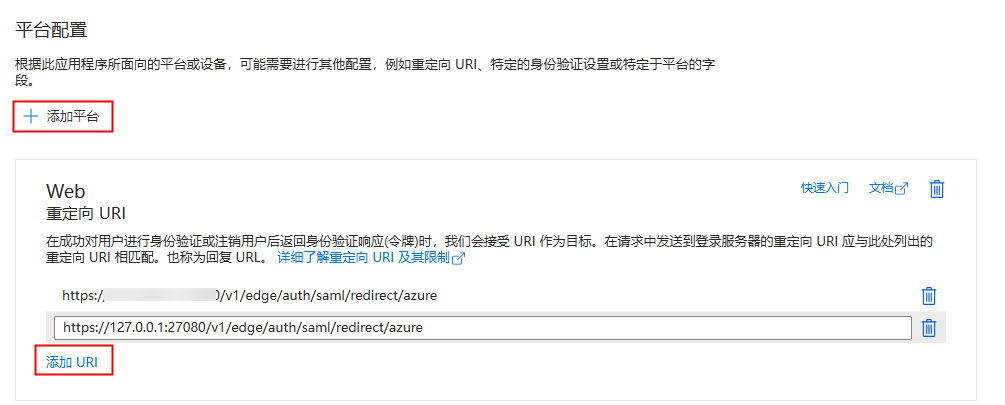

- 配置OAuth 2.0应用重定向URI。

- 在Azure控制台页面上方搜索“应用注册”并单击进入。

- 在应用注册页面,选择“所有应用程序”,单击已有的OAuth 2.0应用名称。

- 在应用的左侧导航栏单击“管理 > 身份验证”,进入身份验证页面。

- 如果未添加过Web平台,则单击“添加平台”,在右侧弹窗中选择“web”,根据重定向URI规则,在重定向URI输入框中输入对应的URI,然后单击“配置”按钮保存。

如果已添加过Web平台,则单击“添加URI”,根据重定向URI规则,在输入框中输入对应的URI。

重定向URI填写规则如下:

重定向URI填写规则如下:- MgC Agent为Windows版本时填写:

https://127.0.0.1:27080/v1/edge/auth/saml/redirect/azure

- MgC Agent为Linux版本时填写:

https://{Linux服务器弹性公网IP地址}:27080/v1/edge/auth/saml/redirect/azure其中 {Linux服务器弹性公网IP地址} 是实际安装MgC Agent的Linux服务器的弹性公网IP地址。您可以在: /opt/cloud/MgC-Agent/config/application.yml 文件中的 address 参数值中查看该 IP 地址。

- MgC Agent为Windows版本时填写:

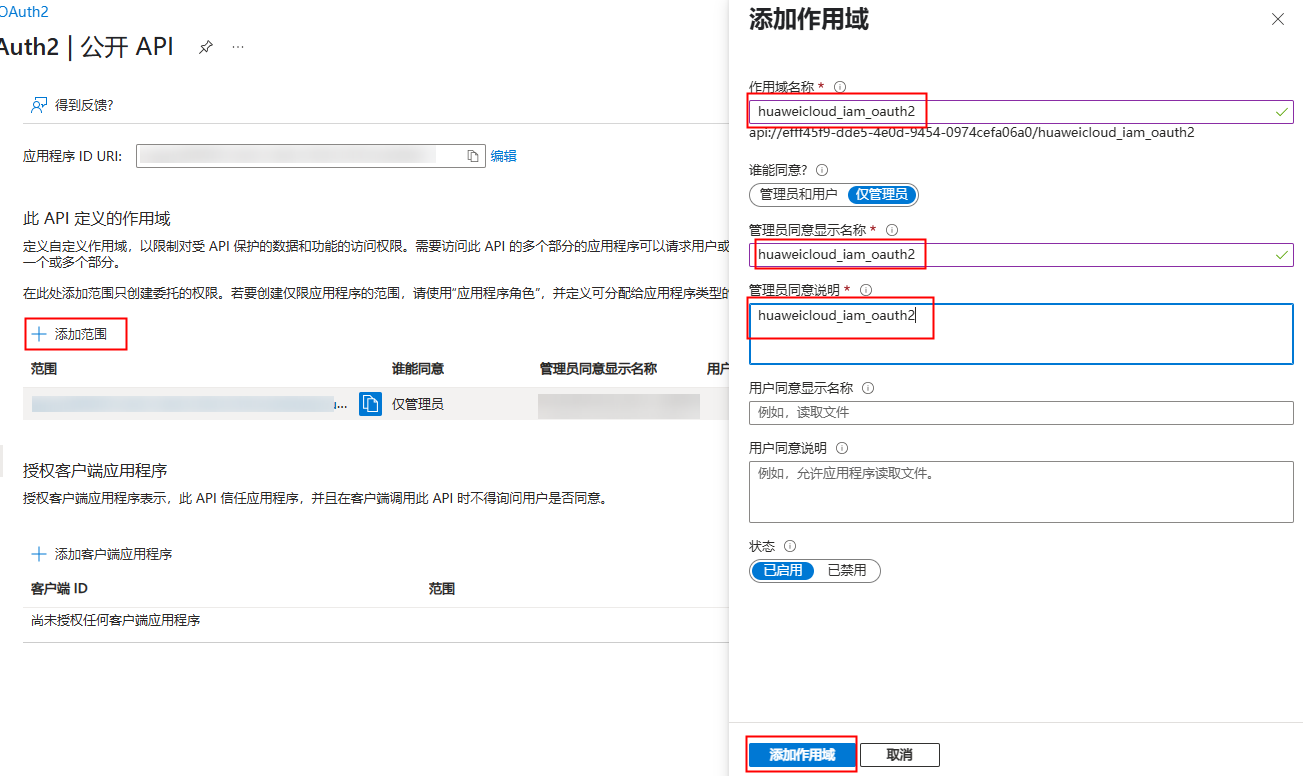

- 为OAuth 2.0应用配置公开API。

- 在上一步配置的OAuth 2.0应用的左侧导航栏单击“管理 > 公开API”,进入公开API页面。

- 单击“添加范围”,右侧弹出添加作用域窗口,作用域名称输入固定值:“huaweicloud_iam_oauth2”(作用域名称必须该名称),单击“添加作用域”完成添加。

请确保整个OAuth 2.0应用只有一个API作用域的名称为“huaweicloud_iam_oauth2”。

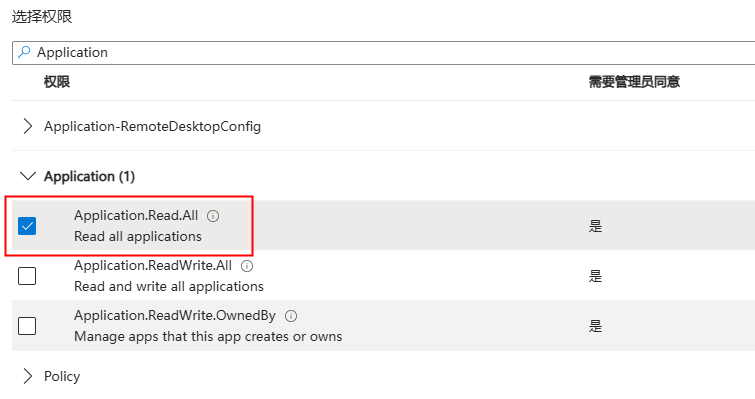

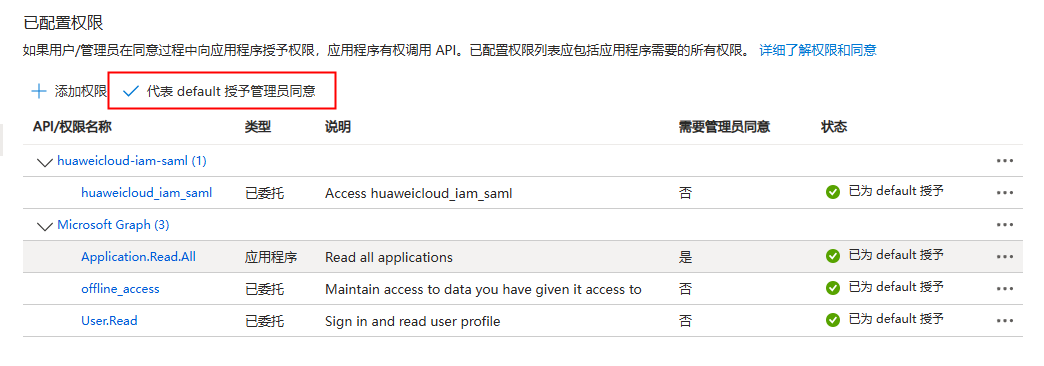

- 为OAuth 2.0应用配置API权限。

- 在步骤1.配置的OAuth 2.0应用左侧导航栏,单击“管理 > API权限”,进入API权限页面。

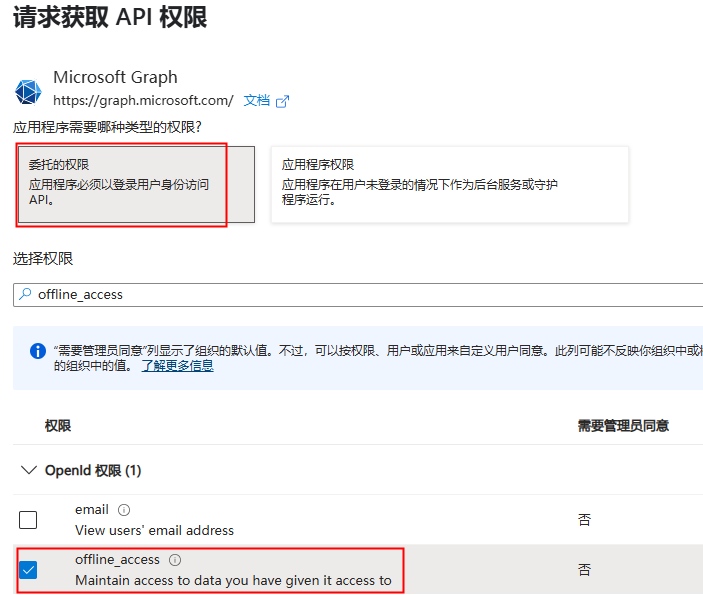

- 单击“添加权限”,右侧弹出请求获取API权限窗口。

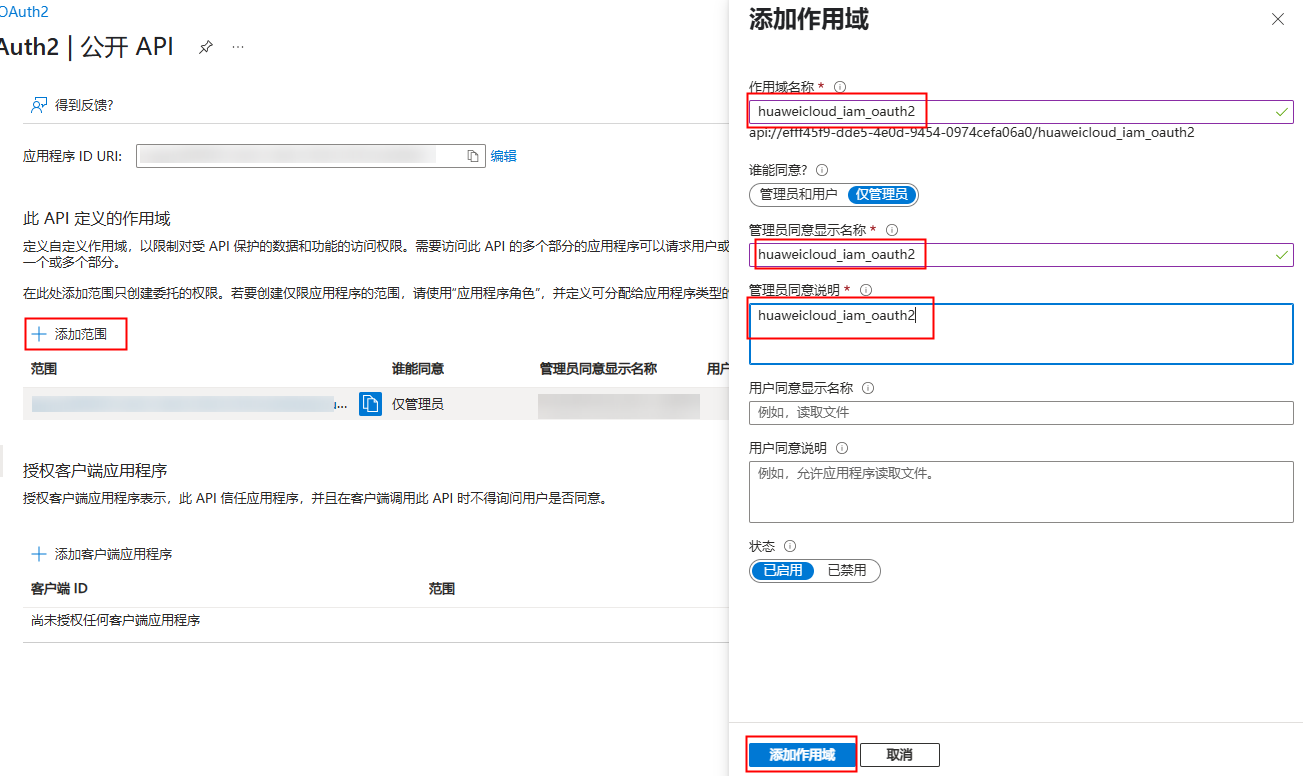

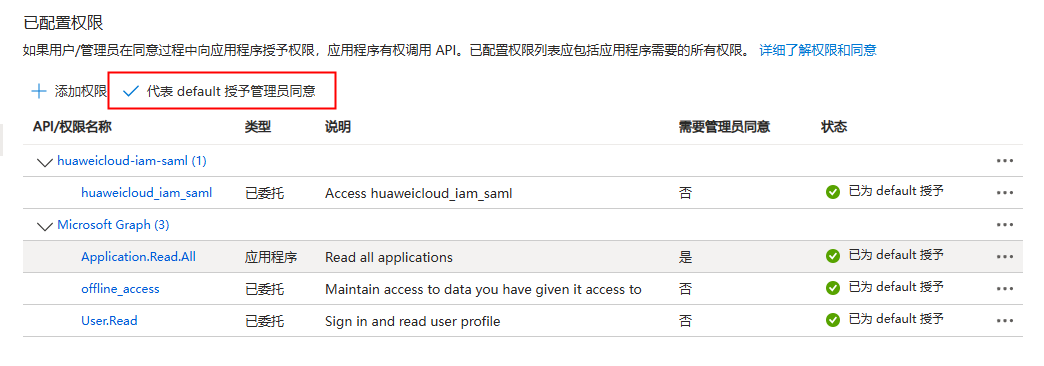

- 选择“Microsoft Graph > 应用程序权限”,在搜索框中搜索“Application”, 勾选“Application.Read.All”,然后单击“添加权限”按钮。

- 选择“Microsoft Graph > 委托的权限”,在搜索框中搜索“User.Read”, 勾选“User.Read”,然后单击“添加权限”按钮。

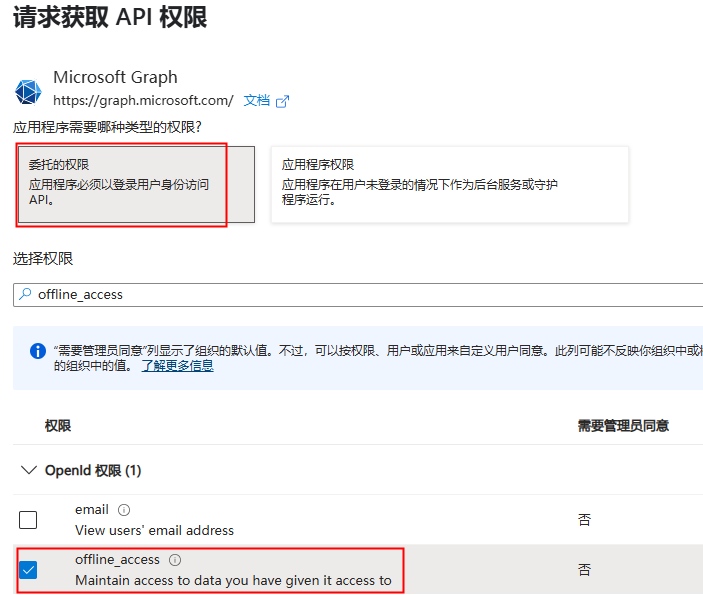

- 选择“Microsoft Graph > 委托的权限”,在搜索框中搜索“offline_access”, 勾选“offline_access”,然后单击“添加权限”按钮。

- 再次单击“添加权限”,在请求获取API权限窗口,选择“我的组织使用的 API”页签,在搜索框中搜索步骤二.配置的SAML应用名称,单击SAML应用名称,勾选“huaweicloud_iam_saml”,然后单击“添加权限”按钮。

- 添加完以上权限后,单击“代表default授予管理员同意”,在弹出的确认框中选择“是”。

- (可选)为OAuth 2.0应用配置客户端密码。如果已有OAuth 2.0应用的客户端密码,则无需重新创建。

- 在步骤1.配置的OAuth 2.0应用左侧导航栏,单击“管理 > 证书和密码”,进入证书和密码页面。

- 在客户端密码页签,单击“新客户端密码”,右侧弹出添加客户端密码窗口。

- 输入自定义的客户端密码说明,选择截止期限后,单击“添加”按钮,复制并保存生成的客户端密码值。

请务必在创建时保存密码值,之后无法查看客户端密码值。

如果您的Azure环境中尚未创建OAuth 2.0应用,请按照以下步骤进行创建和配置。

- 创建OAuth 2.0应用。

- 在Azure控制台页面上方搜索“应用注册”并单击进入。

- 在应用注册页面,单击“新注册”,进入注册应用程序页面。

- 根据表1,配置注册应用程序参数值。

表1 注册应用程序参数配置 参数

配置

名称

用户自定义

受支持的账户类型

选择“仅此组织目录(仅 default - 单一租户)中的账户”

重定向 URL

平台选择:Web

重定向URL填写:

- MgC Agent为Windows版本时填写:

https://127.0.0.1:27080/v1/edge/auth/saml/redirect/azure

- MgC Agent为Linux版本时填写:

https://{Linux服务器弹性公网IP地址}:27080/v1/edge/auth/saml/redirect/azure其中 {Linux服务器弹性公网IP地址} 是实际安装MgC Agent的Linux服务器的弹性公网IP地址。您可以在: /opt/cloud/MgC-Agent/config/application.yml 文件中的 address 参数值中查看该 IP 地址。

- MgC Agent为Windows版本时填写:

- 配置完成后,单击“注册”,完成OAuth 2.0应用注册。

- 为OAuth 2.0应用配置公开API。

- 在步骤1.创建的OAuth 2.0应用的左侧导航栏单击“管理 > 公开API”,进入公开API页面。

- 单击“添加范围”,右侧弹出添加作用域窗口,作用域名称输入固定值:“huaweicloud_iam_oauth2”(作用域名称必须该名称),单击“添加作用域”完成添加。

请确保整个OAuth 2.0应用只有一个API作用域的名称为“huaweicloud_iam_oauth2”。

- 为OAuth 2.0应用配置API权限。

- 在步骤1.创建的OAuth 2.0应用左侧导航栏,单击“管理 > API权限”,进入API权限页面。

- 单击“添加权限”,右侧弹出请求获取API权限窗口。

- 选择“Microsoft Graph > 应用程序权限”,在搜索框中搜索“Application”, 勾选“Application.Read.All”,然后单击“添加权限”按钮。

- 选择“Microsoft Graph > 委托的权限”,在搜索框中搜索“User.Read”, 勾选“User.Read”,然后单击“添加权限”按钮。

- 选择“Microsoft Graph > 委托的权限”,在搜索框中搜索“offline_access”, 勾选“offline_access”,然后单击“添加权限”按钮。

- 再次单击“添加权限”,在请求获取API权限窗口,选择“我的组织使用的 API”页签,在搜索框中搜索步骤二.配置的SAML应用名称,单击SAML应用名称,勾选“huaweicloud_iam_saml”,然后单击“添加权限”按钮。

- 添加完以上权限后,单击“代表default授予管理员同意”,在弹出的确认框中选择“是”。

- 为OAuth 2.0应用配置客户端密码。

- 在步骤1.创建的OAuth 2.0应用左侧导航栏,单击“管理 > 证书和密码”,进入证书和密码页面。

- 在客户端密码页签,单击“新客户端密码”,右侧弹出添加客户端密码窗口。

- 输入自定义的客户端密码说明,选择截止期限后,单击“添加”按钮,复制并保存生成的客户端密码值。

请务必在创建时保存密码值,之后无法查看客户端密码值。

步骤四:配置身份提供商

- 登录IAM控制台。

- 在左侧导航栏选择“身份提供商”。

- 在身份提供商列表,单击步骤一.创建的身份提供商“操作”列的“修改”。

- 在元数据配置区域,单击“添加文件”,将步骤二为SAML应用配置身份验证时获取的Azure联合元数据文件XML上传。

- 在身份转换规则区域,单击“编辑规则”,将弹出的编辑规则窗口中的整个字符串替换为如下字符串,其中"group":"name"的值需要替换为华为云MgC迁移账号所在的用户组名称。

- remote type是Azure SAML 2.0令牌中的声明。详细介绍请参见SAML 令牌声明参考。

- local user/group为华为云IAM的用户/用户组。详细的配置语法请参见身份转换规则详细说明。

- 如下JSON内容,表示通过MgC Agent授权登录的Azure用户具有华为云IAM用户组的相关权限。

[ { "remote": [ { "type": "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name" } ], "local": [ { "user": { "name": "{0}" } }, { "group": { "name": "MgC迁移账号所在用户组名称" } } ] } ] - 单击编辑规则窗口中的“校验规则”按钮,校验通过后,单击“确定”按钮,保存规则。

- 配置完成后,单击“确定”按钮,保存身份提供商配置。

步骤五:通过企业联邦认证注册MgC Agent

- 下载并安装MgC Agent。准备一台Windows主机,用于安装MgC Agent。该Windows主机需要满足的条件要求请参考准备工作。

- 使用准备好的Windows主机,登录迁移中心管理控制台。

- 在左侧导航栏单击“迁移中心Agent”,进入迁移中心Agent页面。

- 在Windows区域,单击“下载安装包”,将MgC Agent安装程序下载到Windows主机。

- 将下载的MgC Agent安装包解压,双击安装程序启动安装。如果无法正常启动安装程序,请尝试以兼容性模式运行,方法请参见以兼容性模式运行程序。默认安装在C盘目录下,无法更改。

- 安装完成后,单击“完成”,打开MgC Agent控制台。

- 使用本地登录方式,登录MgC Agent。

- 在MgC Agent用户登录页面,登录方式选择“本地账号登录”。

- 在用户注册页面,分别输入用户名、密码,确认密码无误后,单击《隐私政策声明》。

- 仔细阅读《隐私政策声明》内容后,勾选“我已阅读并同意《隐私政策声明》”并单击“注册”按钮。

完成用户注册后,建议每3-6个月更换一次密码。

- 注册成功后,输入注册的用户名、密码,单击“登录”按钮,进入MgC Agent的总览页面。

- 通过企业联邦认证方式连接迁移中心。

- 在总览页面,单击页面右上角的“连接”按钮,右侧弹出连接迁移中心页面。

- 在第一步:配置连接方式区域,连接方式选择“企业联邦认证”。根据表2,获取并填写对应参数。

表2 联邦认证参数获取方法 参数

获取方法

华为云IDP ID

填写步骤一:创建的华为云身份提供商名称。获取方法如下:

在华为云IAM控制台的“身份提供商”页面,单击“操作”列的“查看”。基本信息区域的名称即为IDP ID。

企业身份提供商

下拉列表选择“Azure EntraID”。

租户ID

- 登录Azure控制台。

- 在主页单击“应用注册”服务,进入应用注册页面。如果在主页未找到“应用注册”服务,可以在页面上方的搜索框中搜索查找。

- 在所有应用程序列表,单击步骤三:配置的OAuth 2.0应用,进入应用的概述页面。在概要区域,可以获取目录(租户) ID 和应用程序(客户端) ID信息。

应用程序ID

应用程序密码

如果客户端密码丢失,可参考以下步骤新建客户端密码:

- 在OAuth 2.0应用左侧导航栏单击“管理 > 证书和密码”,进入证书和密码页面。

- 在客户端密码页签,单击“新客户端密码”,右侧弹出添加客户端密码窗口。

- 输入自定义的客户端密码说明,选择截止期限后,单击“添加”按钮,复制并保存生成的客户端密码值。请务必在创建时保存密码值,之后无法查看客户端密码值。

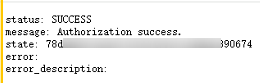

- 参数填写完成后,单击“获取访问密钥”,弹出Azure登录页面,使用Azure账号和永久密码登录后出现如下图提示,代表获取华为云临时访问密钥成功。

不能使用 Azure 的临时密码登录。否则,当临时密码过期后,华为云的临时访问密钥将无法刷新。

- 在第二步:关联迁移中心项目区域,选择在MgC服务创建项目的区域。单击“查询项目”按钮,在迁移中心项目下拉列表中,选择MgC控制台所创建的迁移项目,MgC Agent会将采集数据上报到该项目。

- 在第三步:预设当前迁移中心Agent名称区域,自定义MgC Agent在MgC控制台显示的名称,单击“连接”按钮,确认要与迁移中心进行连接,单击“确定”按钮。

与迁移中心连接成功后,设置的MgC Agent名称不支持修改。

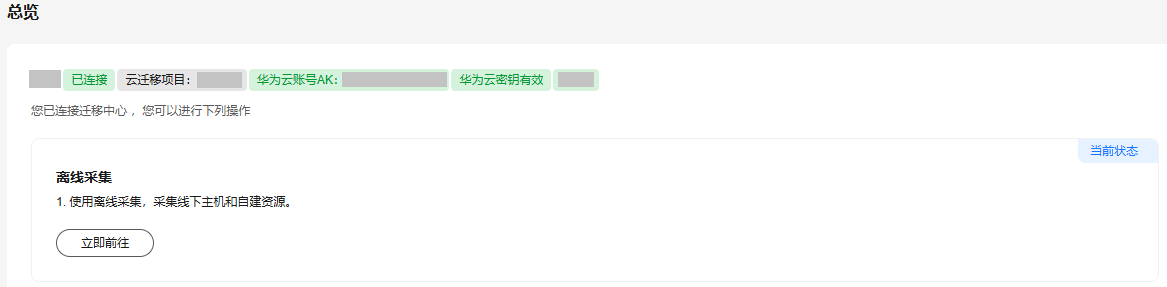

- 当总览页面显示状态为“已连接”,代表与MgC连接成功。