跨云跨VPC线上线下统一运维最佳实践

应用场景

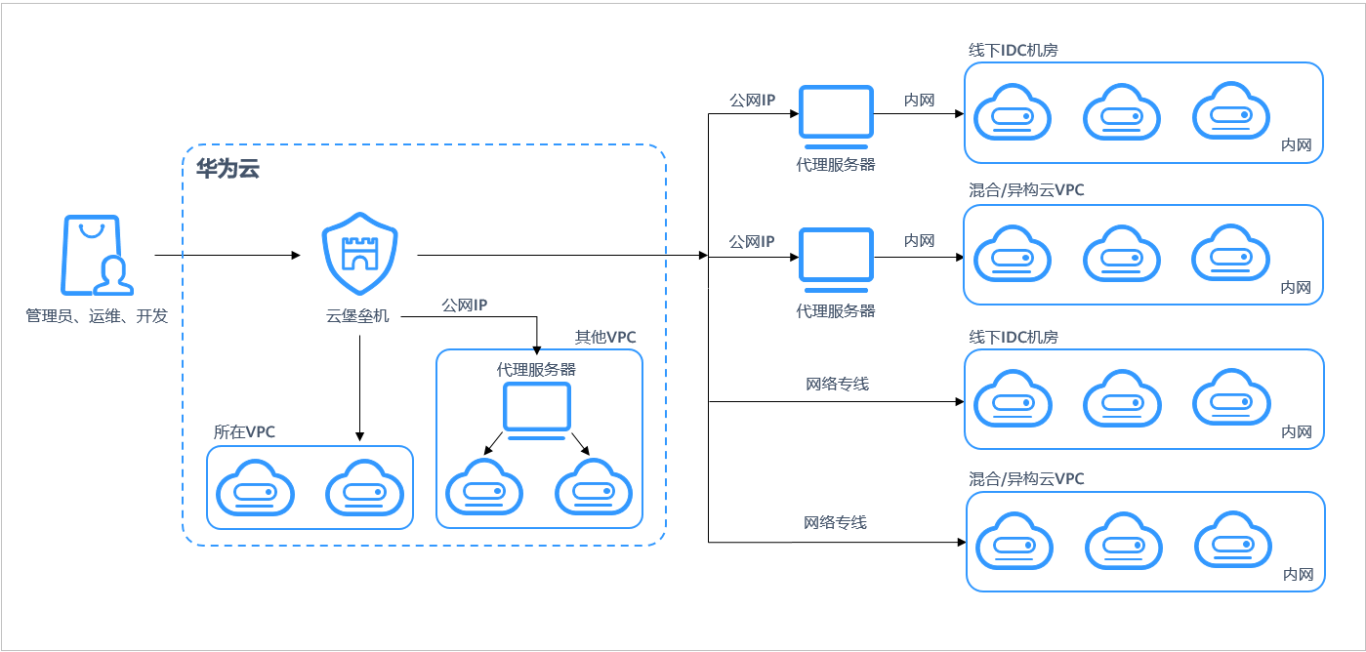

针对您的服务器资源分布在跨VPC、线下IDC机房、非云等跨网络域的场景,华为云堡垒机提供了通过网络代理服务器进行运维的方案,便于您在没有搭建网络专线的情况下,纳管各网络域的各类服务器资源,从而通过云堡垒机统一管理、运维您的各类工作负载。

本文指导您如何在目标网络域配置代理服务器、连通华为云云堡垒机,并实现通过云堡垒机对您跨VPC、跨云、线下的资源进行管理与运维。

前提条件及准备工作

- 已购买堡垒机并正常使用。

- 已购买弹性云服务器(ECS)并正常使用。

- 已在对端网络域中获取1台服务器作为代理服务器。

- 代理服务器已绑定弹性公网IP,具体操作请详见:将弹性公网IP绑定至实例。

- 代理服务器与待纳管服务器网络互通。

- 已下载最新版本3proxy压缩包。

设置代理服务器

在需要对跨网络域的服务器进行管理运维前,需要在对端网络域中配置一台网络代理服务器。将该代理服务器与业务服务器通过内网进行互通,再将代理服务器到云堡垒机网络进行互通,即可完成云堡垒机到业务服务器之间跨域的网络互联。

该部分操作是达成堡垒机跨域纳管主机资源的前提。

- 为代理服务器启用网络代理服务

- 登录代理服务器,进行代理服务器(3proxy)设置。

步骤二至步骤四中的命令,均以CentOS7为例。如需CentOS8代码示例,请参见CentOS8配置代理示例。

- 上传3proxy压缩包并解压后,进入对应目录执行以下命令:

bash install.sh

- 输入如下命令,添加3proxy用户

/etc/3proxy/add3proxyuser.sh myuser mypassword

- 重启代理服务3proxy

systemctl restart 3proxy

- socks5代理协议(端口:1080)没有加密功能,如果通过代理服务器运维使用了非加密的协议类型,请务必在安全组设置中禁止非必要的IP访问。

- 如果需要加密传输或数据安全的考量,在选择出入方向规则时建议选择有加密的协议类型:SSH、RDP、SFTP、SCP、Rlogin。

- 为代理服务器配置安全组规则

通过云堡垒机纳管跨域的业务服务器

- 登录“网络控制台”>“访问控制”>“安全组”,进入“安全组”页面,对云堡垒机所在安全组规则进行入方向、出方向配置。

图4 云堡垒入方向规则配置

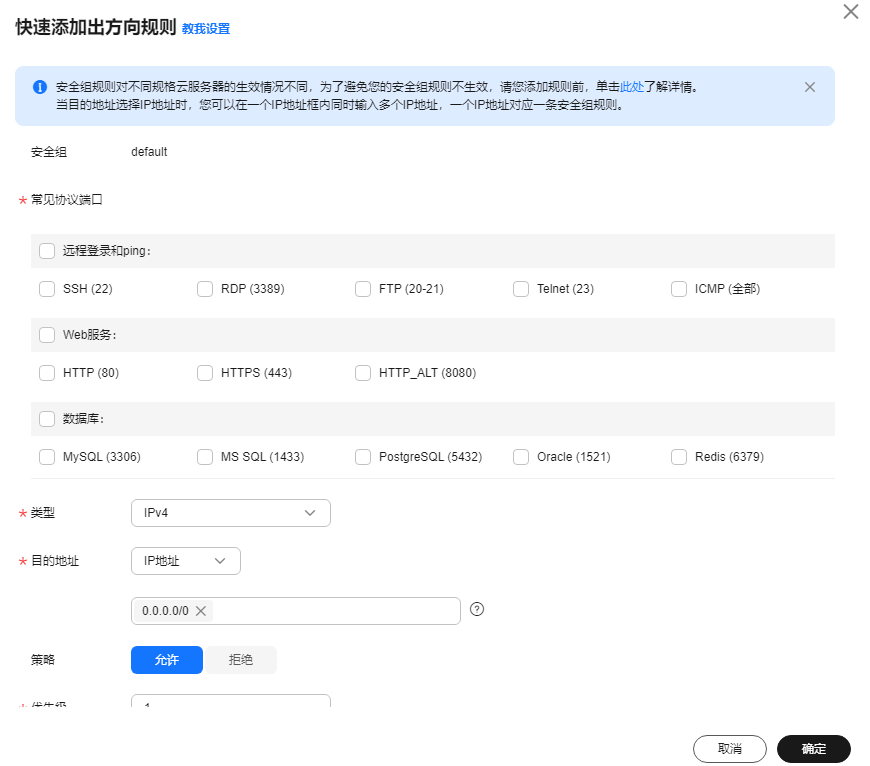

图5 配置云堡垒机出方向规则

图5 配置云堡垒机出方向规则

- 通过云堡垒机纳管代理服务器。登录云堡垒机系统,添加代理服务器,操作步骤请见添加主机资源,在“主机管理”页面选择“代理服务器”,单击“新建”。

图6 新建代理服务器

- 对待纳管的业务服务器所在的安全组入方向规则进行配置,在步骤1中“入方向规则”页面,单击“快速添加规则”。

出方向规则根据您的需要请自行添加配置。

- 通过云堡垒机纳管业务服务器,具体操作步骤请见添加主机资源。

图7 新建主机

通过上述步骤的操作后,您可以根据云堡垒机自带的主机运维功能跨网络域运维被纳管的主机资源。类似地,可将以上做法推广到混合/异构云、线下IDC等不同网络环境,以实现跨云跨VPC线上线下统一运维。

CentOS8配置代理示例

- 执行如下命令,安装3proxy软件包

yum install -y epel-release

yum install -y 3proxy

- 执行如下命令,进行极简配置

nscache 65536

timeouts 1 5 30 60 180 1800 15 60

#设置用户名:在users指令后输入您需要设置的用户名,本章节以test为例 密码:在CL指令后输入您需要设置的用户名,本章节以test为例。

users test:CL:test

daemon

log /var/log/3proxy/3proxy.log

logformat "- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T"

archiver gz /bin/gzip %F

rotate 30

external 0.0.0.0

internal 0.0.0.0

auth strong

allow test

maxconn 20

socks

flush

- 启动服务

systemctl start 3proxy