更新时间:2025-05-23 GMT+08:00

云堡垒机等保最佳实践

为助力企业通过等保合规测评,本文为您介绍云堡垒机各项功能与等保相关条款的对应关系,以便您有针对性地提供佐证材料。

等保三级相关条款

该最佳实践将主要聚焦于满足以下等保条例的考察内容:

- 应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

- 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

- 应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

- 应能对远程访问的用户行为、访问互联网的用户行为等单独进行行为审计和数据分析。

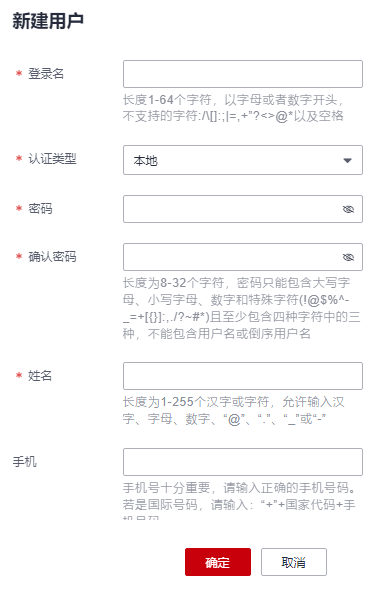

- 应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

- 应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

- 当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听。

- 应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现

- 应对登录的用户分配账户和权限;

- 应重命名或删除默认账户,修改默认账户的默认口令;

- 应及时删除或停用多余的、过期的账户,避免共享账户的存在;

- 应授予管理用户所需的最小权限,实现管理用户的权限分离;

- 应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则;

- 应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

- 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

前提条件

已购买标准版及以上版本堡垒机,并已完成堡垒机配置。

安全区域边界:安全审计

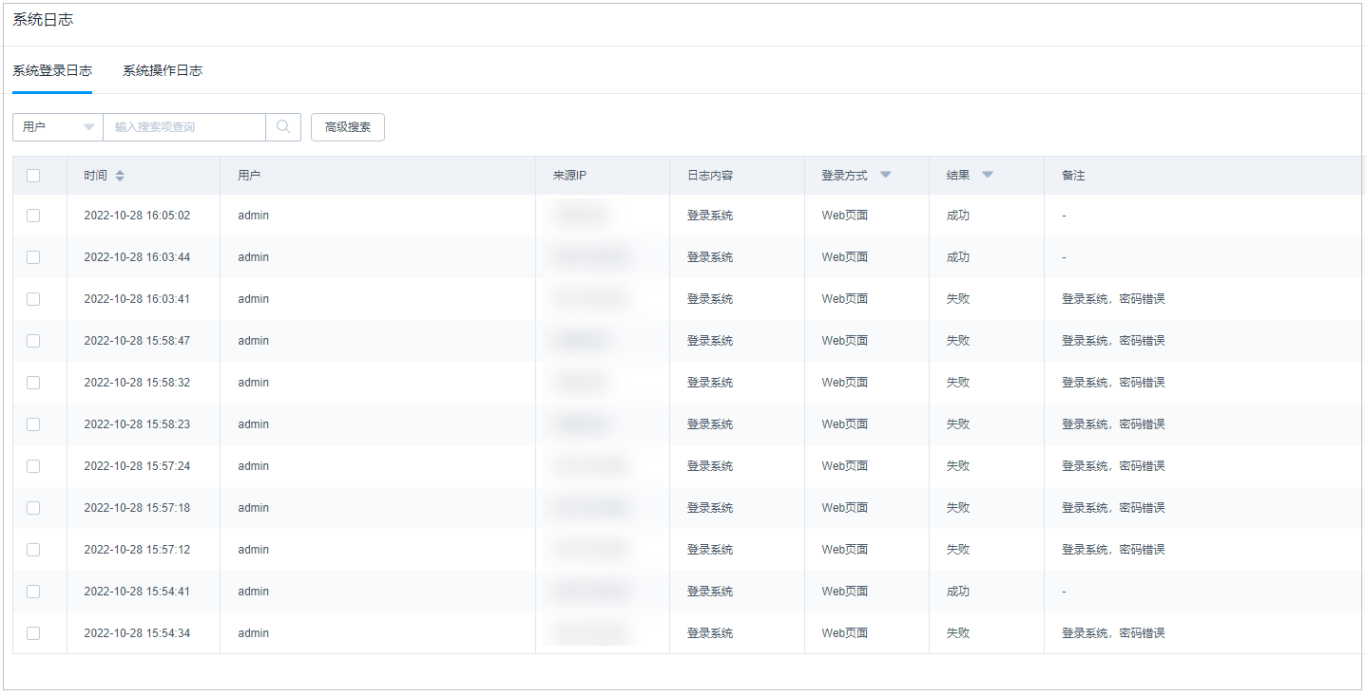

- 等保条例:应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

本条款主要考察:是否有进行安全审计。云堡垒机支持对云服务器运维操作进行监控和审计。

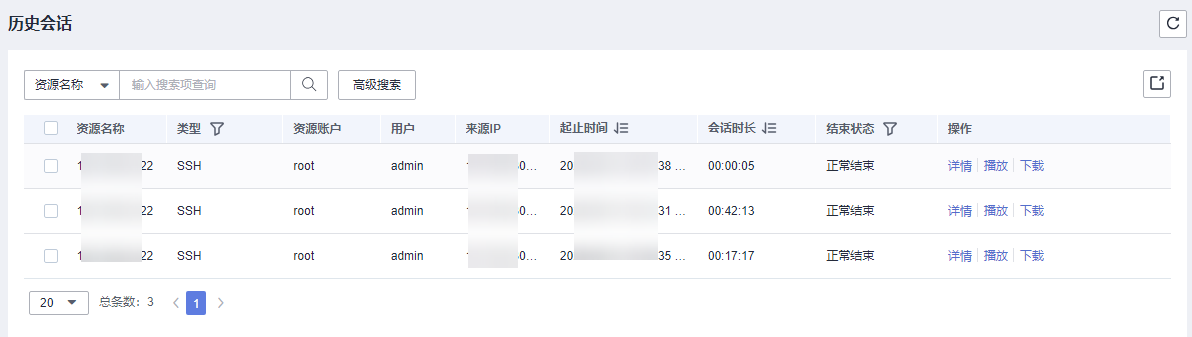

- 使用有审计模块权限的账号登录云堡垒机,单击,进入“历史会话”页面。

图1 查看历史会话

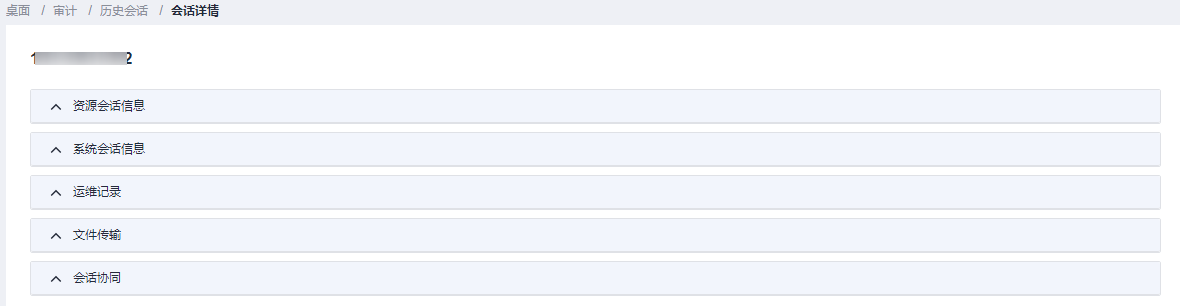

- 在历史会话页面可分别查看资源会话信息、系统会话信息、运维操作记录、文件传输记录、会话协同记录等。

- 使用有审计模块权限的账号登录云堡垒机,单击,进入“历史会话”页面。

- 等保条例:审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

- 使用管理员账号登录云堡垒机,单击,进入“历史会话”页面。

- 主要包含资源名称、类型、主机IP、资源账户、起止时间、会话时长、会话大小、操作用户、操作用户来源IP、操作用户来源MAC、登录方式、运维记录、文件传输记录、会话协同记录等信息。

图2 查看历史会话信息

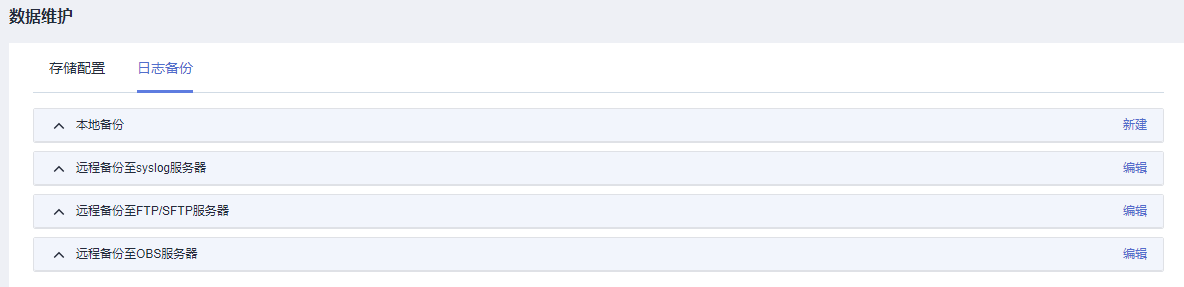

- 应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

- 使用管理员账号登录云堡垒机,单击,单击“日志备份”,进入“日志备份”页面。

- 在“日志备份”页面,可以创建、查看日志备份,支持系统登录日志、资源登录日志、命令操作日志、文件操作日志、双人授权日志。也支持备份至Syslog服务器、FTP/SFTP服务器和OBS桶。

图3 创建数据备份

- 应能对远程访问的用户行为、访问互联网的用户行为等单独进行行为审计和数据分析;

安全计算环境:身份鉴别

访问控制

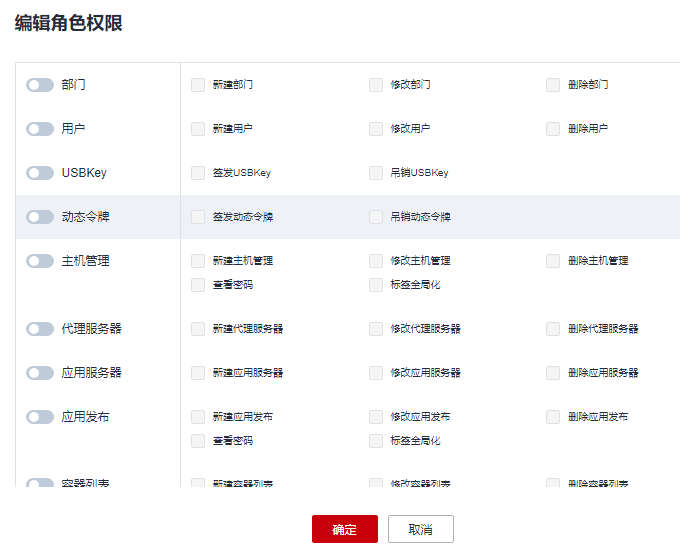

- 等保条例:应授予管理用户所需的最小权限,实现管理用户的权限分离;

云堡垒机支持对用户的操作权限进行限制,分别为三大类:访问控制策略、命令控制策略和数据库控制策略。

- 云堡垒机可以对登录用户角色的一些操作权限进行控制,比如您可以对运维主管的账号授予删除和修改代理服务器的权限。

图9 角色权限细粒度

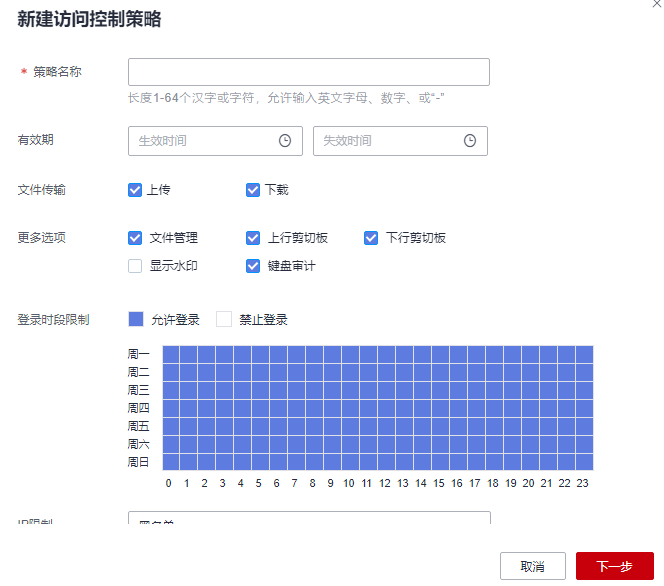

- 您可以对各个账户进行访问控制,具体可细分到文件管理、上行剪切板、下行剪切板、显示水印、控制登录时间和上传下载文件,并且可以对登录的角色进行IP的黑白名单限制。

图10 访问控制策略

- 云堡垒机可以对登录用户角色的一些操作权限进行控制,比如您可以对运维主管的账号授予删除和修改代理服务器的权限。

- 等保条例:应对登录的用户分配账户和权限;

云堡垒机支持对用户进行角色分配和用户组分配,具体操作详见:云堡垒机用户角色管理和云堡垒机用户组管理。

对于长期不登录或过期的账户,应及时删除。云堡垒机可以设定僵尸用户判定时间,超过此时间的账户就会被禁用。

图11 僵尸用户判定规则设定