Creación de un grupo de usuarios y asignación de permisos

Como administrador, puede crear grupos de usuarios y concederles permisos adjuntando políticas o roles. Los usuarios que agregue a los grupos de usuarios heredan permisos de las políticas o roles. Los usuarios de IAM pueden asignarse permisos a sí mismos. IAM proporciona permisos generales (como permisos de administrador o de solo lectura) para cada servicio en la nube, que puede asignar a grupos de usuarios. Los usuarios de los grupos pueden utilizar los servicios en la nube basados en los permisos asignados. Para obtener más información, véase Asignación de permisos a un usuario de IAM. Para obtener más información sobre permisos definidos por sistema de todos los servicios en la nube, consulte Permisos definidos por sistema.

Prerrequisitos

Antes de crear un grupo de usuarios, obtenga información sobre lo siguiente:

- Comprenda los conceptos básicos de permisos.

- Conozca permisos definidos por el sistema proporcionados por IAM.

Crear un grupo de usuarios

- Inicie sesión en la consola de IAM como el administrador.

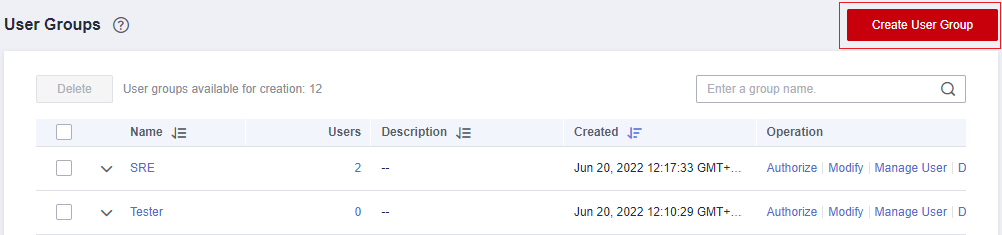

- En la consola de IAM, elija User Groups en el panel de navegación y haga clic en Create User Group en la esquina superior derecha.

Figura 1 Creación de un grupo de usuarios

- En la página mostrada, escriba un nombre de grupo de usuarios.

- Haga clic en OK.

Puede crear un máximo de 20 grupos de usuarios. Para crear más grupos de usuarios, aumente la cuota haciendo referencia a ¿Cómo puedo aumentar mi cuota?

Asignación de permisos a un grupo de usuarios

Para asignar permisos a un grupo de usuarios, haga lo siguiente. Para revocar los permisos de un grupo de usuarios, vea Revocación de permisos de un grupo de usuarios.

- En la lista de grupos de usuarios, haga clic en Authorize en la fila que contiene el grupo de usuarios creado.

Figura 2 Ir a la página de autorización de grupo de usuarios

- En la página Authorize User Group, seleccione los permisos que se asignarán al grupo de usuarios y haga clic en Next.

Si las políticas definidas por el sistema no cumplen sus requisitos, haga clic en Create Policy en la parte superior derecha para crear políticas personalizadas. Puede usarlos para complementar las políticas definidas por el sistema para un control de permisos refinado. Para obtener más información, véase Creación de una política personalizada.Figura 3 Selección de permisos

- Especifique el ámbito. El sistema recomienda automáticamente un ámbito de autorización para los permisos seleccionados. Tabla 1 describe todos los ámbitos de autorización proporcionados por IAM.

Tabla 1 Ámbitos de autorización Ámbito

Descripción

Todos los recursos

Los usuarios de IAM pueden usar los recursos de todos los proyectos específicos de la región y los servicios globales de su cuenta en función de los permisos asignados.

Proyectos empresariales

Los usuarios de IAM pueden utilizar los recursos de los proyectos de empresa seleccionados en función de los permisos asignados. Esta opción solo está disponible cuando Enterprise Project está habilitado.

Para obtener más información sobre proyectos empresariales, consulte Qué es Enterprise Project Management Service. Para habilitar el proyecto empresarial, consulte Habilitación de la función de Enterprise Project.

Proyectos de regiones específicas

Los usuarios de IAM pueden utilizar los recursos de los proyectos específicos de la región que seleccione en función de los permisos asignados.

Si ha seleccionado permisos de servicio global y ha especificado el ámbito como Region-specific projects, los permisos de servicio global se aplicarán a todos los recursos de forma predeterminada. Los permisos seleccionados para los servicios de nivel de proyecto se aplicarán a los proyectos específicos de la región que seleccione.

Servicios globales

Los usuarios de IAM pueden utilizar servicios globales basados en los permisos asignados. Los servicios globales se despliegan sin especificar regiones físicas. Los usuarios de IAM no necesitan especificar una región al acceder a estos servicios, como Object Storage Service (OBS) y Content Delivery Network (CDN).

Si ha seleccionado permisos de servicio de nivel de proyecto y ha especificado el ámbito como Global services, los permisos de servicio de nivel de proyecto se aplicarán a todos los recursos de forma predeterminada. Los permisos seleccionados para los servicios globales se seguirán aplicando a los servicios globales que seleccione.

- Haga clic en OK.

Tabla 2 enumera los permisos comunes. Para obtener la lista completa de permisos específicos del servicio, vea Permisos definidos por sistema.

- Si agrega un usuario a varios grupos, el usuario heredará todos los permisos asignados a estos grupos.

- Para obtener más información acerca de la gestión de permisos, consulte Asignación de permisos al personal de O&M, Asignación de roles de dependencia y Casos de uso de políticas personalizadas.

|

Categoría |

Nombre de política/rol |

Descripción |

Alcance de la autorización |

|---|---|---|---|

|

Gestión general |

FullAccess |

Permisos completos para los servicios que admiten el control de acceso basado en políticas. |

Todos |

|

Gestión de recursos |

Tenant Administrator |

Permisos de administrador para todos los servicios excepto IAM. |

Todos |

|

Consulta de recursos |

Tenant Guest |

Permisos de solo lectura para todos los recursos. |

Todos |

|

Gestión de usuarios de IAM |

Administrador de seguridad |

Permisos de administrador para IAM. |

Servicios globales |

|

Gestión de contabilidad |

Administrador de BSS |

Permisos de administrador para el Centro de facturación, incluida la gestión de facturas, pedidos, contratos y renovaciones, y la visualización de facturas.

NOTA:

Esta función depende del rol de BSS Administrator para que surta efecto. |

Proyectos de regiones específicas |

|

Cómputo O&M |

ECS FullAccess |

Permisos de administrador para ECS. |

Proyectos de regiones específicas |

|

CCE FullAccess |

Permisos de administrador para Cloud Container Engine (CCE). |

Proyectos de regiones específicas |

|

|

CCI FullAccess |

Permisos de administrador para la instancia de contenedor de nube (CCI). |

Proyectos de regiones específicas |

|

|

BMS FullAccess |

Permisos de administrador para Bare Metal Server (BMS). |

Proyectos de regiones específicas |

|

|

IMS FullAccess |

Permisos de administrador para Image Management Service (IMS). |

Proyectos de regiones específicas |

|

|

AutoScaling FullAccess |

Permisos de administrador para Auto Scaling (AS). |

Proyectos de regiones específicas |

|

|

Red O&M |

VPC FullAccess |

Permisos de administrador para Virtual Private Cloud (VPC). |

Proyectos de regiones específicas |

|

ELB FullAccess |

Permisos de administrador para Elastic Load Balance (ELB). |

Proyectos de regiones específicas |

|

|

O&M de base de datos |

RDS FullAccess |

Permisos de administrador para Relational Database Service (RDS). |

Proyectos de regiones específicas |

|

DDS FullAccess |

Permisos de administrador para Document Database Service (DDS). |

Proyectos de regiones específicas |

|

|

DDM FullAccess |

Permisos de administrador para Distributed Database Middleware (DDM). |

Proyectos de regiones específicas |

|

|

Seguridad O&M |

Anti-DDoS Administrator |

Permisos de administrador para Anti-DDoS. |

Proyectos de regiones específicas |

|

AAD Administrator |

Permisos de administrador para Advanced Anti-DDoS (AAD). |

Proyectos de regiones específicas |

|

|

WAF Administrator |

Permisos de administrador para Web Application Firewall (WAF). |

Proyectos de regiones específicas |

|

|

VSS Administrator |

Permisos de administrador para Vulnerability Scan Service (VSS). |

Proyectos de regiones específicas |

|

|

CGS Administrator |

Permisos de administrador para Container Guard Service (CGS). |

Proyectos de regiones específicas |

|

|

KMS Administrator |

Permisos de administrador para Key Management Service (KMS), que se ha renombrado como Data Encryption Workshop (DEW). |

Proyectos de regiones específicas |

|

|

DBSS System Administrator |

Permisos de administrador para Database Security Service (DBSS). |

Proyectos de regiones específicas |

|

|

SES Administrator |

Permisos de administrador para Security Expert Service (SES). |

Proyectos de regiones específicas |

|

|

SC Administrator |

Permisos de administrador para SSL Certificate Manager (SCM). |

Proyectos de regiones específicas |