Compra de una VPN (LA-Mexico City1/LA-Sao Paulo1)

Descripción general

De forma predeterminada, los ECS de una VPC no pueden comunicarse con los dispositivos de su centro de datos local o red privada. Para habilitar la comunicación entre ellos, puede usar una VPN creándola en su VPC y actualizando las reglas del grupo de seguridad.

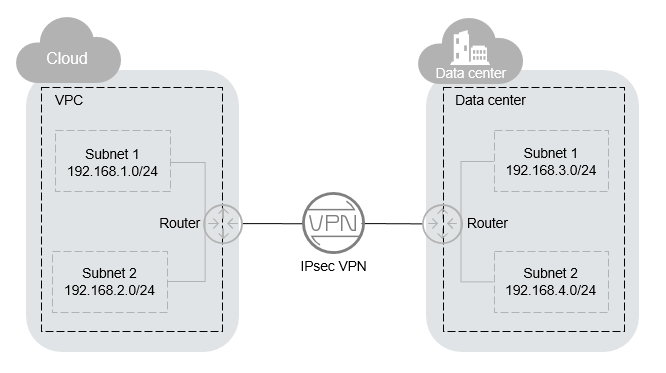

Topología de IPsec VPN

En Figura 1, la VPC tiene subredes 192.168.1.0/24 y 192.168.2.0/24. Su centro de datos local tiene subredes 192.168.3.0/24 y 192.168.4.0/24. Puede usar VPN para permitir que las subredes de la VPC se comuniquen con las de su centro de datos.

Huawei Cloud admite la VPN de sitio a sitio para permitir la comunicación entre subredes de VPC y subredes de centros de datos locales. Antes de establecer una VPN IPsec, asegúrese de que el centro de datos local donde se va a establecer la VPN cumple las siguientes condiciones:

- Los dispositivos locales que admiten el protocolo IPsec estándar están disponibles.

- Los dispositivos locales tienen direcciones IP públicas fijas, que pueden ser configuradas estáticamente o traducidas por NAT.

- Las subredes locales no entran en conflicto con las subredes de VPC, y los dispositivos de las subredes locales pueden comunicarse con los dispositivos locales.

Si se cumplen las condiciones anteriores, asegúrese de que las políticas de IKE y de IPsec en ambos extremos sean consistentes y que las subredes en ambos extremos sean pares coincidentes al configurar IPsec VPN.

Una vez completada la configuración, la negociación de VPN debe ser activada por flujos de datos de red privada.

Escenarios

Necesita una VPN que configure un túnel de comunicaciones seguro y aislado entre su centro de datos local y los servicios en la nube.

Requisitos previos

- Se ha creado una VPC. Para obtener más información sobre cómo crear una VPC, consulte Creación de una VPC y subred.

- Se han configurado reglas de grupo de seguridad para la VPC, y los ECS pueden comunicarse con otros dispositivos en la nube. Para obtener más información acerca de cómo configurar reglas de grupo de seguridad, consulte Reglas de grupo de seguridad.

Procedimiento

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - Haga clic en Service List y elija Networking > Virtual Private Network.

- En la página Virtual Private Network, haga clic en Buy VPN.

- Configure los parámetros requeridos y haga clic en Next.

Tabla 1, Tabla 2 y Tabla 3 enumera los parámetros y sus descripciones.

Tabla 1 Parámetros básicos Parámetro

Descripción

Valor de ejemplo

Region

Las regiones son áreas geográficas que están físicamente aisladas unas de otras. Las redes dentro de diferentes regiones no están conectadas entre sí, por lo que los recursos no se pueden compartir entre regiones. Para una baja latencia de red y un acceso rápido a los recursos, seleccione la región más cercana a los usuarios de destino.

AP-Singapore

Billing Mode

Las VPN se facturan sobre una base de pago por uso.

Pay-per-use

Name

El nombre de la VPN

VPN-001

VPC

El nombre de la VPC

VPC-001

Local Subnet

Subredes de VPC que accederán a su red local con una VPN.

192.168.1.0/24,

192.168.2.0/24

Remote Gateway

La dirección IP pública del gateway en su centro de datos o en la red privada. Esta dirección IP se utiliza para comunicarse con su VPC.

N/A

Remote Subnet

Las subredes de su red local que accederán a una VPC con una VPN. Las subredes remota y local no pueden solaparse entre sí. Las subredes remotas no pueden superponerse con bloques CIDR implicados en las interconexiones de VPC existentes creadas para la VPC.

192.168.3.0/24,

192.168.4.0/24

PSK

Clave privada compartida por dos extremos de una conexión de VPN para negociación. Las PSK configuradas en ambos extremos de la conexión de VPN deben ser las mismas.

La PSK puede contener de 6 a 128 caracteres.

Test@123

Confirm PSK

Ingrese la PSK de nuevo.

Test@123

Advanced Settings

Custom

Tabla 2 Política de IKE Parámetro

Descripción

Valor de ejemplo

Authentication Algorithm

Algoritmo de hash utilizado para la autenticación. Se admiten los siguientes algoritmos:

- MD5 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- SHA1 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- SHA2-256

- SHA2-384

- SHA2-512

El algoritmo predeterminado es SHA2-256.

SHA2-256

Encryption Algorithm

Algoritmo de encriptación. Se admiten los siguientes algoritmos:

- AES-128

- AES-192

- AES-256

- 3DES (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

El algoritmo predeterminado es AES-128.

AES-128

DH Algorithm

Algoritmo de intercambio de claves Diffie-Hellman. Se admiten los siguientes algoritmos:

- Grupo 5 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- Grupo 2 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- Group 14

El valor predeterminado es Group 14.

Group 14

Version

Versión del protocolo de IKE. El valor puede ser uno de los siguientes:

- v1 (no recomendado debido a riesgos de seguridad)

- v2

El valor predeterminado es v2.

v2

Lifetime (s)

Duración de una SA, en segundos

Una SA se renegociará cuando expire su vida útil.

El valor predeterminado es 86400.

86400

Negotiation Mode

Este parámetro solo está disponible cuando Version está establecido en v1. Puede establecer Negotiation Mode en Main o Aggressive.

El modo predeterminado es Main.

Main

Tabla 3 Política de IPsec Parámetro

Descripción

Valor de ejemplo

Authentication Algorithm

Algoritmo de hash utilizado para la autenticación. Se admiten los siguientes algoritmos:

- SHA1 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- MD5 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- SHA2-256

- SHA2-384

- SHA2-512

El algoritmo predeterminado es SHA2-256.

SHA2-256

Encryption Algorithm

Algoritmo de encriptación. Se admiten los siguientes algoritmos:

- AES-128

- AES-192

- AES-256

- 3DES (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

El algoritmo predeterminado es AES-128.

AES-128

PFS

Algoritmo utilizado por la función Perfect forward secrecy (PFS).

PFS admite los siguientes algoritmos:

- DH grupo 2 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- DH grupo 5 (Este algoritmo es inseguro. Tenga cuidado al usar este algoritmo.)

- DH group 14

El algoritmo predeterminado es DH group 14.

DH group 14

Transfer Protocol

Protocolo de seguridad utilizado en IPsec para transmitir y encapsular datos de usuario. Se admiten los siguientes protocolos:

- AH

- AH-ESP

El protocolo predeterminado es ESP.

ESP

Lifetime (s)

Duración de una SA, en segundos

Una SA se renegociará cuando expire su vida útil.

El valor predeterminado es 3600.

3600

Una política de IKE especifica los algoritmos de encriptación y autenticación que se utilizarán en la fase de negociación de un túnel IPsec. Una política de IPsec especifica el protocolo, el algoritmo de encriptación y el algoritmo de autenticación que se utilizarán en la fase de transmisión de datos de un túnel de IPsec. Las políticas de IKE y de IPsec deben ser las mismas en ambos extremos de una conexión de VPN. Si son diferentes, la conexión de VPN no se puede configurar.

No se recomiendan los siguientes algoritmos porque no son lo suficientemente seguros:

- Algoritmos de autenticación: SHA1 y MD5

- Algoritmo de cifrado: 3DES

- Algoritmos de DH: Grupo 1, Grupo 2 y Grupo 5

- Envíe su solicitud.

Después de crear la VPN IPsec, se asigna una dirección IP pública a la VPN. La dirección IP es la dirección de gateway local de la VPN creada. Al configurar el túnel remoto en su centro de datos, debe establecer la dirección de gateway remota en esta dirección IP.

- Necesita configurar un túnel VPN IPsec en el router o firewall en su centro de datos local.