¿Qué puedo hacer si falla la conexión entre mis servidores e Internet después de agregar las reglas de SNAT y de DNAT?

Síntomas

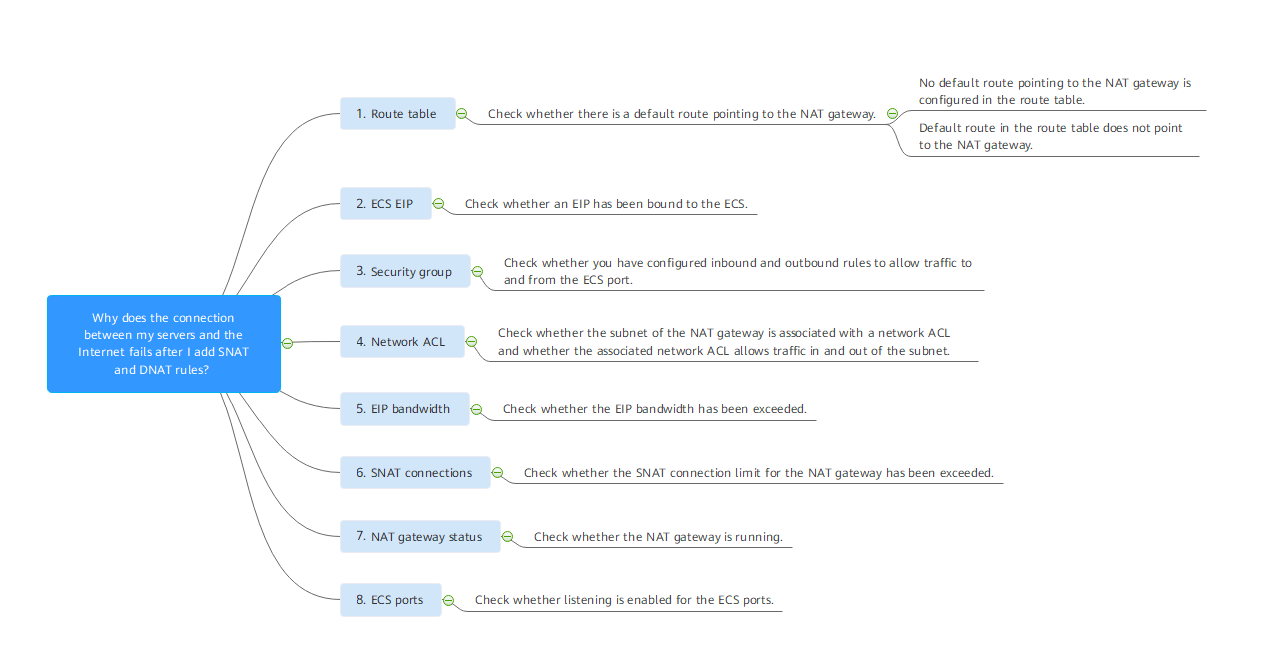

Usted compró un Gateway NAT público y agregó las reglas de SNAT y de DNAT, pero sus servidores no pueden acceder a Internet ni proporcionar servicios accesibles desde Internet. Si la red configurada con un Gateway NAT público puede conectarse a Internet depende de la configuración de tabla de ruta, la configuración del grupo de seguridad y la configuración de ACL de red. Si se produce algún problema de configuración, la conexión de red fallará. Esta sección describe el proceso de localización de fallas después de configurar un Gateway NAT público.

Localización de fallas

Las siguientes causas de falla se enumeran en orden descendente de probabilidad de ocurrencia.

Si la falla persiste después de que se descarta una posible causa, baje la lista a las otras posibles causas.

|

Causa posible |

Solución |

|---|---|

|

La tabla de ruta está configurada incorrectamente. |

Agregue la ruta por defecto o una ruta que apunte al Gateway NAT público a la tabla de ruta. Para obtener más información, véase Comprobación de si la ruta predeterminada que apunta al Gateway NAT público está configurada en la tabla de rutas. |

|

El ECS tiene una EIP vinculada. |

Desvincule la EIP del ECS. Para obtener más información, véase Comprobación de si el ECS tiene una EIP vinculada. |

|

Las reglas del grupo de seguridad están configuradas incorrectamente. |

Configure las reglas del grupo de seguridad de ECS para permitir el tráfico hacia y desde el ECS. Para obtener más información, véase Comprobación de si las reglas del grupo de seguridad permiten el tráfico hacia y desde el puerto de ECS. |

|

La ACL de red redestá configurada incorrectamente. |

Agregue reglas de la ACL de red para permitir el tráfico dentro y fuera de la subred. Para obtener más información, véase Comprobación de si las reglas de ACL de red permiten el tráfico dentro y fuera de la subred. |

|

El ancho de banda de la EIP excede el umbral. |

Aumente el ancho de banda de EIP haciendo referencia a Comprobación de si se ha superado el límite de ancho de banda de EIP. |

|

El volumen de servicio del Gateway NAT público excede el límite superior. |

Aumente las especificaciones del Gateway NAT público. Para obtener más información, véase Comprobación de si se ha superado el límite de conexión de SNAT para el Gateway NAT público. |

|

El estado de comprar es anormal. |

Asegúrese de que el Gateway NAT público se está ejecutando. Para obtener más información, véase Comprobar si el estado del Gateway NAT público es normal. |

|

No se escucha el puerto del ECS . |

Vuelva a activar el puerto del ECS . Para obtener más información, véase Comprobación de puertos de ECS. |

Comprobación de si la ruta predeterminada que apunta al Gateway NAT público está configurada en la tabla de rutas

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - Haga clic en Service List en la esquina superior izquierda. En Networking, seleccione Virtual Private Cloud.

- En el panel de navegación de la izquierda, elija Route Tables.

- En la lista de tablas de ruta, haga clic en el nombre de la tabla de ruta asociada a la VPC al que pertenece el Gateway NAT público.

- Compruebe si la ruta predeterminada (0.0.0.0/0) que apunta al Gateway NAT público está en la lista de rutas.

- Si no, agregue la ruta por defecto que apunta al Gateway NAT público a la tabla de ruta.

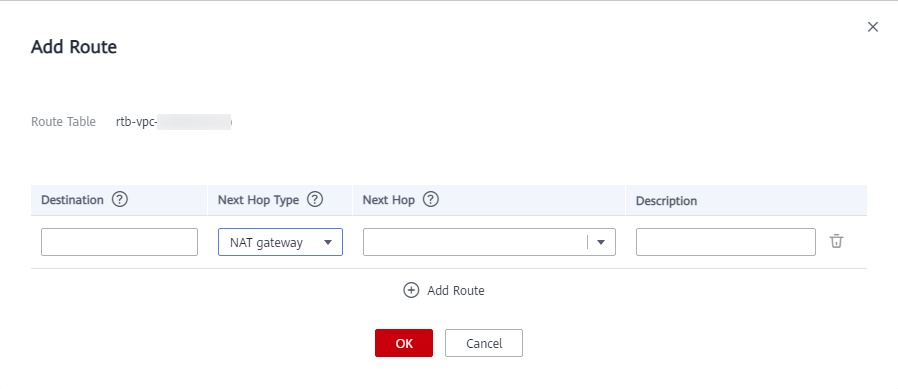

- Haga clic en Add Route y configure los parámetros requeridos.

Figura 2 Agregar la ruta

Tabla 2 Descripciones de parámetros Parámetro

Descripción

Destination

El bloque CIDR de destino

Póngalo a 0.0.0.0/0.

Next Hop Type

Póngalo a NAT gateway.

Next Hop

Establezca el ID del Gateway NAT público que compró.

Descripción

(Opcional) Información complementaria sobre la ruta

Ingrese hasta 255 caracteres. Los corchetes angulares (< o >) no están permitidos.

- Haga clic en OK.

- Haga clic en Add Route y configure los parámetros requeridos.

- Si hay una ruta por defecto pero no apunta al Gateway NAT público, agregue una ruta que apunte al Gateway NAT público a la tabla de ruta existente. Alternativamente, cree una tabla de ruta y agregue una ruta predeterminada que apunte al Gateway NAT público a la nueva tabla de ruta.

- Para agregar una ruta que apunte al Gateway NAT público a la tabla de ruta existente, realice los siguientes pasos:

- Haga clic en Add Route y configure los parámetros requeridos.

Figura 3 Agregar la ruta

Tabla 3 Descripciones de parámetros Parámetro

Descripción

Destination

El bloque CIDR de destino

Next Hop Type

Póngalo a NAT gateway.

Next Hop

Establezca el ID del Gateway NAT público que compró.

Description

(Opcional) Información complementaria sobre la ruta

Ingrese hasta 255 caracteres. Los corchetes angulares (< o >) no están permitidos.

- Haga clic en OK.

- Haga clic en Add Route y configure los parámetros requeridos.

- Cree una tabla de ruta y agregue una ruta por defecto que apunte al Gateway NAT público.

Para crear una tabla de ruta, haga clic en Increase Quota en el cuadro de diálogo Create Route Table o elija Service Tickets > Create Service Ticket en la esquina superior derecha de la página Route Tables para aumentar primero su cuota de tabla de ruta. Para obtener más información, consulte Creación de un ticket de servicio.

- En la esquina superior derecha de la página Route Tables, haga clic en Create Route Table y configure los parámetros requeridos.

Tabla 4 Descripciones de parámetros Parámetro

Descripción

Valor de ejemplo

Name

(Obligatorio) El nombre de la tabla de ruta

Ingrese hasta 64 caracteres. Solo se permiten letras, dígitos, guiones bajos (_), guiones (-) y puntos (.). No se permiten espacios.

rtb-001

VPC

(Obligatorio) La VPC a la que pertenece la tabla de ruta

vpc-001

Descripción

(Opcional) Información complementaria sobre la tabla de ruta

Ingrese hasta 255 caracteres. Los corchetes angulares (< o >) no están permitidos.

N/A

Route Settings

Información sobre rutas

Puede hacer clic en Add Route para agregar más rutas.

Establece Destination en 0.0.0.0/0, Next Hop Type en NAT gateway y Next Hop en el Gateway NAT público que compraste.

N/A

- Haga clic en OK.

Aparece un cuadro de diálogo Information que indica que puede asociar la tabla de ruta a una subred ahora o más tarde.

- Haga clic en Associate Subnet.

Se muestra la ficha Associated Subnets.

- Haga clic en Associate Subnet y seleccione la subred que desea asociar.

- Haga clic en OK.

- En la esquina superior derecha de la página Route Tables, haga clic en Create Route Table y configure los parámetros requeridos.

- Para agregar una ruta que apunte al Gateway NAT público a la tabla de ruta existente, realice los siguientes pasos:

- Si no, agregue la ruta por defecto que apunta al Gateway NAT público a la tabla de ruta.

Comprobación de si el ECS tiene una EIP vinculada

Si tanto SNAT como EIP están configurados para un ECS,, laEIP se usa preferentemente para el reenvío de datos.

Si tanto DNAT como EIP están configurados para un ECS, el ECS tendrá dos EIP, una que está unida al ECS y otra que está asociada con la regla de DNAT. Los datos entrantes serán reenviados por una de las dos EIP, que es determinada por el usuario del cliente. Los datos salientes serán transmitidos por la EIP vinculada al ECS en prioridad. Si las dos EIP son diferentes, el reenvío de datos fallará.

Si el ECS tiene una EIP vinculada, realice los siguientes pasos para desvincular la EIP .

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - En Computing, haga click en Elastic Cloud Server.

- En la lista, localice el ECS . En la columna IP Address, compruebe si el ECS tiene una EIP vinculada.

- Si no, compruebe el siguiente elemento.

- Si es así, desvincúlela.

Para obtener más información sobre cómo desvincular una EIP de un ECS , consulte la sección Desvinculación de una EIP.

Comprobación de si las reglas del grupo de seguridad permiten el tráfico hacia y desde el puerto de ECS

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - En Computing, haga click en Elastic Cloud Server.

- En la página Elastic Cloud Server, haga clic en el nombre del ECS .

- Haga clic en la ficha Security Groups y vea las reglas del grupo de seguridad.

- Compruebe si ha configurado las reglas entrantes y salientes para permitir el tráfico hacia y desde el puerto del ECS .

- En caso afirmativo, compruebe el siguiente elemento.

- Si no, haga clic en Manage Rule.

En la página de la ficha Summary del grupo de seguridad, haga clic en Inbound Rules u Outbound Rules para agregar una regla de entrada y una de salida que permiten el tráfico hacia y desde el puerto del ECS . Para obtener más información acerca de los parámetros de reglas entrantes y salientes, consulte Adición de una regla de grupo de seguridad.

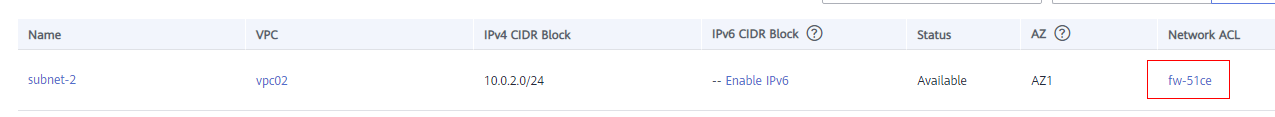

Comprobación de si las reglas de ACL de red permiten el tráfico dentro y fuera de la subred

Compruebe si la subred de VPC está asociada a las reglas deACL de red. En caso afirmativo, compruebe las reglas deACL de red.

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - Haga clic en Service List en la esquina superior izquierda. En Networking, seleccione Virtual Private Cloud.

- En el panel de navegación de la izquierda, haga clic en Subnets.

- Compruebe si la subred del gateway de NAT está asociada con una ACL de red.

El nombre específico de la ACL de red indica que la asociación tiene éxito.

Figura 4 ACL de red

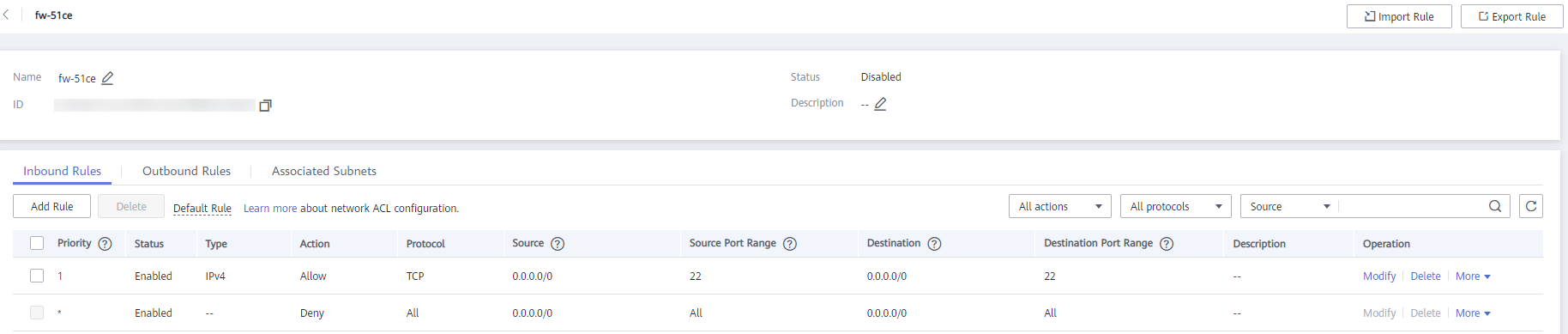

- Haga clic en el nombre de la ACL de red para ver los detalles.

Figura 5 Detalles de la ACL de red

- Compruebe si se han agregado las reglas entrantes y salientes que permiten el tráfico dentro y fuera de la subred.

Si no, agregue dichas reglas entrantes y salientes o disocie la ACL de red de la subred.

Para obtener más información, consulte las secciones Adición de una regla de ACL de red y Disociación de una subred de una ACL de red.

Las reglas de la ACL de red predeterminadas niegan todos los paquetes entrantes y salientes. Después de deshabilitar la ACL de red, las reglas predeterminadas siguen surtiendo efecto.

Comprobación de si se ha superado el límite de ancho de banda de EIP

Si una EIP está vinculada al Gateway NAT público, se utiliza el ancho de banda para proporcionar el tráfico de acceso entre la red pública y el Gateway NAT público.

Si la red está desconectada, compruebe si el ancho de banda de EIP excede el límite.

Para obtener más información, consulte ¿Cómo sé si se ha superado el límite de ancho de banda de mi EIP?

Para obtener instrucciones sobre cómo aumentar el ancho de banda, consulte Cambio de un ancho de banda de EIP.

Comprobación de si se ha superado el límite de conexión de SNAT para el Gateway NAT público

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - Haga clic en Service List en la esquina superior izquierda. En Management & Governance, seleccione Cloud Eye.

- En el panel de navegación de la izquierda, elija Cloud Service Monitoring > NAT Gateway.

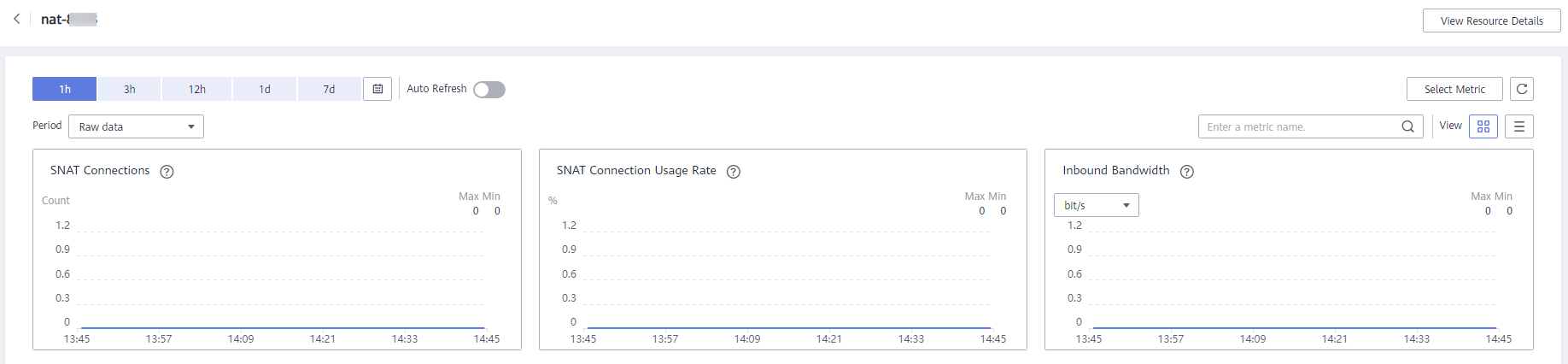

- Busque la fila que contiene el Gateway NAT público que compró y haga clic en View Metric en la columna Operation para comprobar la supervisión detallada.

Figura 6 Detalles de la métrica del gateway de NAT

- Compruebe si se ha superado el límite de conexión de SNAT para el Gateway NAT público.

- Si no, compruebe el siguiente elemento.

- Si el número de conexiones de SNAT excede el límite superior de las especificaciones del Gateway NAT público, aumente las especificaciones.

Para obtener más información sobre cómo aumentar las especificaciones del Gateway NAT público, consulte Modificación de un gateway de NAT público.

Comprobar si el estado del Gateway NAT público es normal

- Inicie sesión en la consola de gestión.

- Haga clic en

en la esquina superior izquierda y seleccione la región y el proyecto deseados.

en la esquina superior izquierda y seleccione la región y el proyecto deseados. - Haga clic en Service List en la esquina superior izquierda. En Networking, seleccione NAT Gateway.

- En la lista de Gateway NAT público, localice el gateway de NAT y compruebe si su estado es Running.

- En caso afirmativo, compruebe el siguiente elemento.

- En caso negativo, las causas posibles son las siguientes:

- El Gateway NAT público no se renueva a tiempo. Renueve la suscripción. Para obtener detalles sobre cómo renovar la suscripción, consulte Realización de reembolso (clientes directos de pospago).

- La cuenta o los recursos de su cuenta se congelan porque violó los requisitos de seguridad o las leyes y regulaciones relacionados al usar la plataforma en Huawei Cloud. Si completa la rectificación dentro del período requerido y cumple con los requisitos legales y de seguridad relacionados, su cuenta y recursos pueden ser descongelados. Si no completa la rectificación dentro del plazo requerido, se eliminarán sus recursos.

Comprobación de puertos de ECS

Asegúrese de que los puertos del ECS están en el estado LISTEN. Tabla 5 enumera los estados comunes de TCP.

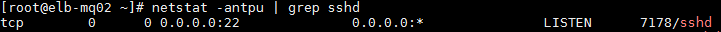

- Linux

Ejecute el comando netstat -antp para comprobar si el puerto de ECS está en el estado LISTEN.

Por ejemplo, ejecute netstat -ntulp |grep 80.Figura 7 Comprobación del estado de escucha del puerto

Si no, habilite el puerto de ECS.

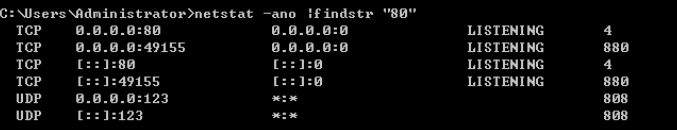

- Windows

Realice las siguientes operaciones para comprobar la comunicación del puerto:

- Ejecute cmd.exe.

- Ejecute el comando netstat -ano | findstr "PID" para obtener el PID utilizado por el proceso.

Por ejemplo, ejecute netstat -ano | findstr "80".Figura 8 Comprobación del estado de escucha del puerto

Si no, habilite el puerto de ECS.

|

Estado de TCP |

Descripción |

Escenario |

|---|---|---|

|

LISTEN |

Escucha las solicitudes de conexión de red desde un puerto de TCP remoto. |

El servidor de TCP se está ejecutando. |

|

ESTABLISHED |

Se ha establecido una conexión. |

Una conexión de TCP está correctamente configurada. |

|

TIME-WAIT |

Espera hasta que el servidor de TCP remoto reciba el acuse de recibo después de enviar una solicitud de desconexión. |

La conexión de TCP está rota y este estado se borra en 1 minuto. |

|

CLOSE-WAIT |

Espera una solicitud de desconexión enviada por un usuario local. |

Un error del programa resultó en un socket abierto. Este estado se muestra después de desconectar la red, lo que indica que un proceso está en un bucle infinito o esperando que se cumplan ciertos requisitos. Para resolver este problema, reinicie el proceso afectado. |

|

FIN-WAIT-2 |

Espera la solicitud de desconexión de red desde un servidor de TCP remoto. |

La red se ha desconectado y requiere 12 minutos para recuperarse automáticamente. |

|

SYN-SENT |

Espera la solicitud de conexión de red coincidente después de enviar una solicitud de conexión de red. |

Falló la solicitud de conexión de TCP, que generalmente se debe a la demora en el manejo del uso alto de CPU en el servidor o por un ataque DDoS. |

|

FIN-WAIT-1 |

Espera la solicitud de desconexión de TCP remota o el acuse de recibo de una solicitud de desconexión anterior. |

Si la red se ha desconectado, es posible que este estado no se recupere automáticamente después de 15 minutos. Si el puerto permanece ocupado durante un largo período de tiempo, reinicie el sistema operativo para resolver el problema. |