NGINX Ingress控制器漏洞公告(CVE-2026-1580、CVE-2026-24512、CVE-2026-24513、CVE-2026-24514)

Kubernetes社区近日公布了四个安全漏洞(CVE-2026-1580、CVE-2026-24512、CVE-2026-24513、CVE-2026-24514),这些漏洞可能允许攻击者执行任意代码或拒绝服务,详情如下:

- CVE-2026-1580是NGINX Ingress控制器中发现的一个高危安全漏洞。Ingress对象中的“nginx.ingress.kubernetes.io/auth-method”annotation可用于向nginx注入配置,攻击者可借此在Nginx Ingress控制器上下文中实现任意代码执行,并泄露控制器可访问的Secret。

- CVE-2026-24512是NGINX Ingress控制器中发现的一个高危安全漏洞。Ingress对象中的“rules.http.paths.path”字段当被设置为“ImplementationSpecific”时,该字段值可能被注入Nginx配置,攻击者可借此在Nginx Ingress控制器上下文中实现任意代码执行,并泄露控制器可访问的Secret。

- CVE-2026-24513是NGINX Ingress控制器中发现的一个漏洞,在特定的错误配置组合下,Ingress对象中的“auth-url”annotation可用于向nginx注入配置,导致认证保护被绕过。

- CVE-2026-24514是NGINX Ingress控制器中发现的一个漏洞,NGINX Ingress的验证准入控制器(Validating Admission Controller)未对请求大小进行有效限制,可能遭受资源耗尽型拒绝服务攻击。

漏洞详情

|

漏洞类型 |

CVE-ID |

漏洞级别 |

披露/发现时间 |

|---|---|---|---|

|

代码执行 |

高 |

2026-02-02 |

|

|

代码执行 |

高 |

2026-02-02 |

|

|

权限绕过 |

低 |

2026-02-02 |

|

|

拒绝服务 |

中 |

2026-02-02 |

漏洞影响

受漏洞影响的开源NGINX Ingress控制器版本范围如下:

- < v1.13.7

- < v1.14.3

CCE NGINX Ingress控制器插件5.0.2、6.0.1及以下的版本均受该漏洞影响,CCE NGINX Ingress控制器插件与开源版本的对应关系参见NGINX Ingress控制器插件版本发布记录。

判断方法

- 前往插件中心,查看是否已安装NGINX Ingress控制器插件以及插件版本。

图1 查看已安装插件版本

- 若插件版本在5.0.2、6.0.1及以下,则受漏洞影响,否则不受这些漏洞影响。

漏洞修复方案

CCE将发布新的NGINX Ingress控制器插件修复该漏洞,请留意NGINX Ingress控制器插件版本发布记录。在修复之前,请按最小权限原则,只给予受信用户创建及管理Ingress的权限。

本次漏洞修复集群版本为范围v1.29-v1.34,若CCE集群版本低于v1.29,请先升级集群版本,再升级NGINX Ingress控制器插件。升级前建议先阅读升级NGINX Ingress控制器的兼容性说明。

- 登录CCE控制台。

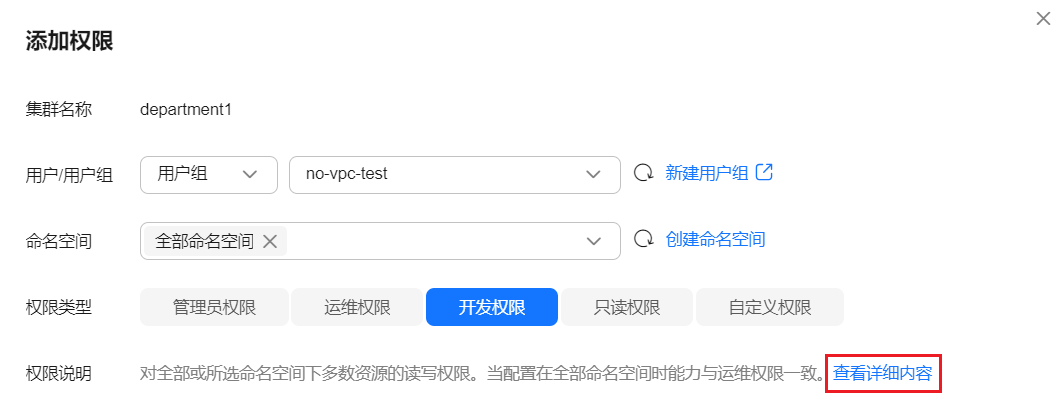

- 前往“权限管理”,选择需要添加权限的集群,单击右上角“添加权限”。

- 选择需要授予的用户/用户组、命名空间和权限类型,单击“查看详细内容”。

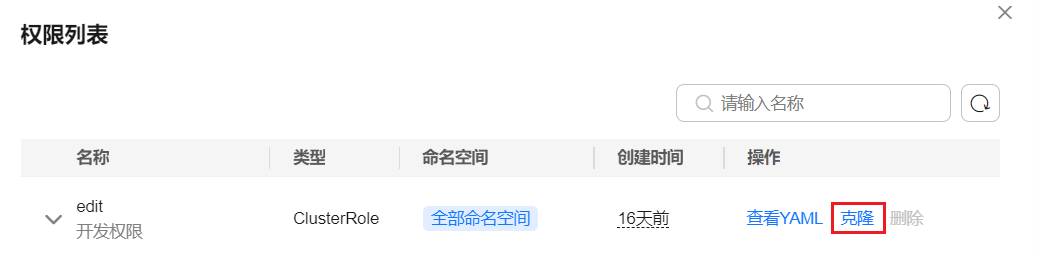

- 单击“克隆”。

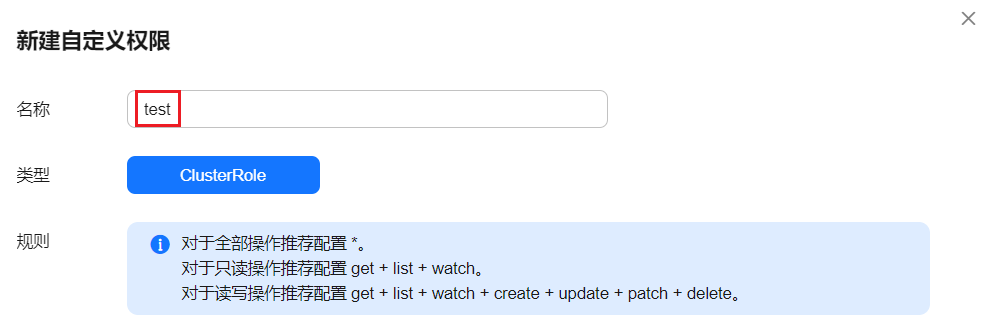

- 输入新建的自定义权限名称。

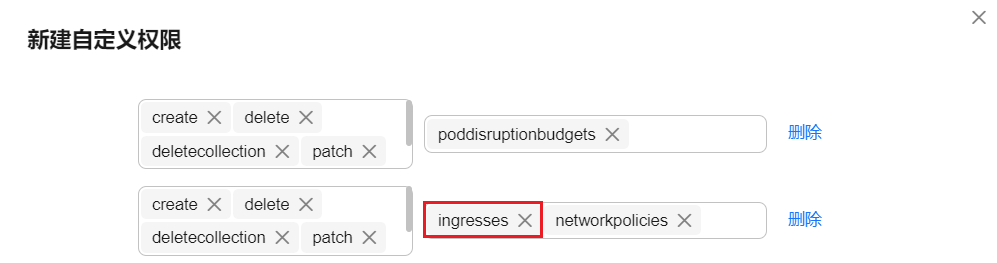

- 删除ingresses的写入权限,并单击“确定”。

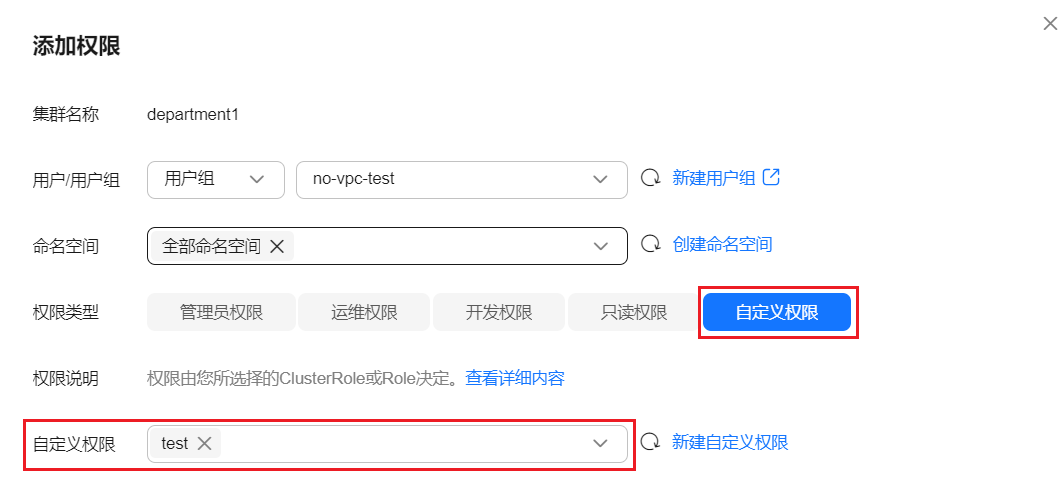

- 返回添加权限页面,权限类型选择“自定义权限”,并勾选上一步中创建的自定义权限。

- 单击“确定”。

相关链接

- 开源NGINX Ingress控制器v1.13.7版本发布记录:https://github.com/kubernetes/ingress-nginx/releases/tag/controller-v1.13.7

- 开源NGINX Ingress控制器v1.14.3版本发布记录:https://github.com/kubernetes/ingress-nginx/releases/tag/controller-v1.14.3

- Kubernetes社区的披露公告:

https://github.com/kubernetes/kubernetes/issues/136677

https://github.com/kubernetes/kubernetes/issues/136678