签发域控证书(通过AD CS服务-推荐)

操作场景

在对接AD场景下,启用基于证书的身份认证,AD域服务器必须配备有效的域控证书。该证书可由AD服务器自身的证书服务(AD CS)签发。

操作步骤

安装 AD CS服务

- 使用账号密码登录AD 服务器。

- 按“win + r”,在弹出的运行框中输入“servermanager”命令,打开服务器管理器。

- 在“服务器管理器”页面左侧单击“仪表盘”,单击“添加角色和功能”,弹出“添加角色和功能向导”页面。

- 在“选择安装类型”勾选“基于角色或基于功能的安装”,单击“下一步”。

- 勾选“从服务器池中选择服务器”,单击“下一步”。

- 在“选择服务器角色”页面勾选“Active Directory 证书服务”,弹出“添加角色和功能向导”。

- 单击“添加功能”,单击“下一步”。

- 单击“下一步”,再次单击“下一步”。

- 在“角色服务”中勾选“证书颁发机构”和“证书颁发机构Web注册”,单击“下一步”。

- 在“确认安装所选内容”页面单击“安装”。

请勿在安装过程中关闭向导。

- 安装完成后,单击“配置目标服务器上配置 Active Directory 证书服务”,弹出“AD CS配置”向导页面。

- 单击“下一步”。

- 在“角色服务”中,勾选“证书颁发机构”和“证书颁发机构Web注册”,单击“下一步”。

- 在“设置类型”页面勾选“企业 CA”,单击“下一步”。

- 在“指定 CA 类型”页面勾选“根 CA”,单击“下一步”。

- 在“指定私钥类型”页面勾选“创建新的私钥”,单击“下一步”。

- 在“CA 的加密”页面,默认选择(RSA#Microsoft Software Key Storage Provider),秘钥长度默认选择“2048”。

哈希算法默认选择 (SHA256) ,单击“下一步”。

- 在“CA 名称”页面配置指定CA名称,单击“下一步”。

- 此CA的公用名称(C):建议使用默认名称,或根据要求更改名称。

- 可分辨名称名称后缀(D):默认为空,可根据实际情况选择是否填写。

- 预览可分辨名称(V):建议使用默认名称,或根据要求更改名称。

- 在“有效期”页面“指定有效期”中, 建议的默认设置为“5年”或根据实际情况选择年限。单击“下一步”。

- 在“CA 数据库”页面的“指定数据库位置”中,指定证书数据库位置和证书数据库日志位置。 如果指定默认位置之外的位置,请确保使用阻止未经授权的用户或计算机访问 CA 数据库和日志文件的访问控制列表 (ACL) 来保护文件夹。 单击“下一步”。

- 在“确认”页面单击“配置”,配置完成后,单击“关闭”。

签发域控证书

- 根据以上1~21完成AD CS安装及配置后,当前AD服务器将会自动签发域控证书。

- 若同一域内存在多台AD服务器,其余服务器可采用以下任一方式签发域控制器证书。

- 重启剩余AD服务器,以签发域控证书:

请在维护窗口期内,依次重启剩余AD服务器,建议先备份,后重启,为保证服务正常,且不要批量重启。

- 手动为剩余AD服务器签发域控证书:

- 使用账号密码登录其他AD服务器。

- 按“win + r”,在弹出的运行框中输入“certlm.msc”,按“Enter”。

- 在左侧导航栏依次选择“证书 - 本地计算机 > 个人 > 证书”。

- 右键单击“证书”,依次选择“所有任务 > 申请新证书”,弹出“证书注册”向导。

- 单击“下一步”,再次单击“下一步”,勾选“Kerberos 身份验证”或“域控制器”其中之一。

- 单击“注册”。

- 重启剩余AD服务器,以签发域控证书:

验证域控证书

- 在AD服务器上按“win + r”,在弹出的对话框中输入“eventvwr”,按“Enter”回车。

- 在事件查看器页面依次单击“应用程序和服务日志 > Microsoft > Windows > Kerberos-Key-Distribution-Center > Operational”。

- 在事件ID中查看“302”事件,在“常规”下查看提示:“密钥发行中心(KDC)使用以下KDC证书进行智能卡或证书身份验证”。

说明域控证书签发成功。

多域场景

- 使用账号密码登录已签发域控证书的AD域服务器。

- 按“win + r”,在弹出的运行框中输入“certlm.msc”,按“Enter”。

- 在左侧导航栏依次选择“证书 - 本地计算机 > 个人 > 证书”。

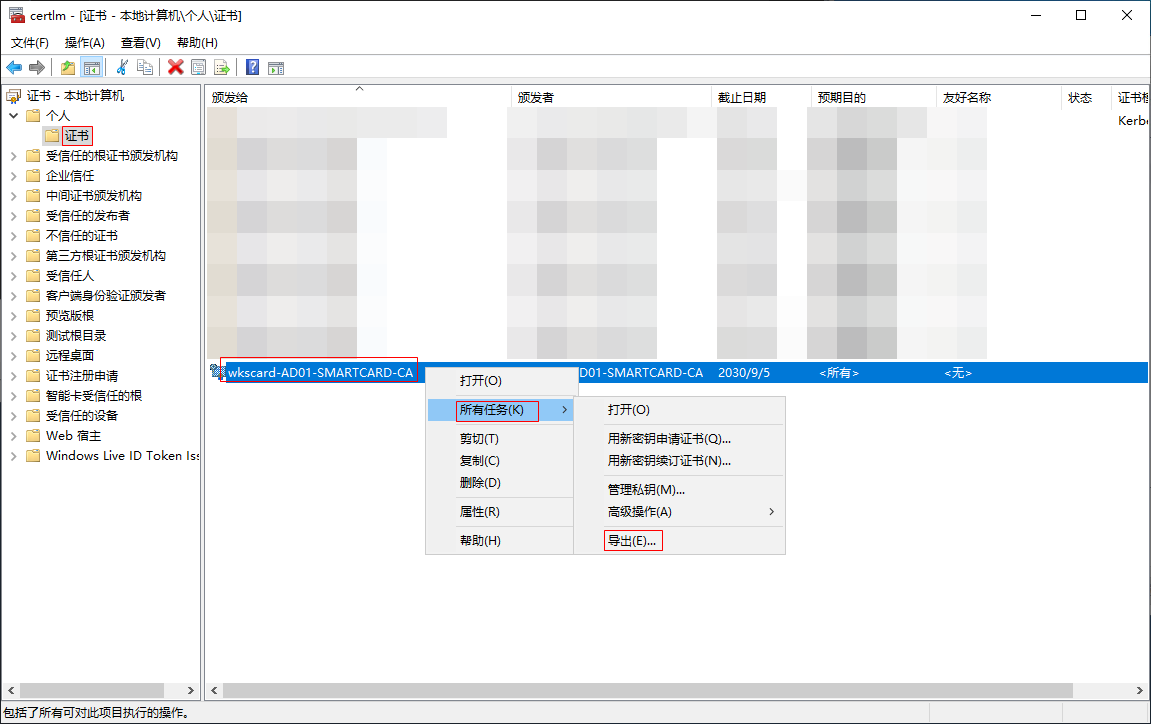

- 在右侧选择创建的CA证书,右键单击证书,依次选择“所有任务 > 导出”,弹出“证书导出向导”,如图1所示。

- 单击“下一步”,默认提示,再次单击“下一步”。

- 默认导出文件格式,单击“下一步”。

- 单击“浏览”,选择导出路径,输入导出文件名(如:adcsroot.cer),单击“保存”。

- 使用账号密码登录其他AD域服务器。

- 拷贝7导出的证书至AD服务器中。

- 在AD服务器左下角单击“

”,输入“cmd”,右键单击“命令提示符”选择“以管理员身份运行”。

”,输入“cmd”,右键单击“命令提示符”选择“以管理员身份运行”。 - 进入存放导出证书的目录,执行如下命令安装根CA证书。

certutil -addstore root adcsroot.cer

“adcsroot.cer”请根据实际导出的证书进行替换。

如果有多台AD服务器,请重复以上操作,或通过配置组策略同步至各个AD服务器中,参考如下步骤:

- 在8的AD服务器左下角的任务栏,单击

。

。 - 在弹出的“开始”菜单右侧,单击打开“服务器管理器”。

- 在“服务器管理器”页面右上方依次单击“工具 > 组策略管理”。

- 在“组策略管理”页面,依次单击“林 > 域 ”。

- 展开域名,选择“组策略对象”,右键单击“Default Domain Controllers Policy”,选择“编辑”。

- 在“组策略管理编辑器”页面依次进入“计算机配置 > 首选项 > Windows设置 > 注册表”。

- 右键单击“注册表”,依次选择“新建 > 注册表项”。

- 在“新建注册表属性”页面选择注册表路径,路径为“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates\ROOT\Certificates\”

- 单击7下载的证书指纹字段的值,选中“Blob”,单击“选择”,如下图所示。