查看和处理入侵告警事件

企业主机安全可对您已开启的告警防御能力提供总览数据,帮助您快速了解安全告警概况包括存在告警的服务器、待处理告警事件、已处理告警事件、已拦截IP和已隔离文件。

事件管理列表仅保留近30天内发生的告警事件,您可以根据自己的业务需求,自行判断并处理告警,快速清除资产中的安全威胁。

告警事件处理完成后,告警事件将从“未处理”状态转化为“已处理”。

收到告警事件通知说明您的云服务器被攻击过,不代表已经被破解入侵。

您可在收到告警后,及时对告警进行分析、排查,采取相应的防护措施即可。

约束与限制

- 若不需要检测高危命令执行、提权操作、反弹Shell、异常Shell或者网站后门,您可以通过“策略管理”页面手动关闭指定策略的检测。关闭检测后,HSS不对策略组关联的服务器进行检测,详细信息请参见查看和创建策略组。

- 其他检测项不允许手动关闭检测。

查看告警事件

- 登录管理控制台。

- 在页面左上角选择“区域”,单击

,选择,进入企业主机安全页面。

图1 企业主机安全

,选择,进入企业主机安全页面。

图1 企业主机安全

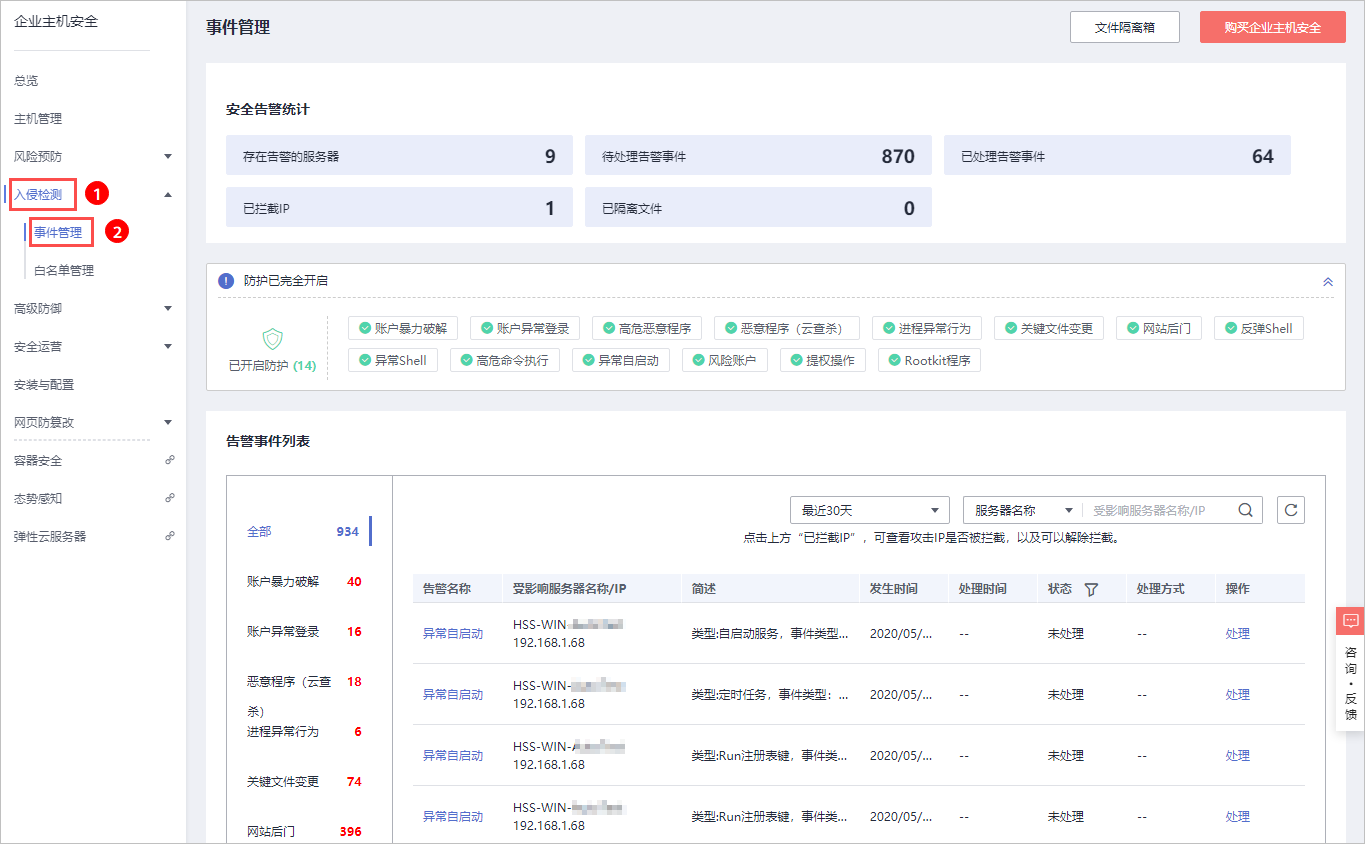

- 在左侧导航栏中,单击,进入“事件管理”页面,如图2所示。

表1 安全告警事件列表说明 告警事件状态

告警事件状态说明

存在告警的服务器

展示存在告警的服务器数量。

待处理告警事件

展示您资产中所有待处理告警的数量。

安全告警处理页面默认展示所有待处理告警信息,更多详细内容请参见处理告警事件。

已处理告警事件

展示您资产中所有已处理的告警事件数量。

已拦截IP

展示已拦截的IP。单击“已拦截IP”,可查看已拦截的IP地址列表。

已拦截IP列表展示“服务器名称”、“攻击源IP”、“攻击类型”、“拦截次数”、“开始拦截时间”、“最近拦截时间”、“拦截时长”和“拦截状态”。

如果您发现有合法IP被误封禁(比如运维人员因为记错密码,多次输错密码导致被封禁),可以手工解除拦截。如果发现某个主机被频繁攻击,需要引起重视,建议及时修补漏洞,处理风险项。

须知:解除被拦截的IP后,主机将不会再拦截该IP地址对主机执行的操作。

已隔离文件

企业主机安全可对检测到的威胁文件进行隔离处理,被成功隔离的文件会添加到“事件管理”的“文件隔离箱”中。

被成功隔离的文件一直保留在文件隔离箱中,您可以根据自己的需要进行一键恢复处理,关于文件隔离箱的详细信息,请参见管理文件隔离箱。

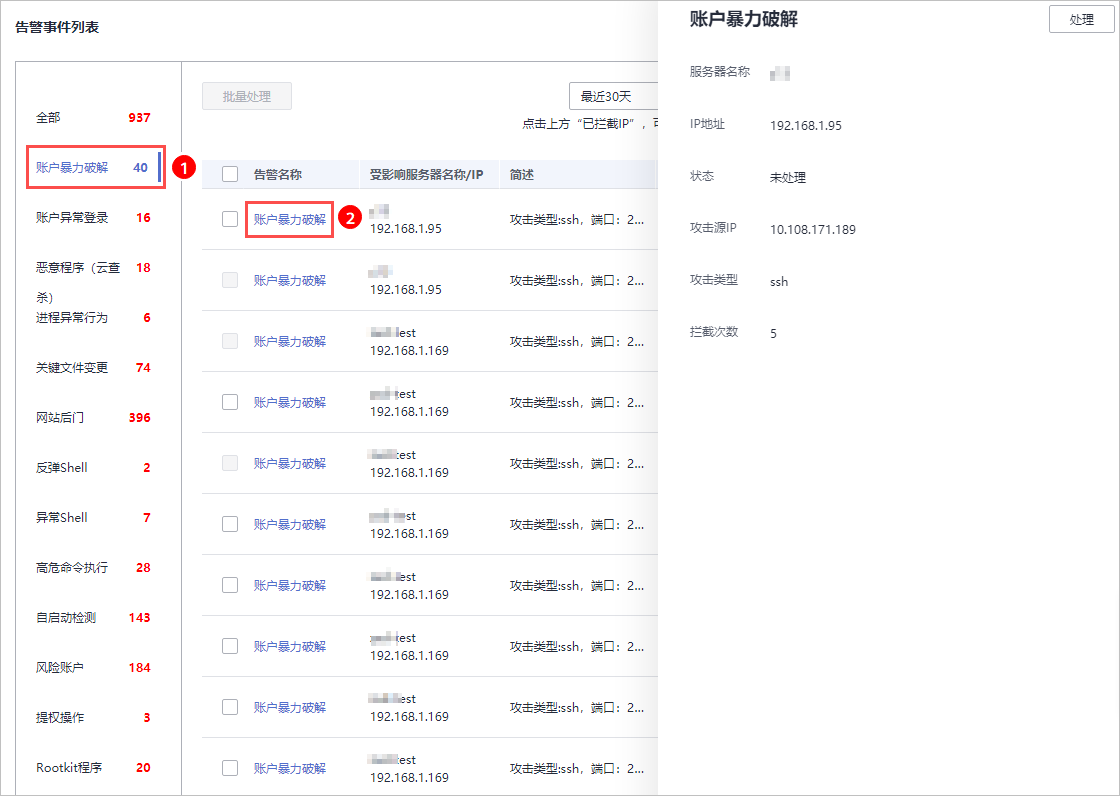

- 单击告警事件列表中的告警事件,可查看告警事件对应的受影响的服务器、发生时间等信息,如图3所示。

- 全部:展示发生的总的告警数。

- 告警事件:展示各告警事件发生的告警数。

- 单击告警列表中的告警名称,可查看告警的详细信息,如图4所示。

处理告警事件

当发生安全告警事件后,为了保障您的云服务器安全,可以根据以下方式处理安全告警事件。

由于网络攻击手段、病毒样本在不断演变,实际的业务环境也有不同差异,因此,无法保证能实时检测防御所有的未知威胁,建议您基于安全告警处理、漏洞、基线检查等安全能力,提升整体安全防线,预防黑客入侵、盗取或破坏业务数据。

- 登录管理控制台。

- 在页面左上角选择“区域”,单击

,选择,进入企业主机安全页面。

图5 企业主机安全

,选择,进入企业主机安全页面。

图5 企业主机安全

- 在左侧导航栏,单击,进入事件管理页面。

图6 事件管理

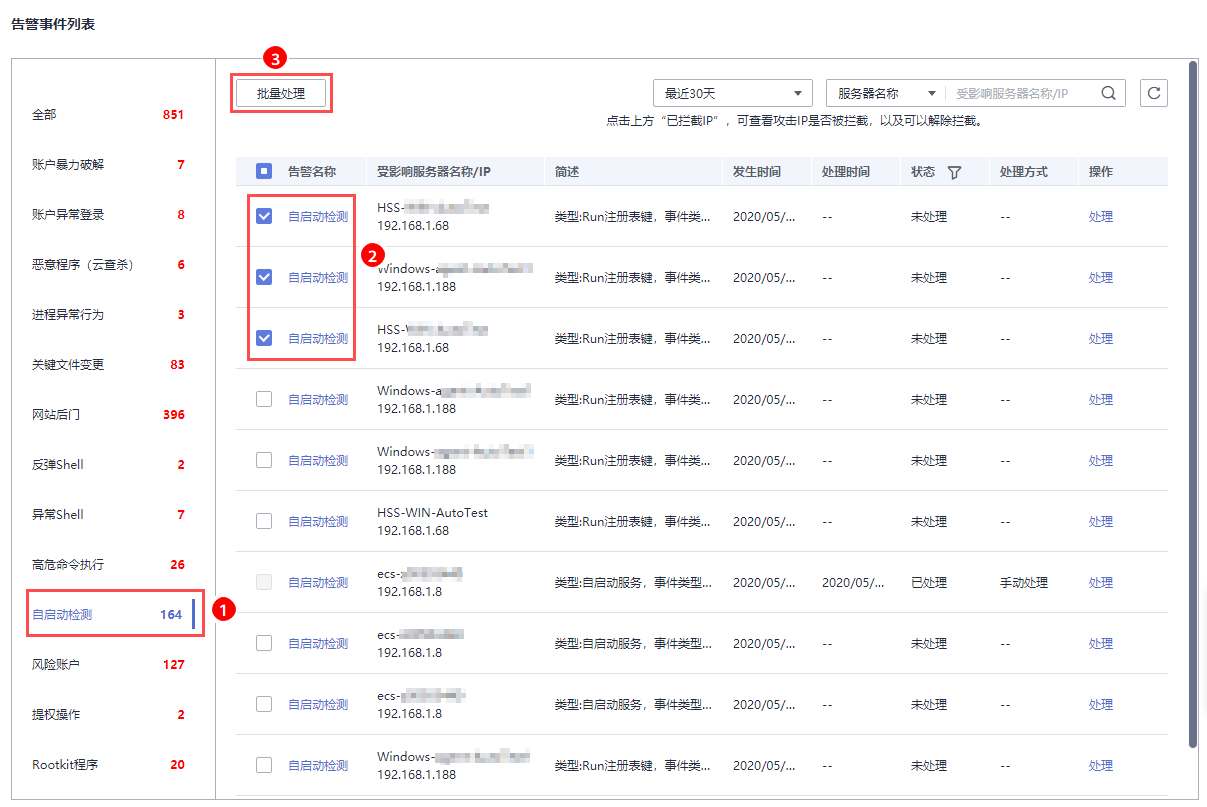

- 单击告警列表中的告警事件,勾选待处理的告警事件,单击“批量处理”,处理告警事件,如图7所示,处理方式如表2所示。

您也可以单击告警名称所在行的“处理”,处理告警。

告警事件展示在“事件管理”页面中,事件管理列表仅展示最近30天的告警事件。

您需要根据自己的业务需求,自行判断并处理告警。告警事件处理完成后,告警事件将从“未处理”状态变更为“已处理”。HSS将不再对已处理的事件进行统计,并且不在“总览”页展示。

表2 处理告警事件 处理方式

处理方式说明

忽略

仅忽略本次告警。若再次出现相同的告警信息,HSS会再次告警。

隔离查杀

选择隔离查杀后,该程序无法执行“读/写”操作,同时该程序的进程将被立即终止。HSS将程序或者进程的源文件加入文件隔离箱,被隔离的文件不会对主机造成威胁。

您可以单击“文件隔离箱”,查看已隔离的文件,详细信息请参见管理文件隔离箱。

有以下两类告警事件支持线上隔离查杀。

- 恶意程序(云查杀)

- 进程异常行为

说明:程序被隔离查杀时,该程序的进程将被立即终止,为避免影响业务,请及时确认检测结果,若隔离查杀有误报,您可以执行取消隔离/忽略操作。

手动处理

选择手动处理。您可以根据自己的需要为该事件添加“备注”信息,方便您记录手动处理该告警事件的详细信息。

加入登录白名单

如果确认“帐号暴力破解”和“帐户异常登录”类型的告警事件是误报,且不希望HSS再上报该告警,您可以将本次登录告警事件加入登录白名单。

HSS不会对登录白名单内的登录事件上报告警。加入登录白名单后,若再次出现该登录事件,则HSS不会告警。

加入告警白名单

如果确认以下类型的告警事件是误报,且不希望HSS再上报该告警,您可以将本次告警事件加入告警白名单。

HSS不会对告警白名单内的告警事件上报告警。加入告警白名单后,若再次出现该告警事件,则HSS不会告警。

- 反弹Shell

- Webshell检测

- 进程异常行为检测

- 进程提权

- 文件提权

- 高危命令

- 恶意程序

告警处理建议

告警名称 |

告警参数说明 |

处理建议 |

|---|---|---|

帐户暴力破解 |

|

该告警事件需要您高度重视。 若接收到帐户暴力破解告警通知,说明您的主机可能存在被暴力破解风险,包括但不限于以下这些情况:

建议您立即确认源IP是否是已知的合法IP。 |

帐户异常登录 |

|

若检测出帐户异常登录,建议您立即确认该源IP是否是已知的合法IP。 |

恶意程序(云查杀) |

|

若检测出存在恶意程序,建议您立即对该程序进行确认:

|

进程异常行为 |

|

若检测出进程异常行为,建议您立即对该进程进行确认:

|

关键文件变更 |

|

若检测出关键文件变更,建议您立即对该变更进行确认: |

网站后门 |

|

若检测出网站后门,建议您立即确认该文件是否合法。

|

反弹/异常Shell |

|

若检测出反弹/异常Shell,建议您立即确认该反弹/异常Shell是否合法。

|

高危命令执行 |

|

若检测出高危命令执行,建议您立即确认该高危命令执行是否合法。

|

自启动检测 |

|

若检测出新增自启动项,需要用户自行判断该自启动是否合法。

|

风险帐户 |

|

若检测出风险帐号,建议您立即确认该帐号是否合法。 |

提权操作 |

|

若检测出提权操作,建议您立即确认该提权操作是否合法。

|

Rootkit程序 |

|

若检测出Rootkit程序安装,建议您立即确认该Rootkit安装是否合法。

|