身份和权限设计

华为云基于大量成功交付的项目,总结提炼了以下用户和权限管理的最佳实践。

集中身份和权限管理

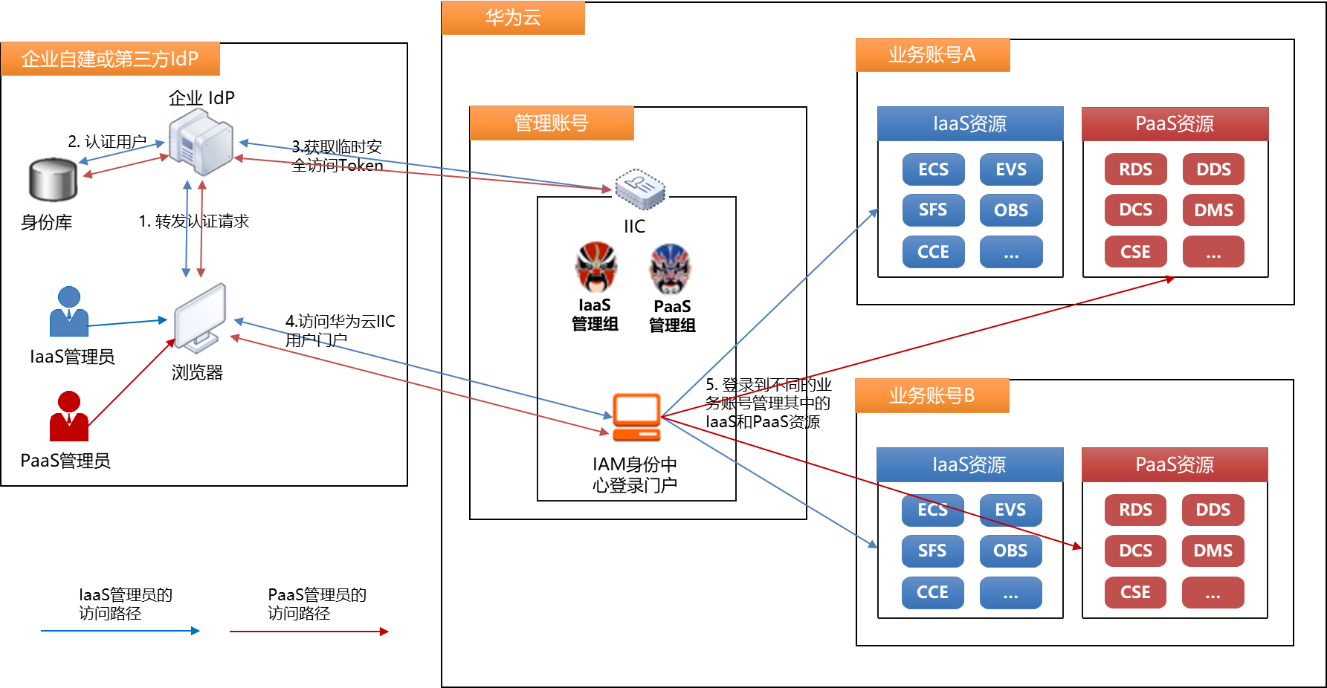

企业自己的身份管理系统能更好更及时地匹配员工的入职、转岗和离职流程,避免转岗和离职人员继续拥有访问华为云的访问权限。建议您使用企业自己的身份管理系统与华为云IAM身份中心(IAM Identity Center)进行联邦身份认证,基于SCIM(System for Cross-domain Identity Management)协议将企业自己的身份管理系统中的用户同步复制到华为云的IAM身份中心。您还可以在IAM身份中心对这些用户集中配置访问多个账号内资源的权限。配置完成后,前者的用户可以通过SSO(Single Sign-on)登录到华为云控制台,可以看到该用户有权限访问的账号清单,点击“访问控制台”即可登录到该账号内部访问其中的云资源。

用户组和权限规划

您可以参照之前CCoE的角色划分来规划IAM身份中心的用户组,将对应的员工加入与其职责匹配的用户组,下表为推荐的用户组划分方式,基于这些用户组的职责,按照最小授权原则,下表也推荐了应该给这些用户组设置访问哪些账号的哪些权限,您可以将其作为起点,精细化规划符合企业要求的用户组和权限。

|

用户组 |

用户组的职责 |

多账号访问权限的设置建议 |

|---|---|---|

|

财务管理组 |

统一管理成员账号的账单、成本、折扣、发票等财务元素 |

管理账号的BSS Administrator,BSS Finance等 |

|

IT治理组 |

创建和管理组织单元、成员账号和SCP策略 |

管理账号的Organizations FullAccess等 |

|

身份权限管理组 |

集中创建和管理用户、用户组,并集中配置权限、委托和SSO |

|

|

安全管理组 |

统一管控整个企业的安全策略、安全规则和安全资源,为其他账号设置安全配置基线,对整个企业的信息安全负责 |

所有账号下安全资源(安全云脑、HSS、DSC、DBSS等)的管理权限 |

|

合规审计组 |

统一查看所有账号的审计日志和安全相关的日志(如VPC流日志和OBS访问日志等) |

|

|

网络管理组 |

集中部署和管理企业的网络连接资源,如ER、VPN、DC、NATG等,统一创建和管理各个账号的VPC、子网和NACL;集中部署和管理网络边界安全防护资源,如WAF,CFW等 |

|

|

IaaS管理组 |

也叫云基础设施管理员,统一管理各个账号下的IaaS资源 |

|

|

PaaS管理组 |

也叫中间件管理员,统一管理各个账号下的中间件资源 |

|

|

自动化运维组 |

统一监控和运维各个账号下的资源 |

|

|

数据管理组 |

集中部署和管理企业数据平台,将其他成员账号的业务数据统一采集到数据平台进行存储、处理和分析 |

数据平台账号的Tenant Administrator权限 |

|

公共服务管理组 |

集中部署和管理企业的公共资源、服务和应用系统,并共享给其他所有成员账号使用 |

公共服务账号的Tenant Administrator权限 |

|

应用开发组 |

负责应用的开发工作和开发环境的管理工作 |

|

|

应用测试组 |

负责应用的测试工作和测试环境的管理工作 |

|

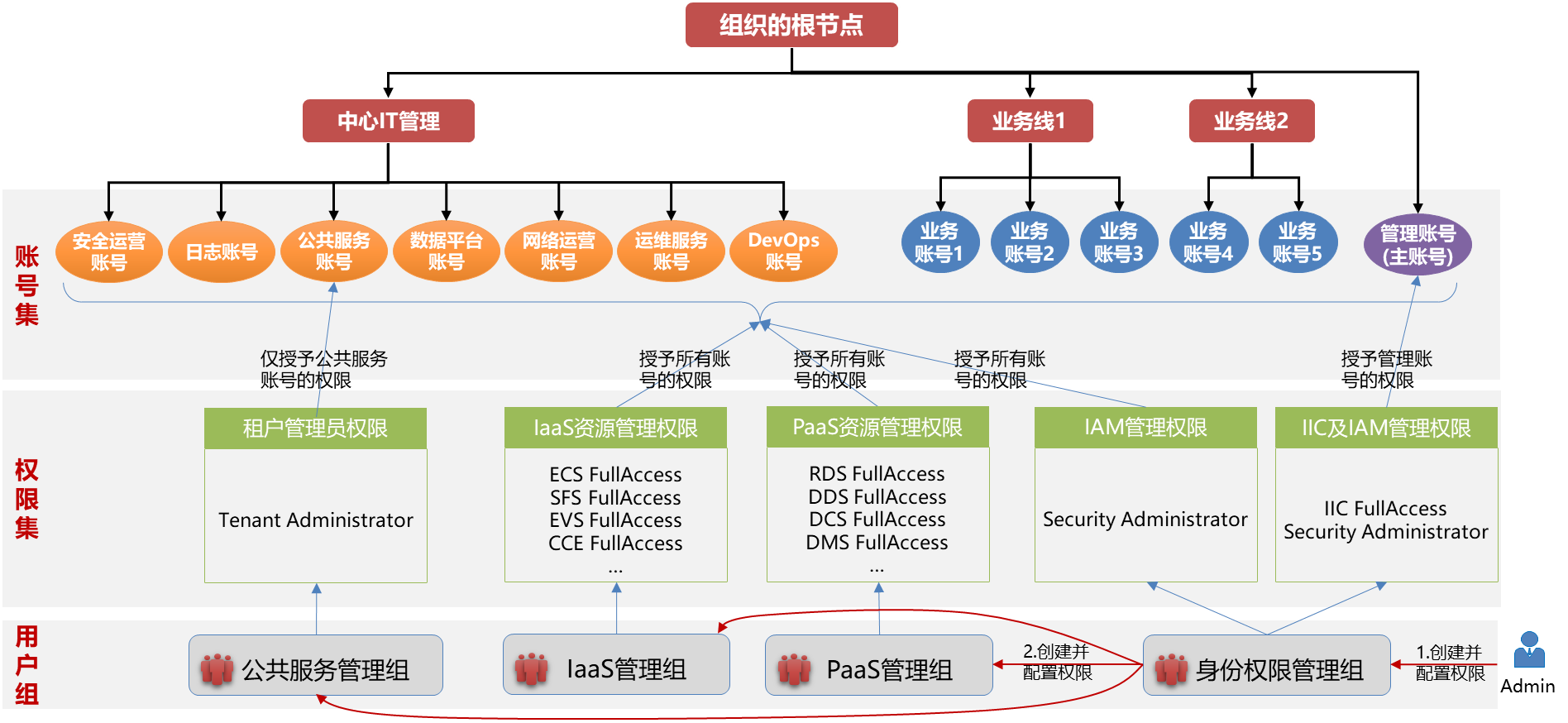

权限设置

主账号的根用户或Admin用户属于管理员,拥有最大的权限,该用户的密码建议由企业的CIO或IT主管直接保管,日常管理和运维不要用Admin来执行,包括创建用户和配置权限也不应该由Admin来执行。我们建议先使用主账号的Admin在IAM身份中心创建出身份权限管理组和对应的用户,授予其完成职责所需要的权限,然后再由身份权限管理组的用户创建出其他的用户和用户组并授予权限。如下图所示。

权限使用

Landing Zone为了实现统一管控的目标,IT管理人员需要通过IAM身份中心的多账号授权方式访问和管理其他账号下的云资源。例如,IaaS管理员和PaaS管理员需要统一管理企业范围内各个账号的IaaS资源和中间件资源,这就需要采用IAM身份中心提供的多账号授权方式访问部署在其他账号下的IaaS资源和中间件资源,如下图所示。

其他身份和权限管理的最佳实践

- 遵守最小授权原则,只授予完成职责所需的最小权限,如果用户组的职责产生变化,应该及时调整用户组的权限。

- 授权时建议按照用户组而不是用户进行授权,简化授权操作。

- 权限设置、权限使用和权限审计三权分立,由三个不同的人(自然人或者团队)分别承担职责,且这三个人不属于利益共同体。

- 敏感操作(删除和更新关键资源、大额资金使用等操作)要进行二次认证。

- 不要将用户密码共享给他人,而是为每个管理或使用华为云资源的人创建一个单独的用户并分配相应的权限,这样每个人在华为云的操作都能被追踪审计。

- 主账号根用户(与账号同名)的密码建议由企业的CTO或CIO保管,子账号根用户的密码建议由所属业务单元的负责人保管。

- 根用户(与账号同名)的权限很大,建议不要直接使用根用户访问华为云,而是创建一个或多个普通用户,并按照最小授权原则授予相应的权限,以使用这些普通用户代替根用户进行日常管理工作。

- 通过服务控制策略来约束子账号根用户的权限。