配置Overlay ACL策略

保证内部业务开放性、外部访问安全性:出于安全考虑,禁止内部访问外部的445端口;其中,希望对特定网段可以访问外部的445端口,用于访问共享业务。

前提条件

已规划好相关数据,并与客户达成一致,具体信息请参考Overlay ACL策略数据规划。

操作步骤

- 创建流分类模板。

- 单击页面左上角

按钮,选择,展开“策略”页签。

按钮,选择,展开“策略”页签。 - 单击“流分类模板(WAN)”页签,再单击“创建”,创建流分类模板。

- 创建流分类模板“test_permit_445_inner”,识别特定网段可以访问外部的445端口的流量,单击“确定”。

图1 创建流分类模版

- 创建流分类模板“test_deny_445_all”,识别禁止内部访问外部的445端口的流量,单击“确定”。

图2 创建流分类模版

- 单击页面左上角

- 配置ACL策略。

- 单击页面左上角

按钮,选择“网络配置 > SD-WAN > 策略管理”。

按钮,选择“网络配置 > SD-WAN > 策略管理”。 - 单击“Overlay”页签,在“VN/VN QoS组”中,选择配置的VN。

只有一个VN时,系统只默认选择唯一的一个VN。

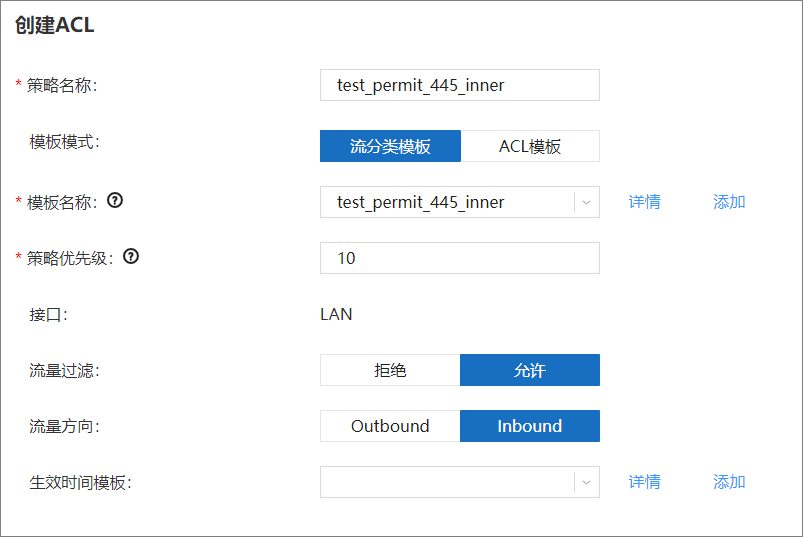

- 单击“ACL”页签,在ACL页面单击“创建”,创建ACL策略,特定网段可以访问外部的445端口的流量,单击“确定”。

图3 创建ACL策略

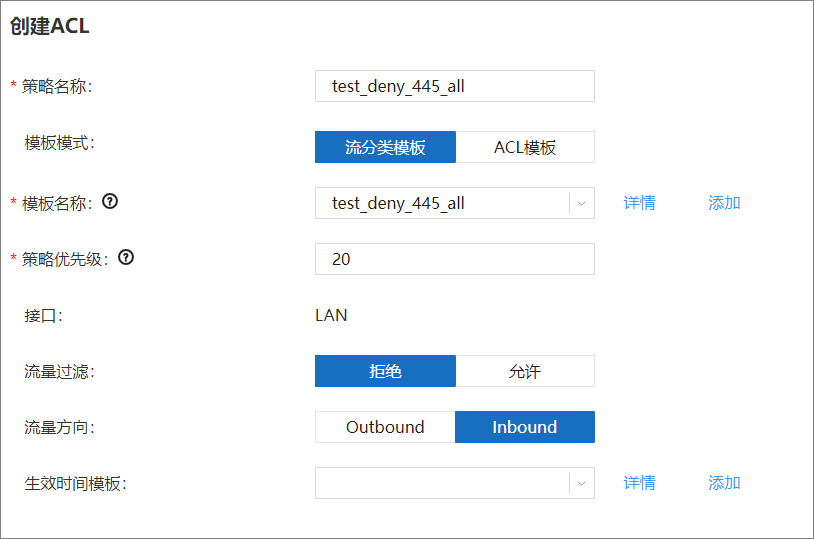

- 单击“创建”,创建ACL策略,禁止内部访问外部的445端口的流量,单击“确定”。

图4 创建ACL策略

- ACL策略配置完成后,单击操作列的关联站点按钮

,在所有的站点应用这两个ACL策略,单击“完成”。

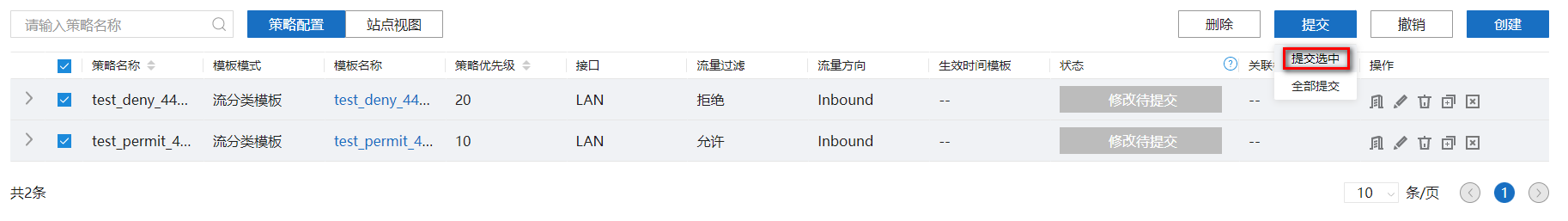

,在所有的站点应用这两个ACL策略,单击“完成”。 - 选择需要提交的策略名称,单击“提交”,选择“提交选中”。

图5 提交策略

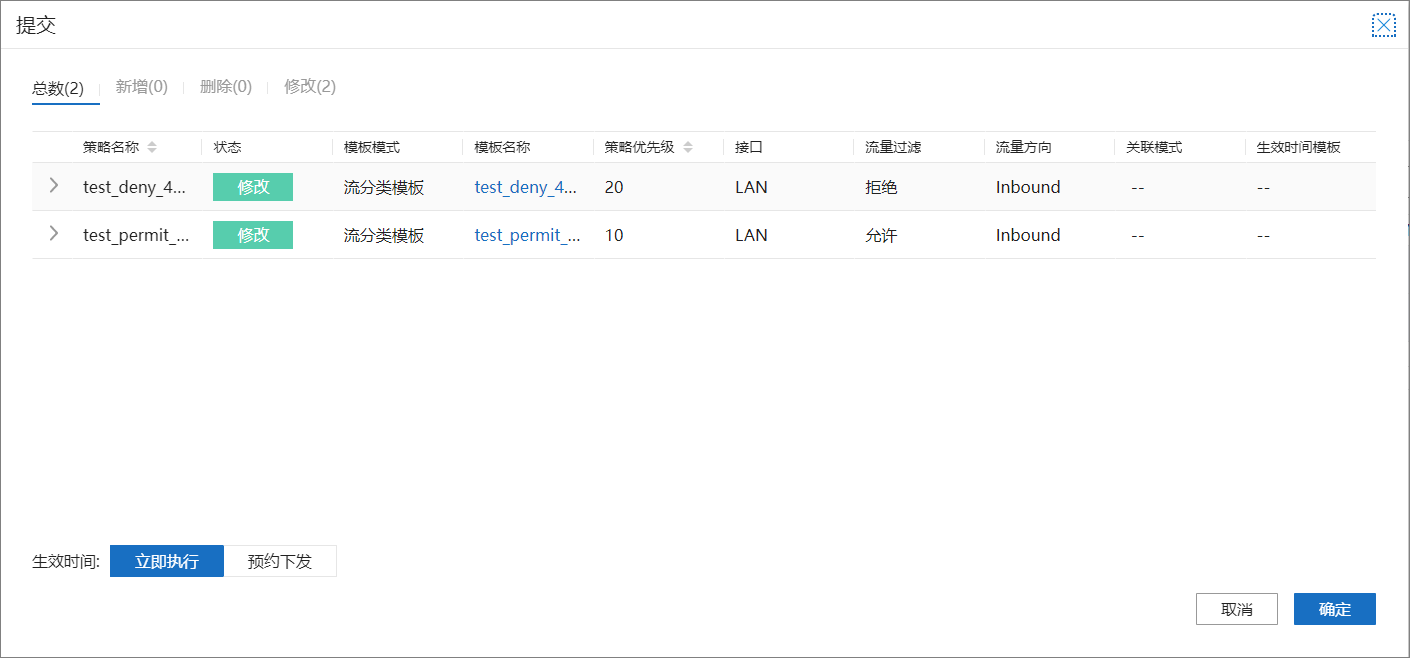

- 在弹出的“提交”窗口中,选择“生效时间”为“立即执行”,单击“确定”。

图6 选择生效时间

- 单击页面左上角

- 检查配置下发状态。

- 单击页面左上角

按钮,选择“网络配置 > 配置维护 > 配置结果”,单击“配置结果”页签,选择站点。

按钮,选择“网络配置 > 配置维护 > 配置结果”,单击“配置结果”页签,选择站点。 - 在“设备配置状态”列确认为“成功”,则表示策略部署成功。

- 单击页面左上角

确认业务部署成功

- 获取下发的ACL策略名称。

- 单击页面左上角

按钮,选择“网络配置 > 配置维护 > 配置结果”,单击“配置结果”页签,选择待检查的站点,例如Site3。

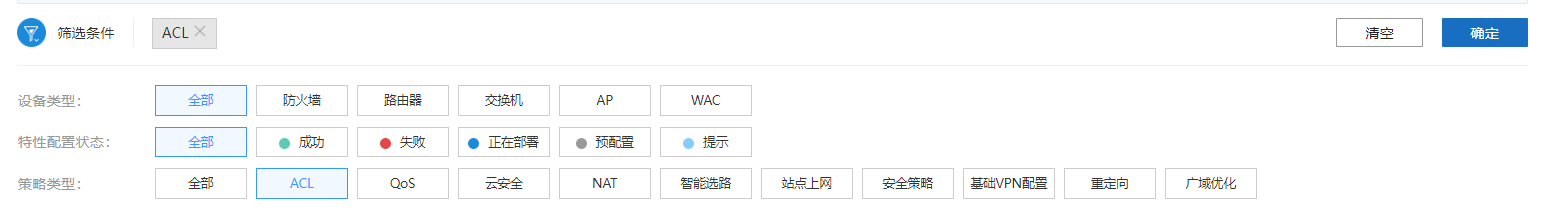

按钮,选择“网络配置 > 配置维护 > 配置结果”,单击“配置结果”页签,选择待检查的站点,例如Site3。 - 展开过滤条件,“策略类型”选择“ACL”,单击“确定”。

- 单击设备左侧的

,展开特性列表,单击查看详情,查看“ACL”特性下发ACL名称。

,展开特性列表,单击查看详情,查看“ACL”特性下发ACL名称。

- 单击页面左上角

- 检查设备实际下发的ACL策略。

- 在界面上方,选择,选择要检测的设备,单击设备名称进入该设备的管理界面,单击“表项查询”页签。

- 在“设备表项”中选择“ACL”,在命令行输入框中分别输入“display acl acl name acl_1_f3”和“display acl acl name acl_1_f5”,单击“下发到设备”,查看ACL规则信息如下。

#acl_1_f3规则信息

Advanced ACL acl_1_f3 3998, 1 rule Acl's step is 5 rule 10 permit tcp vpn-instance vpn1 destination 10.1.0.0 0.0.255.255 destination-port eq 445 //允许目的IP为10.1.0.0端口号为445的流量

#acl_1_f5规则信息Advanced ACL acl_1_f5 3997, 1 rule Acl's step is 5 rule 10 permit tcp vpn-instance vpn1 destination-port eq 445 //允许目的端口号为445的流量

- 在“设备表项”中选择“自定义”,在命令行输入框中分别输入“display traffic classifier user-defined”,单击“下发到设备”,查看流分类信息如下。

User Defined Classifier Information: Classifier: Permit_1_f3_noapp Operator: AND Rule(s) : if-match acl name acl_1_f3 //匹配acl_1_f3规则 Classifier: Deny_1_f5_noapp Operator: AND Rule(s) : if-match acl name acl_1_f5 //匹配acl_1_f5规则

- 在“设备表项”中选择“自定义”,在命令行输入框中分别输入“display traffic policy user-defined”,单击“下发到设备”,查看流策略信息如下。

User Defined Traffic Policy Information: Policy: mqcinAcl_outbound1 //策略名称为mqcinAcl_outbound1,允许acl_1_f3规则的流量,拒绝acl_1_f5规则的流量 Classifier: Permit_1_f3_noapp Operator: AND Behavior: Permit_1_f3_noapp Precedence: 10 Classifier: Deny_1_f5_noapp Operator: AND Behavior: Deny_1_f5_noapp Deny Precedence: 20

- 在“设备表项”中选择“自定义”,在命令行输入框中分别输入,单击“下发到设备”,查看流策略应用信息如下。

------------------------------------------------- Policy Name: mqcinAcl_outbound1 Policy Index: 3 Classifier:Permit_1_f3_noapp Behavior:Permit_1_f3_noapp Precedence:10 Classifier:Deny_1_f5_noapp Behavior:Deny_1_f5_noapp Precedence:20 ------------------------------------------------- *interface GigabitEthernet0/0/6 //在Site3_1的LAN侧接口GE0/0/6的出方向上应用该策略 traffic-policy mqcinAcl_outbound1 outbound preprocess slot 0 : success ------------------------------------------------- Policy total applied times: 1.

- 实际流量验证。

- 验证特定网段放开445端口访问共享业务。

使用测试仪构造目的IP为10.1.0.0/16网段,端口号为445的流量,从任一分支的LAN侧打流,远端地址为10.1.0.0/16网段的LAN侧可以接收到该流量。

- 验证禁止其余外部非法445端口的访问。

使用测试仪构造目的IP为其他网段如10.2.0.0/16,端口号为445的流量,从任一分支LAN侧打流,远端地址为10.2.0.0/16的LAN侧无法接收到该流量。

以上测试通过,则表示策略应用成功。

- 验证特定网段放开445端口访问共享业务。