配置防火墙

背景信息

操作步骤

- 在管理PC上配置网口的IP地址为192.168.0.2(可以是192.168.0.2~192.168.0.254中的任何一个),子网掩码为255.255.255.0,然后打开Web浏览器访问设备的标准界面https://192.168.0.1:8443/。

- 配置公网地址。

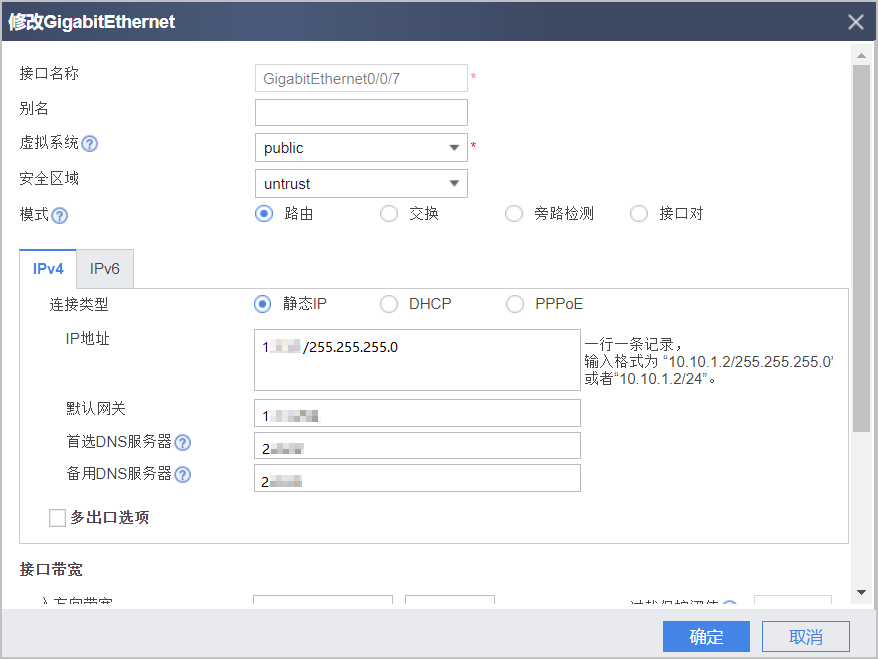

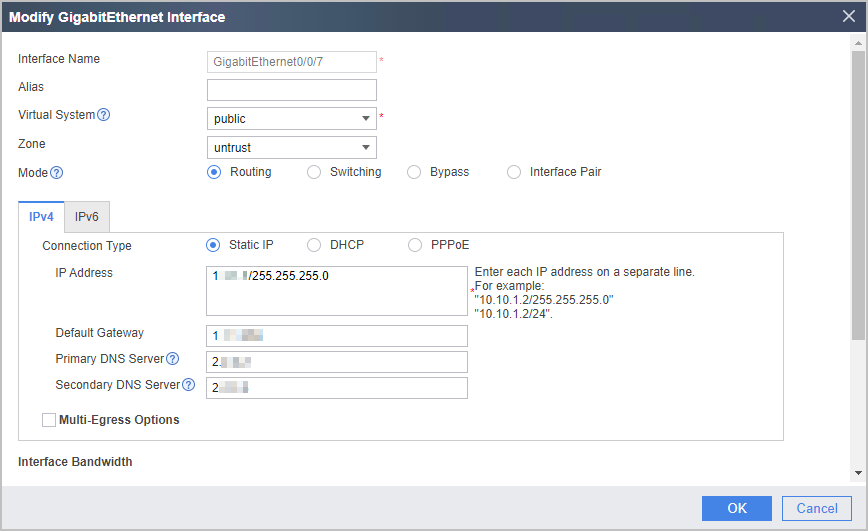

- 选择,选择连接Internet的网络接口,假设为GE0/0/7。

- 设置“模式”为“路由”,“安全区域”选择“untrust”,“连接类型”和“IP地址”请根据实际IP地址的获取方式进行配置。

图1 静态IP配置方式

图2 DHCP配置方式

图2 DHCP配置方式 图3 PPPoE配置方式

图3 PPPoE配置方式

- 单击“确定”,完成配置。

- 配置内网地址。

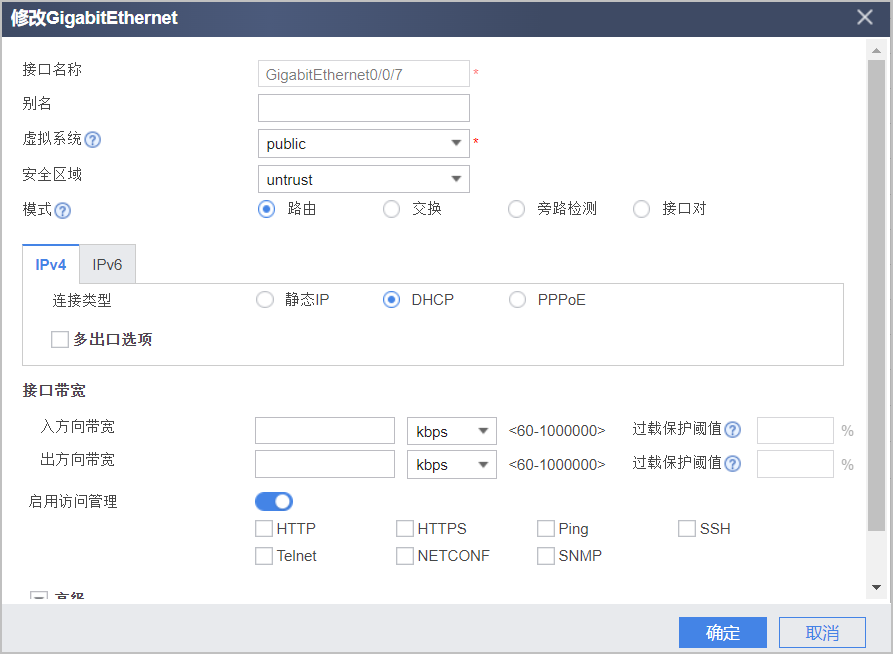

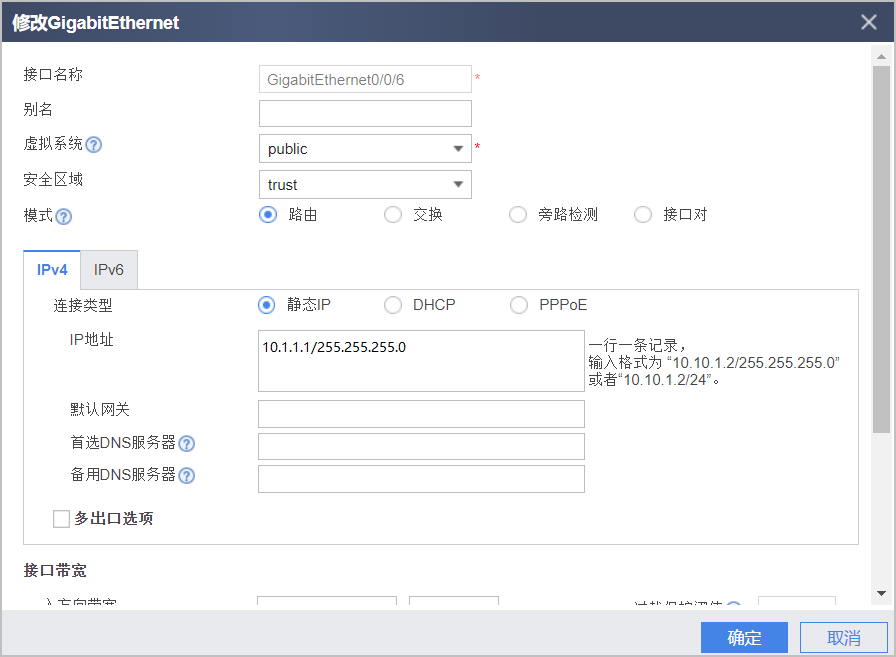

- 选择“网络 > 接口”,选择内网核心/接入交换机的网络接口,假设为GE0/0/6。

图4 选择接口

- 设置“模式”为“路由”,“安全区域”选择“trust”,“连接类型”和“IP地址”请根据实际IP地址的获取方式进行配置。

图5 配置接口

- 单击“确定”,完成配置。

- 选择“网络 > 接口”,选择内网核心/接入交换机的网络接口,假设为GE0/0/6。

- (可选)配置静态路由。

在步骤2时如果采用了静态IP的方式,且没有配置默认网关,此场景下需要配置静态路由。其他场景不需要配置静态路由,如:静态IP方式(配置了默认网关)、DHCP或PPPoE的方式。

- 选择“网络 > 路由 > 静态路由”,单击“新建”。

图6 新建静态路由

- 设置“目的地址/掩码”为“0.0.0.0/0.0.0.0”,“出接口”为上行接口(如:GE0/0/7),“下一跳”配置为网关地址,请向租户获取该地址。

图7 配置静态路由

- 单击“确定”,完成配置。

- 选择“网络 > 路由 > 静态路由”,单击“新建”。

- 配置出接口方式的源NAT策略(easy-ip方式),以便内网用户可以使用防火墙的公网IP地址来访问Internet。

- 选择,在“NAT策略”页签中,单击“新建”。

图8 新建NAT策略

- 按照如下参数配置NAT策略,其中“源地址”请根据实际情况选择。

图9 配置NAT策略

- 单击“确定”,完成配置。

- 选择,在“NAT策略”页签中,单击“新建”。

- (可选)配置DHCP。

如果客户需要防火墙作为DHCP服务器,为内网交换机/PC分配IP地址,这种情况下需要配置DHCP。

- 选择,单击“新建”。

图10 新建DHCP服务

- 请根据DHCP服务器规划(可选),配置DHCP。

图11 配置DHCP

- 单击“确定”,完成配置。

- 选择,单击“新建”。

- 加载云服务组件包。

- 访问华为安全智能中心(域名为isecurity.huawei.com),选择。筛选到对应的产品和版本。

- 下载安全云服务组件包文件。

请注意系统软件版本和组件包版本的配套关系,不配套的组件包无法加载成功,仅支持云管模式的防火墙型号会在华为安全智能中心显示“安全云服务”的页签。

图12 下载安全云服务组件包

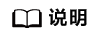

- 在管理PC上访问标准配置页面:https://192.168.0.1:8443,选择,并单击下图中的“本地升级”。

图13 升级组件包

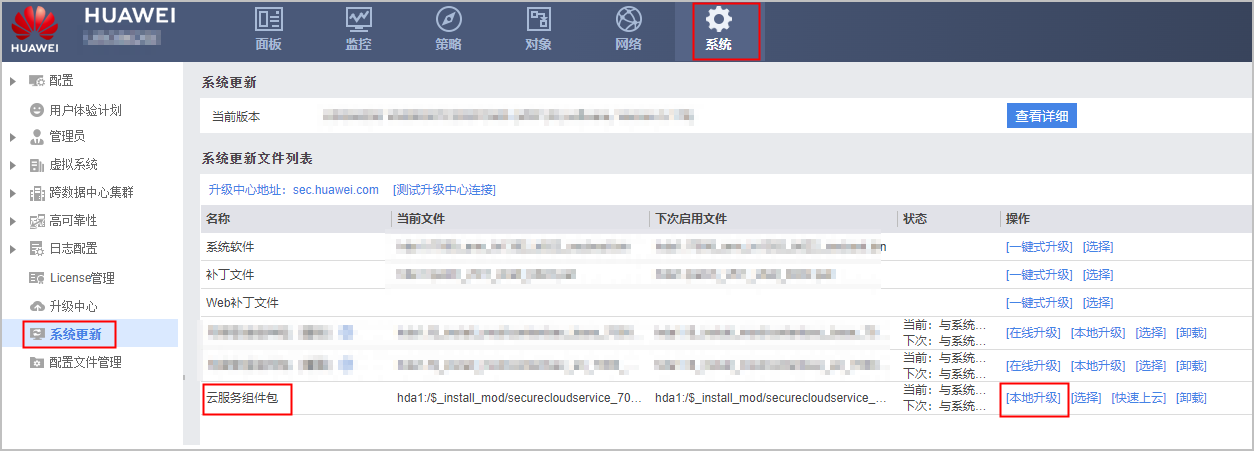

- 选择已下载的组件包,单击“确定”。

图14 上传组件包

- 配置防火墙与云平台对接。

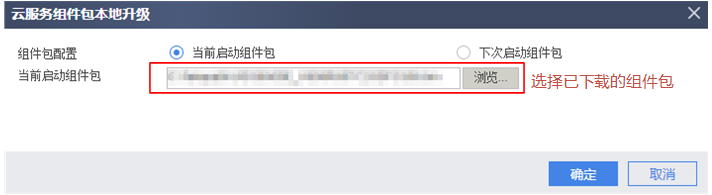

- 选择“系统 > 快速上云向导”单击“下一步”。

图15 快速上云向导

- 按照下图所示配置安全服务平台,单击“下一步”。

图16 配置安全服务平台

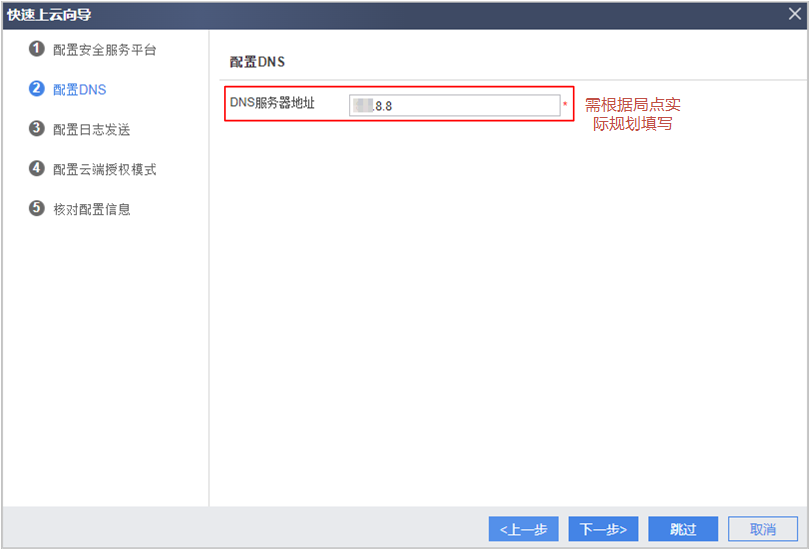

- 配置DNS服务器地址,单击“下一步”。

图17 配置DNS服务器

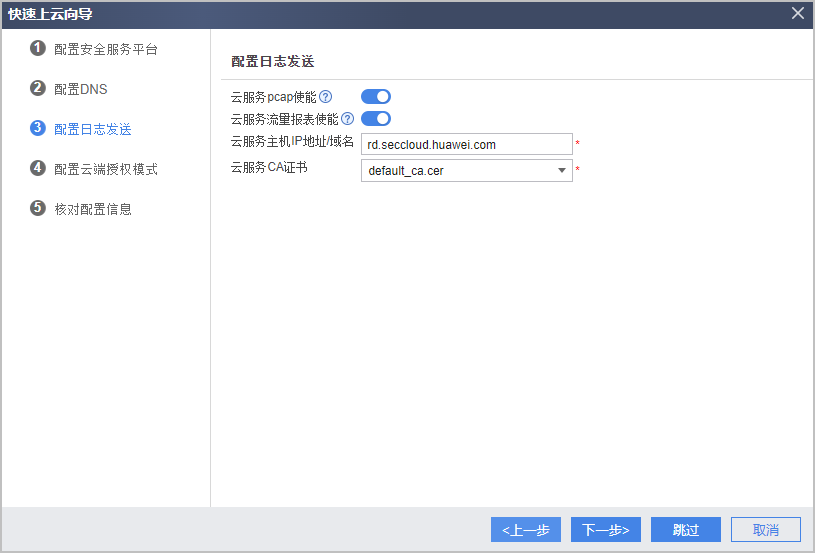

- 按照下图所示配置日志发送,单击“下一步”。

图18 配置日志发送

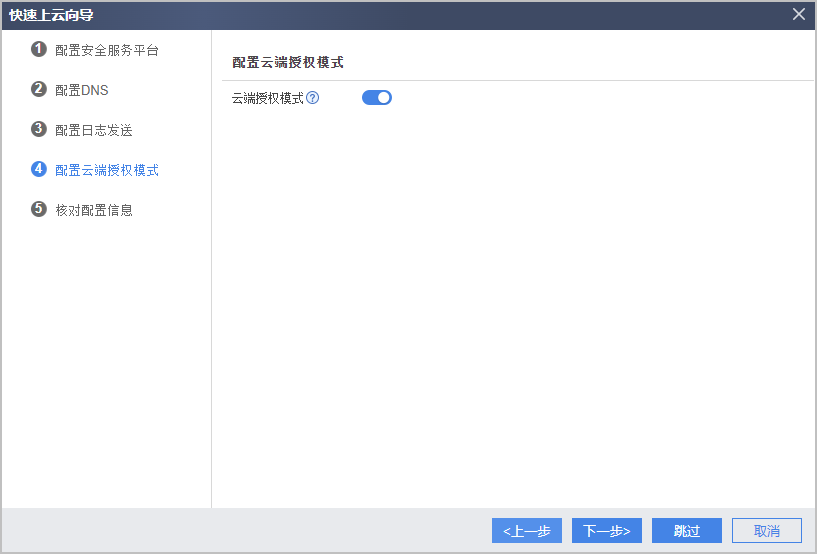

- 启用云端授权模式,单击“下一步”。

图19 启用云端授权模式

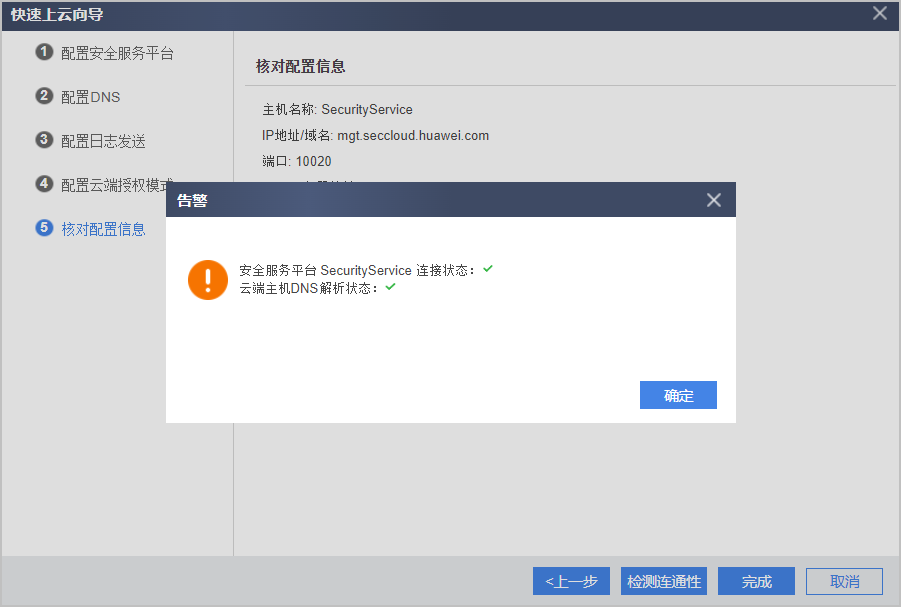

- 核对信息无误后,单击“检测连通性”。

图20 检测连通性

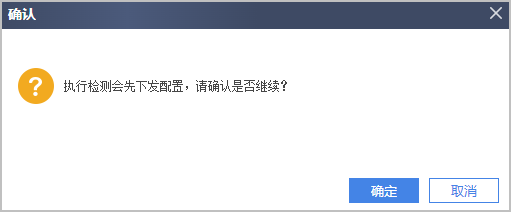

- 在系统提示界面单击“确定”,继续执行连通性检测。

图21 系统提示配置下发

- 在系统提示界面单击“确定”。

图22 系统提示界面

- 等待1到2分钟,再次单击“检测连通性”,系统将显示连接状态检测通过,表示连通性检测成功,然后请依次单击“确定”、“完成”。

图23 连通性检测成功

- 单击界面右上角的“提交”按钮,根据提示完成配置提交。

图24 提交配置信息

- 选择“系统 > 快速上云向导”单击“下一步”。

- 配置业务参数(边界防护与响应服务)。

- 确认安全策略已成功下发。

设备上线后,云端会部署套餐,需要2分钟左右,部署成功后安全策略会自动下发。

安全策略下发后,如图25所示。共有5条安全策略,其中default安全策略被自动修改为禁止。

- 如果设备上只有“default”和“rule_iss_dns”安全策略,或只有“default”安全策略时,由云端自动下发安全策略。

- 如果设备上存在其他安全策略时,云端不会自动下发安全策略,此时请参见《FAQ》中“如何配置边界防护与响应服务需要的安全策略(USG6000E-C天关、USG6000E防火墙)”章节自行完成配置。

- (可选)配置trust到local的安全策略并放通dns服务。

在6.b中“DNS服务”配置为“使用系统的DNS设置”时,此处需要手动创建一条trust到local的安全策略并放通dns服务。

图26 配置安全策略

- 选择,检查“入侵防御特征库”和“反病毒特征库”是否在线升级成功,升级需要10分钟左右,请耐心等待。如果不成功,请单击“立即升级”。

图27 特征库升级

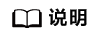

- 选择,检查设备系统时间是否与当前时间一致,如果不一致,请调整设备系统时间,以保证云端能够精确掌握威胁事件的发生时间。

图28 配置系统时间

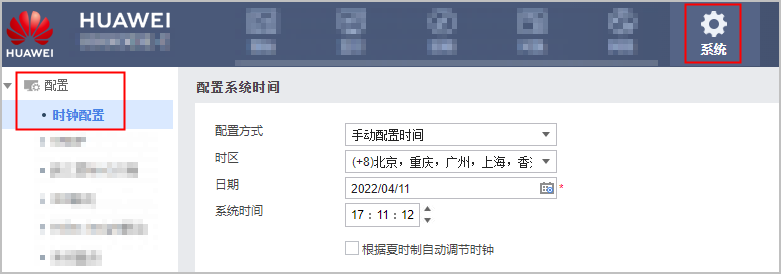

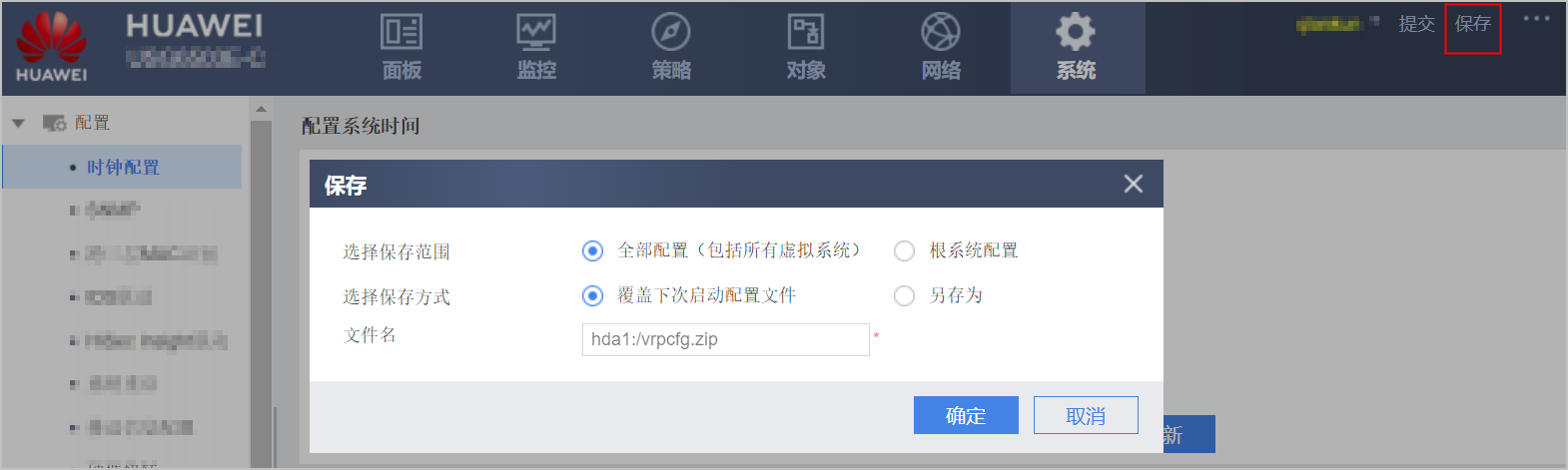

- 单击右上角“保存”按钮,在系统显示界面单击“确定”,保存配置以避免设备重启后配置丢失。

图29 保存配置

- 确认安全策略已成功下发。

- 配置业务参数(漏洞扫描服务)。

- 选择,单击“新建安全策略”,根据上行口和资产所在安全区域(trust/untrust)的不同情况,配置不同的安全策略。

表1 上行口在untrust域,资产在trust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

ipsec-tunnel

local

untrust

any

any

udp: 隧道协商

允许

vss

untrust

trust

any

any

any: 漏洞扫描

允许

表2 上行口在untrust域,资产在untrust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

ipsec-tunnel

local

untrust

any

any

udp: 隧道协商

允许

表3 上行口在trust域,资产在trust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

ipsec-tunnel

local

trust

any

any

udp: 隧道协商

允许

表4 上行口在trust域,资产在untrust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

ipsec-tunnel

local

trust

any

any

udp: 隧道协商

允许

vss

trust

untrust

any

any

any: 漏洞扫描

允许

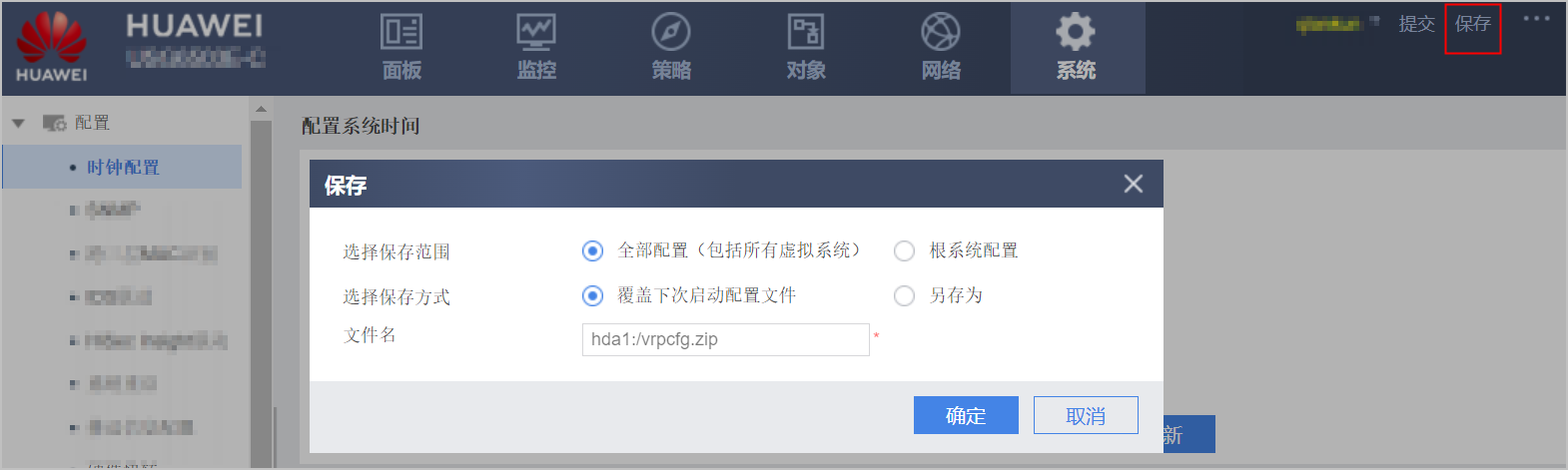

- 单击右上角“保存”,在系统显示界面单击“确定”,保存配置以避免设备重启后配置丢失。

图30 保存配置

- 选择,单击“新建安全策略”,根据上行口和资产所在安全区域(trust/untrust)的不同情况,配置不同的安全策略。

- 配置业务参数(云日志审计服务)。

- 选择,单击“新建安全策略”,根据上行口和资产所在安全区域(trust/untrust)的不同情况,配置不同的安全策略。

表5 上行口在untrust域,资产在trust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

logAudit-asset-local

trust

local

any

any

udp: 资产上报日志到天关/防火墙

允许

logAudit-local-cloud

local

untrust

any

any

tcp: 日志上报到云端

允许

表6 上行口在untrust域,资产在untrust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

logAudit-asset-local

untrust

local

any

any

udp: 资产上报日志到天关/防火墙

允许

logAudit-local-cloud

local

untrust

any

any

tcp: 日志上报到云端

允许

表7 上行口在trust域,资产在trust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

logAudit-asset-local

trust

local

any

any

udp: 资产上报日志到天关/防火墙

允许

logAudit-local-cloud

local

trust

any

any

tcp: 日志上报到云端

允许

表8 上行口在trust域,资产在untrust域场景 安全策略名称

源安全区域

目的安全区域

源地址

目的地址

服务

动作

logAudit-asset-local

untrust

local

any

any

udp: 资产上报日志到天关/防火墙

允许

logAudit-local-cloud

local

trust

any

any

tcp: 日志上报到云端

允许

- 单击右上角“保存”,在系统显示界面单击“确定”,保存配置以避免设备重启后配置丢失。

图31 保存配置

- 选择,单击“新建安全策略”,根据上行口和资产所在安全区域(trust/untrust)的不同情况,配置不同的安全策略。