组网需求

适用产品和版本

|

设备 |

版本 |

备注 |

|---|---|---|

|

USG6502E-C、USG6503E-C |

|

- |

|

USG6603F-C |

|

- |

组网需求说明

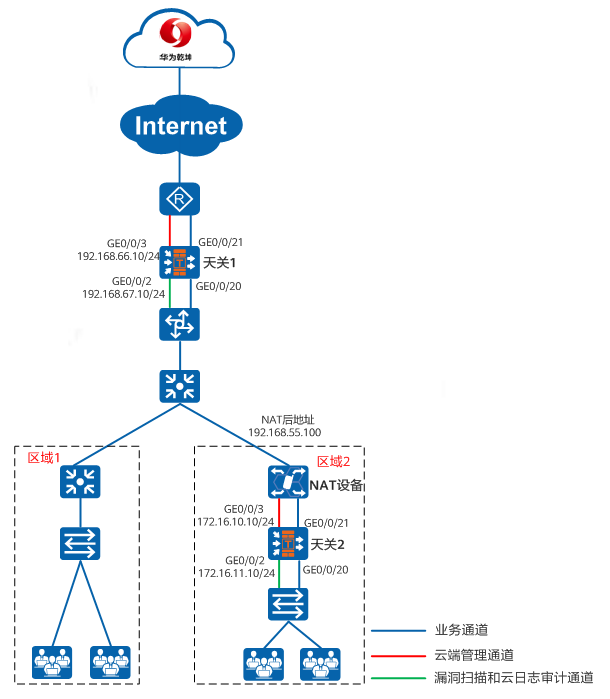

本方案适用于客户内网中存在NAT设备的场景。

如果客户内网中存在NAT设备,内网资产使用NAT后地址访问外部区域,导致天关检测到威胁事件的源地址都是NAT后地址,进而无法识别失陷主机的真实地址。

为解决上述问题,采用如下图所示方案。

- 在NAT设备前部署天关2,用于检测区域2的威胁事件,云端通过天关2的威胁日志识别区域2的失陷主机。

- 在出口网关前部署天关1,用于检测非NAT区域(区域1)的威胁事件。

- 在天关1上将区域2NAT后的地址配置为白名单,保证天关1不检测区域2发出的流量,防止NAT后地址被误封禁,同时缓解天关1的检测性能压力。

下图以USG6502E-C的GE0/0/21和GE0/0/20为例,组成二层Bypass接口对,用于转发内外网的业务流量,同时使用三层接口GE0/0/3与云端对接。

使用三层接口GE0/0/2作为漏洞扫描服务和云日志审计服务的通道,并使用GE0/0/3上报云端。

区域1的资产将日志发送到天关1的GE0/0/2,区域2的资产将日志发送到天关2的GE0/0/2。

约束或注意事项

- 请按照本章介绍的步骤配置,在天关1开启安全检测前,必须先在天关1上将区域2NAT后的地址192.168.55.100配置为白名单,保证天关1不检测区域2发出的流量,防止NAT后地址被误封禁。

- USG6501E-C不支持电Bypass口,此方案不使用该型号设备。

- USG6502E-C、USG6503E-C接口使用限制:

- 仅两组固定电接口支持硬件Bypass功能:GE0/0/20和GE0/0/21配对,GE0/0/22和GE0/0/23配对。每个Bypass接口对的接口同时工作在二层工作模式时,组成一条电链路Bypass。推荐使用这两对接口作为业务口,用于转发内外网的业务流量,当天关故障时流量直接通过天关,保证业务不中断。

- 奇数编号接口用于连接上行设备,偶数编号接口用于连接下行局域网设备。

- USG6603F-C接口使用限制:

- 为了提高业务可靠性,可以配置光Bypass卡,连接光Bypass卡的方式请参见《USG6000F-C天关上线》中“安装并连接光Bypass插卡”章节。

- 默认情况下,接口编号相邻的接口两两组成二层接口对。

- 奇数编号接口用于连接上行设备,偶数编号接口用于连接下行局域网设备。