仓库镜像安全扫描概述

什么是仓库镜像安全扫描?

仓库镜像是指存储在容器镜像仓库(如Harbor、容器镜像服务SWR等)中的镜像,这些镜像可以被企业组织内部或不同组织间共享使用。

仓库镜像安全扫描功能可以对仓库镜像实施自动化安全检查,帮助用户发现和修复潜在的安全漏洞、恶意软件以及其他可能危害系统安全性的风险,防止不安全的镜像进入生产环境。

仓库镜像安全扫描原理

企业主机安全支持SWR仓库镜像和三方仓库镜像扫描,这两类仓库镜像的扫描原理如下:

- SWR仓库镜像安全扫描

企业主机安全通过镜像扫描组件获取基础镜像信息和镜像配置文件(如manifest文件),确定镜像的分层结构;基于镜像分层信息,将镜像的每一层逐层下载到自有的业务集群上,下载完成后,逐层解包并进行安全检查。

- 三方仓库镜像安全扫描

用户在将三方镜像仓库接入到企业主机安全时,需要提供镜像仓库信息和登录凭证,同时上传镜像扫描组件到三方镜像仓库,在镜像仓承载集群中创建扫描任务。企业主机安全通过用户提供的相关信息和镜像扫描组件,获取镜像基础信息和配置文件(如manifest文件),确定镜像的分层结构;基于镜像分层信息,将镜像的每一层逐层下载到承载集群上,下载完成后,逐层解包并安全检查。

仓库镜像安全扫描项

仓库镜像安全扫描项如表1所示。

|

扫描项 |

说明 |

|---|---|

|

漏洞风险 |

检测镜像中存在系统漏洞、应用漏洞。

|

|

恶意文件 |

检测镜像中存在的恶意文件。 |

|

软件信息 |

统计镜像中的软件信息。 |

|

文件信息 |

统计镜像中的文件信息。 |

|

基线检查 |

|

|

敏感信息 |

检测镜像中含有敏感信息的文件。

|

|

软件合规 |

检测软件包或补丁包中是否存在可能会引起安全、合规性或隐私方面问题的组件。 问题组件示例:

|

|

基础镜像信息 |

检测业务镜像所使用的基础镜像信息,包括基础镜像名称、版本、镜像层路径。 基础镜像是构建其他镜像的起点,是一个包含了操作系统核心文件、运行时环境或基础工具的最小化镜像;所有业务镜像都是在基础镜像之上添加新的层(Layer)来构建的。常见的基础镜像包括Ubuntu、Alpine Linux、CentOS、Debian、Fedora。 |

|

镜像构建指令 |

检测镜像构建指令存在的风险。包括但不限于在Dockerfile中使用了如下指令:

|

应用场景

- 多云镜像统一扫描

在多云场景下,由于云平台不同,相应的安全工具或解决方案可能存在差异,难以实施统一的安全防护措施。仓库镜像安全扫描功能支持华为云内、云外仓库镜像安全扫描,可实现多云环境的统一扫描,帮助用户实施统一的安全防护策略,有效降低运维管理成本。

- 防止风险镜像部署到生产环境

对仓库镜像执行安全扫描,可及时发现存在漏洞、恶意文件等安全风险的镜像,防止不安全的镜像进入生产环境,保障镜像部署即安全。

约束限制

- 仓库镜像如需使用镜像安全扫描功能,无需购买HSS任何版本,开通容器镜像扫描按次收费增值服务即可,具体操作请参见开通容器镜像按次收费扫描。

- 仅支持对Linux镜像执行安全扫描。

- 三方镜像仓库扫描需满足以下前提:

- 已将镜像仓关联的集群(承载集群)接入HSS,且该集群状态为“运行中”。详细操作请参见为容器安装Agent。

目前支持接入的三方云集群服务商包括阿里云、腾讯云、AWS、微软云、自建、IDC自建。

- 已将三方镜像仓接入HSS。详细操作请参见接入三方镜像仓。

目前支持接入的三方镜像仓类型包括Harbor和JFrog。

- 已将镜像仓关联的集群(承载集群)接入HSS,且该集群状态为“运行中”。详细操作请参见为容器安装Agent。

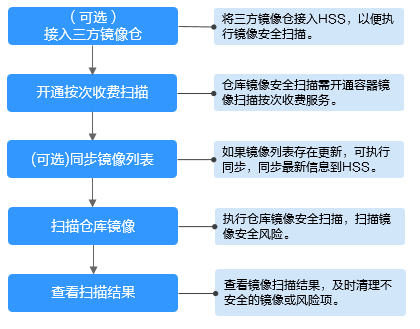

仓库镜像安全扫描使用流程

|

操作项 |

说明 |

|---|---|

|

企业主机安全支持接入Harbor、Jfrog类型的三方镜像仓库,如果您想要通过企业主机安全扫描和管理三方镜像的安全风险,可以将三方镜像仓库接入企业主机安全。 |

|

|

使用仓库镜像安全扫描功能,需单独开通容器镜像按次收费增值服务。 |

|

|

(可选)同步仓库镜像列表 |

如果您的仓库镜像列表存在更新,您可以将最新的镜像列表信息同步到企业主机安全。 |

|

执行手动扫描或设置定时扫描,扫描仓库镜像安全风险。 |

|

|

查看仓库镜像安全扫描结果,针对安全风险项及时进行排查清理,避免不安全的镜像部署到生产环境。 |