默认安全组和规则

- 默认安全组名称为default,为了区分默认安全组和您自己创建的安全组,不支持修改默认安全组名称。

- 您无法删除默认安全组,可以在默认安全组内修改已有规则或者添加新的规则。

- 默认安全组仅确保安全组内实例互通,默认拒绝所有外部请求进入实例,如果您需要登录默认安全组关联的实例,请参见通过本地服务器远程登录云服务器添加安全组规则放通指定端口。

- 如果实际业务对不同用途实例的安全要求存在差异,那么建议您创建自定义安全组,并将实例按照用途加入到不同的安全组内。

您可以免费使用安全组资源,当前不收取任何费用。

首次创建弹性云服务器时,系统会自动新增Sys-FullAccess安全组和Sys-WebServer安全组。

默认安全组规则说明

- 入方向规则:入方向流量受限,只允许安全组内实例互通,拒绝来自安全组外部的所有请求进入实例。

- 出方向规则:出方向流量放行,允许所有请求从安全组内实例流出。

如图1所示。

默认安全组规则如表1所示:

|

方向 |

策略 |

类型 |

协议端口 |

源地址/目的地址 |

描述 |

|---|---|---|---|---|---|

|

入方向 |

允许 |

IPv4 |

全部 |

源地址:默认安全组(default) |

针对全部IPv4协议,允许安全组内的实例可使用任何协议和端口互相通信,确保安全组内实例网络互通。 |

|

入方向 |

允许 |

IPv6 |

全部 |

源地址:默认安全组(default) |

针对全部IPv6协议,允许安全组内的实例可使用任何协议和端口互相通信,确保安全组内实例网络互通。 |

|

出方向 |

允许 |

IPv4 |

全部 |

目的地址:0.0.0.0/0 |

针对全部IPv4协议,允许所有流量从安全组内实例流出,即实例可访问外部任意IP和端口。 |

|

出方向 |

允许 |

IPv6 |

全部 |

目的地址:::/0 |

针对全部IPv6协议,允许所有流量从安全组内实例流出,即实例可访问外部任意IP和端口。 |

Sys-FullAccess和Sys-WebServer安全组规则说明

- 新增Sys-WebServer安全组

- 新增Sys-FullAccess安全组

|

规则方向 |

策略 |

类型 |

协议端口 |

目的地址/源地址 |

描述 |

|---|---|---|---|---|---|

|

入方向规则 |

允许 |

IPv4 |

ICMP: 全部 |

源地址:0.0.0.0/0 |

针对全部IPv4协议,允许在云服务器上使用ping命令验证网络的连通性。 |

|

入方向规则 |

允许 |

IPv4 |

全部 |

源地址:当前安全组(Sys-WebServer) |

针对全部IPv4协议,允许本安全组内实例的请求进入,即该条规则确保安全组内的实例网络互通。 |

|

入方向规则 |

允许 |

IPv4 |

TCP: 443 |

源地址:0.0.0.0/0 |

针对全部IPv4协议,允许所有IP地址通过HTTPS协议访问云服务器上搭建的网站。 |

|

入方向规则 |

允许 |

IPv4 |

TCP: 80 |

源地址:0.0.0.0/0 |

针对全部IPv4协议,允许所有IP地址通过HTTP协议访问云服务器上搭建的网站。 |

|

入方向规则 |

允许 |

IPv4 |

TCP: 22 |

源地址:0.0.0.0/0 |

针对全部IPv4协议,允许所有IP地址通过SSH远程连接到Linux云服务器。 |

|

入方向规则 |

允许 |

IPv4 |

TCP: 3389 |

源地址:0.0.0.0/0 |

针对全部IPv4协议,允许所有IP地址通过默认Windows远程桌面连接到Windows云服务器。 |

|

入方向规则 |

允许 |

IPv6 |

全部 |

源地址:当前安全组(Sys-WebServer) |

针对全部IPv6协议,允许本安全组内实例的请求进入,即该条规则确保安全组内的实例网络互通。 |

|

出方向规则 |

允许 |

IPv4 |

全部 |

目的地址:0.0.0.0/0 |

针对全部IPv4协议,允许安全组内的实例可访问外部IP的所有端口。 |

|

出方向规则 |

允许 |

IPv6 |

全部 |

目的地址:::/0 |

针对全部IPv6协议,允许安全组内的实例可访问外部IP的所有端口。 |

|

规则方向 |

策略 |

类型 |

协议端口 |

目的地址/源地址 |

说明 |

|---|---|---|---|---|---|

|

入方向规则 |

允许 |

IPv4 |

全部 |

源地址:当前安全组(Sys-FullAccess) |

针对全部IPv4协议,允许本安全组内实例的请求进入,即该条规则确保安全组内的实例网络互通。 |

|

入方向规则 |

允许 |

IPv6 |

全部 |

源地址:当前安全组(Sys-FullAccess) |

针对全部IPv6协议,允许本安全组内实例的请求进入,即该条规则确保安全组内的实例网络互通。 |

|

入方向规则 |

允许 |

IPv4 |

全部 |

源地址:0.0.0.0/0 |

针对全部IPv4协议,允许所有入站流量的数据报文通过。 |

|

入方向规则 |

允许 |

IPv6 |

全部 |

源地址:::/0 |

针对全部IPv6协议,允许所有入站流量的数据报文通过。 |

|

出方向规则 |

允许 |

IPv4 |

全部 |

目的地址:0.0.0.0/0 |

针对全部IPv4协议,允许安全组内的实例可访问外部IP的所有端口。 |

|

出方向规则 |

允许 |

IPv6 |

全部 |

目的地址:::/0 |

针对全部IPv6协议,允许安全组内的实例可访问外部IP的所有端口。 |

默认安全组应用示例

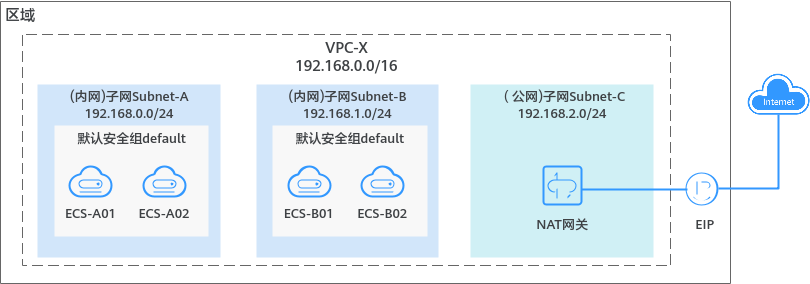

如图2所示,VPC-X内有三个子网,其中子网Subnet-A和Subnet-B中的ECS均关联默认安全组,默认安全组仅确保安全组内实例互通,默认拒绝所有外部请求进入实例。ECS-A01、ECS-A02、ECS-B01和ECS-B02之间内网网络互通,但是无法接受来自NAT网关的流量。

如果您需要放通NAT网关的流量,您可以在默认安全组中添加对应的规则,或者创建新的安全组,并关联给实例使用。