VPC基本概念

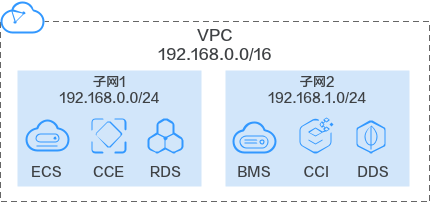

虚拟私有云VPC为您提供了自主规划网络的能力,当前每个区域都会创建默认的VPC和子网。您需要根据业务场景、未来的业务变动以及业务扩容等多种因素规划您的网络。不同VPC之间默认网络隔离,可通过VPC连接类服务实现不同的VPC间网络互通。

子网是虚拟私有云VPC内的IP地址块,可以将VPC的网段分成若干块,子网划分可以帮助您合理规划IP地址资源。比如您可以根据业务需要将不同功能的云服务器部署在不同的子网中。

VPC中的所有云资源(例如云服务器、云容器、云数据库等)都必须部署在子网内,子网提供IP地址管理、DNS服务等。

同一个VPC内的子网默认互通。了解更多

路由表由一系列路由规则组成,用于控制VPC内出入子网的流量走向。创建VPC时会创建一个默认路由表,子网自动关联至默认路由表。您还可以创建自定义路由表,并将子网关联至自定义路由表,此时子网入流量仍然依据默认路由表,出流量会依据自定义路由表。

默认路由表和自定义路由表均支持添加、修改、删除路由,路由的下一跳类型包括云服务器实例、扩展网卡、NAT网关、对等连接、虚拟IP等。了解更多

安全组是一个逻辑上的分组,为具有相同安全保护需求并相互信任的云服务器、云容器、云数据库等实例提供访问策略。安全组创建后,用户可以在安全组中定义各种访问规则,当实例加入该安全组后,即受到这些访问规则的保护。了解更多

- 安全组Sg-A的入方向存在一条放通ICMP端口的自定义规则,因此可以通过个人PC (计算机)ping通ECS-A。但是安全组内未包含允许SSH流量进入实例的规则,因此您无法通过个人PC远程登录ECS-A。

- 当ECS-A需要通过EIP访问公网时,由于安全组Sg-A的出方向规则允许所有流量从实例流出,因此ECS-A可以访问公网。

- 入方向规则:入方向流量受限,只允许安全组内实例互通,拒绝来自安全组外部的所有请求进入实例。

- 出方向规则:出方向流量放行,允许所有请求从安全组内实例流出。

如果默认安全组不满足使用需求,您可以修改安全组规则或者创建自定义安全组。

网络ACL是一个子网级别的可选安全防护层,您可以在网络ACL中设置入方向和出方向规则,并将网络ACL绑定至子网,可以精准控制出入子网的流量。

网络ACL与安全组的防护范围不同,安全组对云服务器、云容器、云数据库等实例进行防护,网络ACL对整个子网进行防护。安全组是必选的安全防护层,当您还想增加额外的安全防护层时,就可以启用网络ACL。两者结合起来,可以实现更精细、更复杂的安全访问控制。了解更多

- Fw-A的规则说明:

入方向自定义规则,允许外部任意IP地址,通过TCP (HTTP)协议访问Subnet-X01内实例的80端口。如果流量未匹配上自定义规则,则匹配默认规则,无法流入子网。

网络ACL是有状态的,允许入站请求的响应流量出站,不受规则限制,因此Subnet-X01内实例的响应流量可流出子网。非响应流量的其他流量则匹配默认规则,无法流出子网。

- Fw-B的规则说明:

入方向自定义规则,允许来自Subnet-Y01的流量,通过TCP (SSH)协议访问子网Subnet-X02内实例的22端口。

出方向自定义规则,放通ICMP协议全部端口,当在Subnet-X02内实例ping测试网络连通性时,允许去往Subnet-Y01的流量流出子网。