配置CFW防护策略后,业务无法访问怎么办?

问题描述

当您在CFW上配置防护策略后,业务流量出现异常,例如:

- EIP无法访问公网

- 无法访问某个服务器

- 无法访问指定域名

排查思路

|

序号 |

可能原因 |

处理措施 |

|---|---|---|

|

1 |

非CFW造成的流量中断 |

解决方法请参考原因一:非CFW造成的流量中断 |

|

2 |

防护策略阻断流量 |

解决方法请参考原因二:防护策略阻断流量 |

|

3 |

入侵防御阻断流量 |

解决方法请参考原因三:入侵防御阻断流量 |

原因一:非CFW造成的流量中断

登录云防火墙控制台,执行以下步骤:

- 关闭防护。

- EIP流量故障:关闭CFW对业务中断的EIP的防护,请参见关闭EIP防护。

- SNAT或VPC间访问不通:关闭VPC边界防火墙的防护,请参见关闭VPC边界防火墙。

- 观察业务情况。

- 如果业务恢复,说明是CFW拦截了业务流量,请参见原因二:防护策略阻断流量和原因三:入侵防御阻断流量排查故障。

- 如果业务未恢复,说明非CFW造成的流量中断,可参考常见的故障原因:

- 网络故障:路由配置错误,网元故障。

- 策略拦截:其它安全服务、网络ACL或安全组配置错误导致的误拦截。

如果您需要华为云协助排查,可提交工单。

原因二:防护策略阻断流量

可能是在访问控制策略中配置了阻断规则,或将正常的业务加入了黑名单,此时CFW会阻断相关会话,导致业务受损。

您可以采取以下措施:

在访问控制日志中,搜索被阻断IP/域名的日志记录

- 如果无记录,请参见表1原因三。

- 如果有记录,单击“规则”列跳转至匹配到的阻断策略。

- 阻断的是黑名单,您可以选择任一方式执行操作:

- 方式一:删除该条黑名单策略。

- 方式二:增加一条该IP/域名的白名单策略(白名单优先黑名单匹配,增加后黑名单策略失效,该流量将直接放行)。

- 阻断的是防护规则,您可以选择任一方式执行操作:

- 方式一:在访问控制规则列表中搜索相关IP/域名的阻断策略,将阻断该IP/域名策略停用。

- 方式二:修改对应的阻断策略的匹配条件,移除该IP/域名信息。

- 方式三:添加一条“动作”为“放行”用于放通该IP/域名的防护规则,优先级高于其它“阻断”规则,添加防护规则请参见添加防护规则。

- 阻断的是黑名单,您可以选择任一方式执行操作:

案例

处理流程:发现故障 -> 关闭防护 -> 查看日志 -> 修改策略 -> 恢复防护 -> 确认日志

某公司的网络运维人员发现一台云服务器无法通过绑定的EIP:xx.xx.xx.94访问公网。

防火墙管理员做了以下措施:

- 为优先保证问题定位期间该IP可以正常外联,防火墙管理员登录防火墙控制台,进入,关闭了该EIP的防护。

防火墙在关闭期间不再处理该EIP的流量,不展示相关日志。图2 弹性公网IP列表

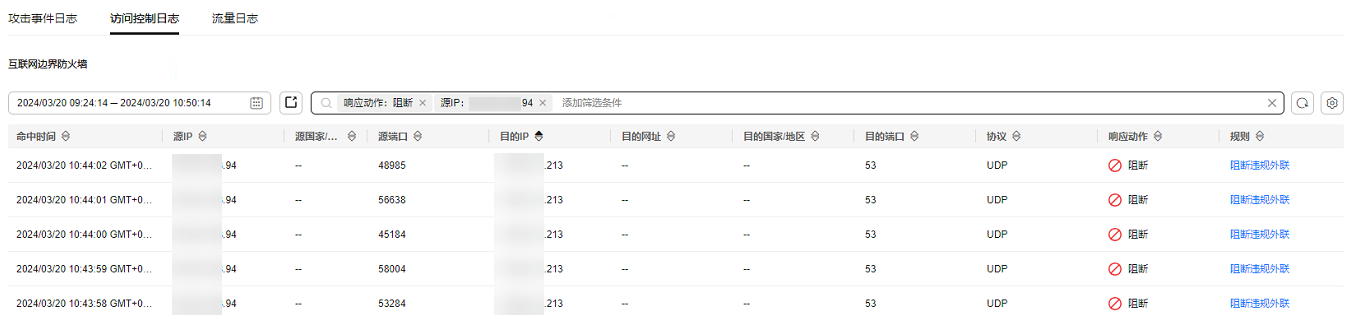

- 在的“访问控制日志”页签中筛选出了“访问源”IP为xx.xx.xx.94的阻断日志,发现一条规则名为“阻断违规外联”的阻断规则,阻断了该IP访问外网的流量。

图3 筛选访问控制日志

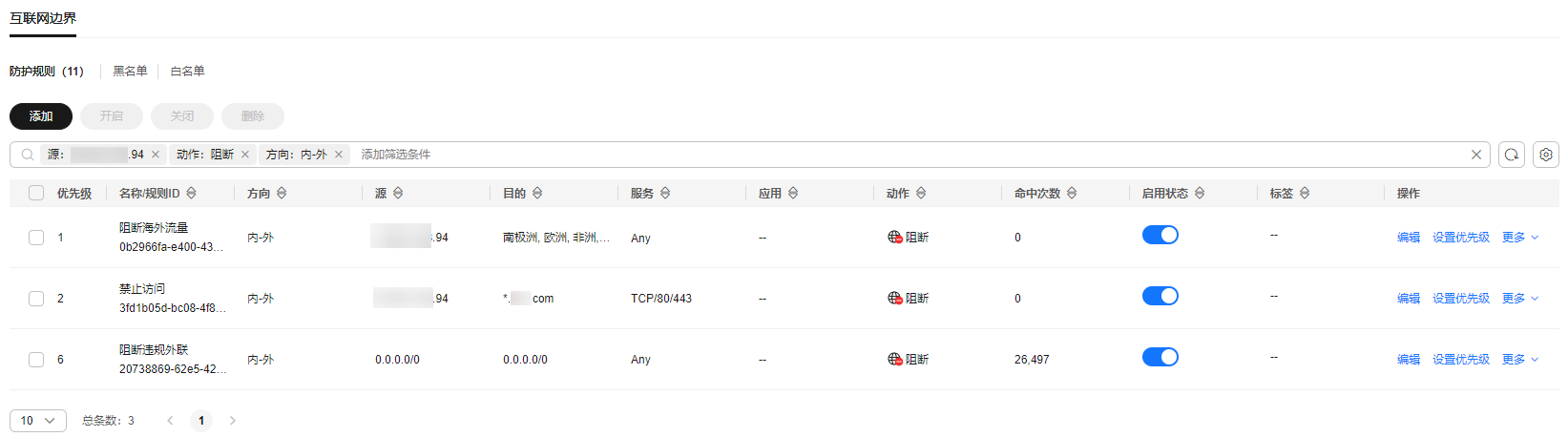

- 在访问控制策略列表中搜索“源:xx.xx.xx.94,动作:阻断,方向:内-外,启用状态:启用”,发现有3条包含该IP且在生效中的策略。

其中包含了“阻断违规外联”这条策略,根据“命中次数”列,可知已有大量会话被阻断。

图 搜索防护规则除了第二条防护规则配置错误以外,源IP包含xx.xx.xx.94的有效策略中,优先级最高的一条“名称”为“禁止访问”,以及最低的一条“名称”为“阻断访问海外流量”,这两条策略仍会生效,需要排查这两条策略是否有拦截正常业务的风险。

经过团队内部核对,因该IP有访问可疑IP的行为,某位管理员针对该IP配置了阻断的防护规则,但“目的”配置错误,误将所有外联流量都阻断了(图 搜索防护规则中第二条防护规则)。

- 管理员将目的地址修改为了需要阻断访问的特定IP地址后,在防火墙控制台中重新开启了该EIP的防护。恢复防护后该EIP的流量被云防火墙转发。

- 管理员在流量日志中查看到了该IP相关的外联日志,确认业务已恢复。

原因三:入侵防御阻断流量

IPS等入侵防御功能防护模式设置粒度过细,阻断了正常流量。

您可以采取以下措施:

案例

处理流程:发现故障 -> 修改防护状态 -> 查看日志 -> 确认业务 -> 修改策略 -> 恢复防护状态 -> 确认日志

某公司的运维人员发现无法访问IP地址为xx.xx.xx.90的服务器的某种业务,疑似是由于防火墙拦截造成。

防火墙管理员做了以下措施:

- 为优先保证业务恢复,防火墙管理员登录防火墙控制台,进入,将“防护模式”由“严格模式-拦截”改为“观察模式”。

在此期间,防火墙不再拦截攻击流量,只记录到攻击日志。

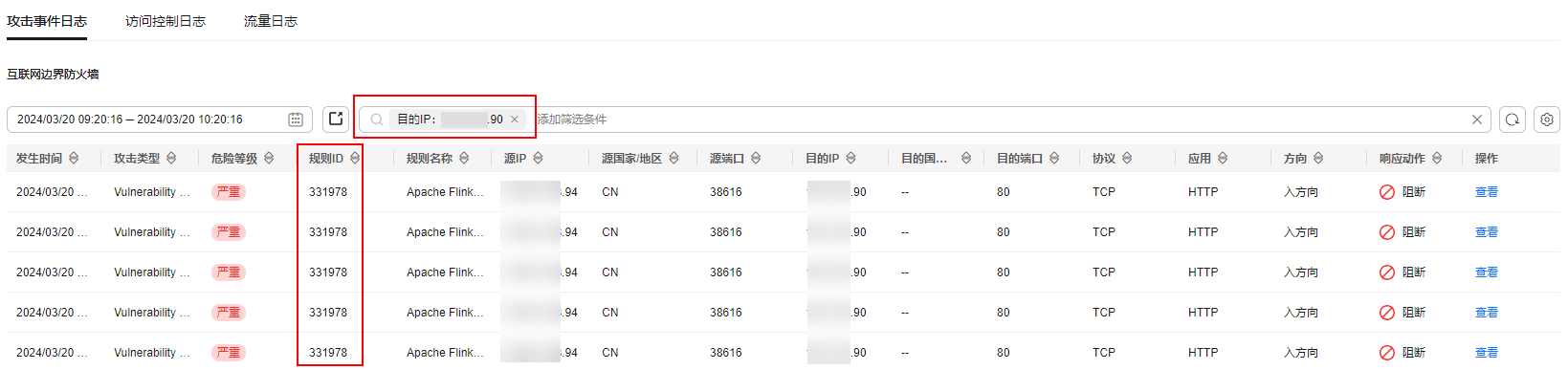

- 在的“攻击事件日志”中筛选出了访问目的IP为xx.xx.xx.90的日志,发现“规则ID”为“331978”的IPS规则,阻断了该流量。

图5 筛选攻击事件日志

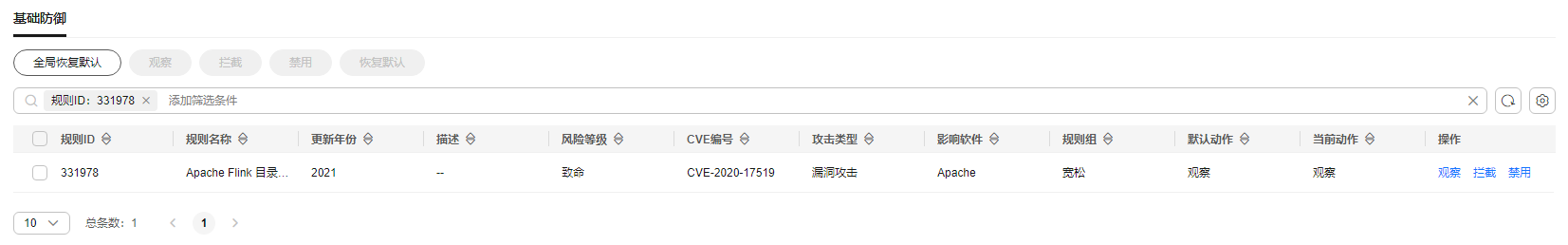

- 通过查看和抓包,确认该业务为正常业务。于是管理员参考了修改基础防御规则动作,在“基础防御”页签的列表中筛选出了“规则ID”为“331978”的规则。

图6 筛选“331978”的规则

- 将“操作”设置为“观察”,该IPS规则将不再拦截匹配到特征的流量,只做日志记录。

- 完成规则设置后,管理员将“防护模式”调回了“严格模式-拦截”,并在“基础防御”页签中确认“规则ID”为“331978”的规则,“当前动作”仍为“观察”。

- 管理员在攻击事件日志中确认,业务会话命中该规则后,“响应动作”为“放行”,确认业务已恢复。

提交工单

如果上述方法均不能解决您的疑问,请提交工单寻求更多帮助。