Configuração de regras de grupo de segurança

Cenários

Um grupo de segurança é uma coleção de regras de controle de acesso para ECSs e instâncias de TaurusDB que estão dentro da mesma VPC, têm os mesmos requisitos de segurança e são mutuamente confiáveis. Para garantir a segurança e a confiabilidade do banco de dados, você precisa configurar regras de grupo de segurança para permitir que apenas endereços IP e portas específicos acessem as instâncias de TaurusDB.

Ao tentar se conectar a uma instância do TaurusDB por meio de uma rede privada, verifique se o ECS e a instância do TaurusDB estão no mesmo grupo de segurança.

- Se eles estiverem no mesmo grupo de segurança, eles podem se comunicar uns com os outros por padrão. Nenhuma regra de grupo de segurança precisa ser configurada.

- Se eles estiverem em grupos de segurança diferentes, você precisará configurar regras de grupo de segurança para o ECS e a instância de TaurusDB, respectivamente.

- Instância de TaurusDB: configure uma inbound rule para o grupo de segurança ao qual a instância de TaurusDB está vinculada.

- ECS: a regra do grupo de segurança padrão permite todos os pacotes de dados de saída. Nesse caso, não é necessário configurar uma regra de grupo de segurança para o ECS. Se not all outbound traffic for permitido no grupo de segurança, talvez seja necessário configurar uma outbound rule para que o ECS permita todos os pacotes de saída.

Esta seção descreve como configurar uma regra de entrada para uma instância de TaurusDB.

Para obter detalhes sobre os requisitos das regras de grupo de segurança, consulte Adição de uma regra de grupo de segurança no Guia de usuário da Virtual Private Cloud.

Precauções

a regra do grupo de segurança padrão permite todos os pacotes de dados de saída. Isso significa que os ECSs e as instâncias de TaurusDB vinculadas ao mesmo grupo de segurança podem acessar uns aos outros por padrão. Depois que um grupo de segurança é criado, você pode configurar regras de grupo de segurança para controlar o acesso de e para instâncias de TaurusDB vinculadas a esse grupo de segurança.

- Por padrão, você pode criar até 500 regras de grupo de segurança.

- Muitas regras de grupo de segurança aumentarão a latência do primeiro pacote. É aconselhável criar até 50 regras para cada grupo de segurança.

- Uma instância pode ser vinculada a apenas um grupo de segurança.

- Para acessar uma instância de TaurusDB de recursos fora do grupo de segurança, você precisa configurar uma inbound rule para o grupo de segurança vinculado à instância.

Para garantir a segurança de dados e instâncias, use as permissões corretamente. É aconselhável usar a permissão mínima de acesso, alterar a porta padrão do banco de dados 3306 e definir o endereço IP acessível para o endereço do servidor remoto ou o endereço de sub-rede mínimo do servidor remoto para controlar o escopo de acesso do servidor remoto.

O valor padrão de Source é 0.0.0.0/0, indicando que todos os endereços IP podem acessar a instância de TaurusDB, desde que estejam vinculados ao mesmo grupo de segurança da instância.

Procedimento

- Faça logon no console de gerenciamento.

- Clique em

no canto superior esquerdo e selecione uma região e um projeto.

no canto superior esquerdo e selecione uma região e um projeto. - Clique em

no canto superior esquerdo da página e escolha Databases > TaurusDB.

no canto superior esquerdo da página e escolha Databases > TaurusDB. - Na página Instances, clique no nome da instância para acessar a página Basic Information.

- Configure regras de grupos de segurança.

Na área Network Information, clique no nome do grupo de segurança em Security Group.

Figura 1 Configuração de regras de grupo de segurança

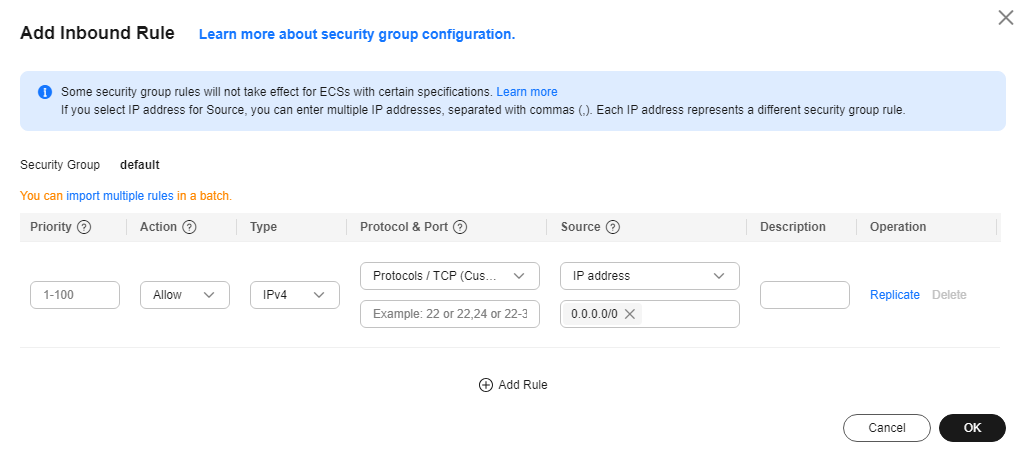

- Na guia Inbound Rules, clique em Add Rule. Na caixa de diálogo exibida, defina os parâmetros necessários e clique em OK.

Você pode clicar em

para adicionar mais regras de entrada.Figura 2 Adição de regras de entrada

para adicionar mais regras de entrada.Figura 2 Adição de regras de entrada

Tabela 1 Descrição do parâmetro da regra de entrada Parâmetro

Descrição

Exemplo de valor

Protocol & Port

Protocolo de rede para o qual a regra de grupo de segurança entra em vigor.

- Atualmente, o valor pode ser All, TCP (All ports), TCP (Custom ports), UDP (All ports), UDP (Custom ports), ICMP, GRE ou outros.

- All: indica que todas as portas de protocolo são suportadas.

TCP (Custom ports)

Port: a porta pela qual o tráfego pode alcançar sua instância de BD.

Ao se conectar à instância por meio de uma rede privada, insira a porta da instância.

- Porta individual: insira uma porta, como 22.

- Portas consecutivas: insira um intervalo de portas, como 22-30.

- Todas as portas: deixe-a vazia ou insira 1-65535.

Type

Atualmente, apenas IPv4 e IPv6 são suportados.

IPv4

Source

Origem da regra do grupo de segurança. O valor pode ser um grupo de segurança ou um endereço IP.

xxx.xxx.xxx.xxx/32 (endereço IPv4)

xxx.xxx.xxx.0/24 (sub-rede)

0.0.0.0/0 (qualquer endereço IP)

0.0.0.0/0

Description

Informações complementares sobre a regra de grupo de segurança. Este parâmetro é opcional.

A descrição pode conter até 255 caracteres e não pode conter colchetes angulares (<>).

-

Operation

Você pode replicar ou excluir uma regra de grupo de segurança. No entanto, se houver apenas uma regra de grupo de segurança, você não poderá excluí-la.

-