Configuração de regras do grupo de segurança do cluster

O CCE é uma plataforma universal de contêineres. As suas regras de grupo de segurança predefinidas aplicam-se a cenários comuns. Quando um cluster é criado, um grupo de segurança é criado automaticamente para o nó principal e o nó de trabalho, separadamente. O nome do grupo de segurança do nó principal é {Nome do cluster}-cce-control-{ID aleatório}, e o nome do grupo de segurança do nó de trabalho é {Nome do cluster}-cce-node-{ID aleatório}. Se um cluster do CCE Turbo for usado, um grupo de segurança de ENI adicional chamado {Nome do cluster}-cce-eni-{ID aleatório}será criado.

Entre ao console de gerenciamento, escolha Service List > Networking > Virtual Private Cloud. No console de rede, escolha Access Control > Security Groups, localize a regra do grupo de segurança do cluster do CCE, e modifique e endureça a regra do grupo de segurança.

Se você precisar especificar um grupo de segurança de nó ao criar um cluster, habilite a porta especificada consultando a Regras de grupo de segurança para nós de trabalho criada automaticamente pelo cluster para garantir a comunicação normal de rede no cluster.

Modificar ou excluir regras de grupo de segurança pode afetar a execução do cluster. Tenha cuidado ao realizar esta operação. Se você precisa de alterar regras do grupo de segurança, não modifique as regras da porta em que a execução de CCE depende.

Regras de grupo de segurança para nós de trabalho

Entrada

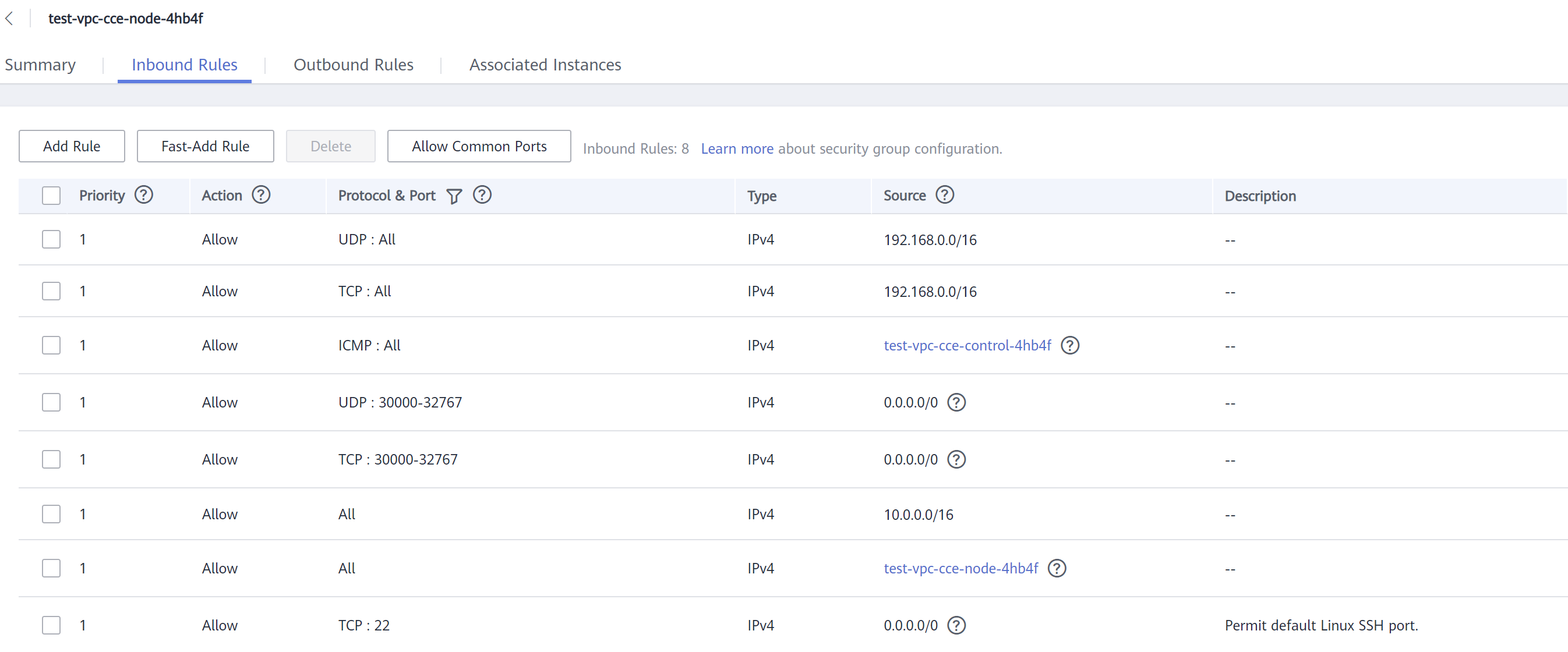

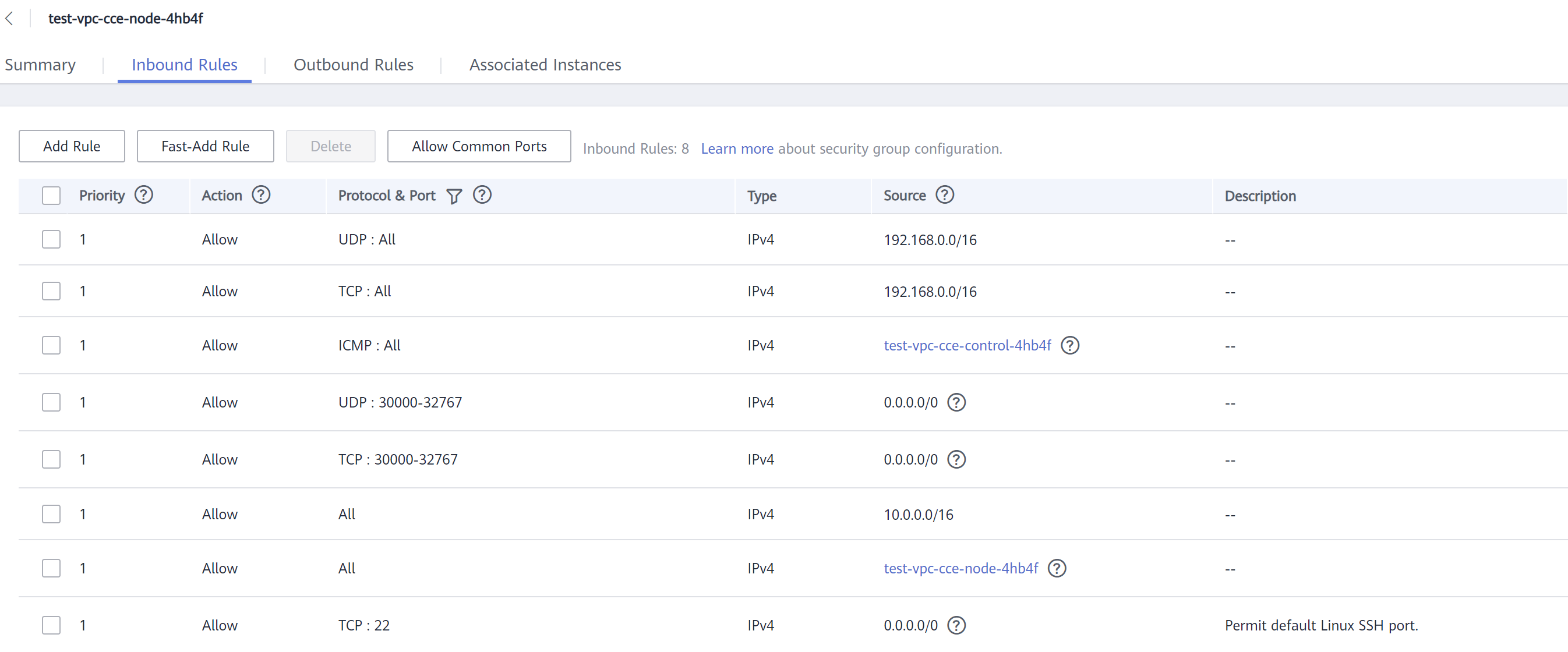

O nome do grupo de segurança do nó de trabalho criado automaticamente é {Nome do cluster}-cce-node-{ID aleatório}. A figura a seguir mostra a regra de entrada padrão. O tráfego de todos os endereços IP de origem definidos no grupo de segurança deve ser permitido. Para obter detalhes sobre as portas, consulte Tabela 1.

|

Porta |

Endereço de origem padrão |

Descrição |

Modificabilidade |

Sugestão de modificação |

|---|---|---|---|---|

|

UDP: todas TCP: todas |

Bloco CIDR da VPC |

Usada para acesso mútuo entre nós de trabalho e entre um nó de trabalho e um nó principal. |

Não |

N/D |

|

ICMP: todas |

Bloco CIDR do nó principal |

Usada para o nó principal para acessar os nós de trabalho. |

Não |

N/D |

|

TCP: 30000-32767 UDP: 30000-32767 |

Todos os endereços IP |

Intervalo de porta de acesso padrão do Serviço de NodePort no cluster. |

Sim |

Essas portas devem permitir solicitações de VPC, contêiner e blocos CIDR do ELB. |

|

Todas |

Bloco CIDR do contêiner |

Usada para acesso mútuo entre nós e contêineres. |

Não |

N/D |

|

Todas |

Bloco CIDR do nó de trabalho |

Usada para acesso mútuo entre nós de trabalho. |

Não |

N/D |

|

TCP: 22 |

todos os endereços IP |

Porta que permite acesso remoto ao ECSs de Linux usando SSH. |

Recomendado |

N/D |

|

Porta |

Endereço de origem padrão |

Descrição |

Modificabilidade |

Sugestão de modificação |

|---|---|---|---|---|

|

UDP: 4789 |

Todos os endereços IP |

Usada para acesso à rede entre contêineres. |

Não |

N/D |

|

TCP: 10250 |

Bloco CIDR do nó principal |

Usada pelo nó mestre para acessar proativamente o kubelet do nó (por exemplo, executando kubectl exec {pod}). |

Não |

N/D |

|

TCP: 30000-32767 UDP: 30000-32767 |

Todos os endereços IP |

Intervalo de porta de acesso padrão do Serviço de NodePort no cluster. |

Sim |

Essas portas devem permitir solicitações de VPC, contêiner e blocos CIDR do ELB. |

|

TCP: 22 |

Todos os endereços IP |

Porta que permite acesso remoto ao ECSs de Linux usando SSH. |

Recomendado |

N/D |

|

Todas |

Grupo de segurança atual e bloco CIDR da VPC |

O tráfego dos endereços IP de origem definidos no grupo de segurança e no bloco CIDR da VPC deve ser permitido. |

Não |

N/D |

Saída

Por padrão, todos os grupos de segurança criados pelo CCE permitem todo o tráfego de saída. É aconselhável manter a configuração. Se você precisar endurecer as regras de saída, verifique se as seguintes portas estão ativadas:

|

Porta |

CIDR permitido |

Descrição |

|---|---|---|

|

UDP: 53 |

Servidor DNS de sub-rede |

Usada para resolução de nome de domínio. |

|

UDP: 4789 (obrigatória somente para clusters que usam o modelo de rede de túnel de contêiner) |

Todos os endereços IP |

Usada para acesso à rede entre contêineres. |

|

TCP: 5443 |

Bloco CIDR do nó principal |

Porta na qual o kube-apiserver do nó principal escuta. |

|

TCP: 5444 |

Bloco CIDR VPC e bloco CIDR do contêiner |

Porta de serviço do kube-apiserver, que fornece gerenciamento de ciclo de vida para recursos do Kubernetes. |

|

TCP: 6443 |

Bloco CIDR do nó principal |

- |

|

TCP: 8445 |

Bloco CIDR da VPC |

Usada pelo complemento de armazenamento de um nó de trabalho para acessar o nó principal. |

|

TCP: 9443 |

Bloco CIDR da VPC |

Usada pelo complemento de rede de um nó de trabalho para acessar o nó principal. |

Regras do grupo de segurança de ENI

Um grupo de segurança chamado {Nome de cluster}-cce-eni-{ID aleatório}s erá criado para o cluster do CCE Turbo. A figura a seguir mostra a regra de entrada padrão. Para obter detalhes sobre as portas, consulte Tabela 4.

|

Porta |

Endereço de origem padrão |

Descrição |

Modificabilidade |

Sugestão de modificação |

|---|---|---|---|---|

|

Todas |

Grupo de segurança atual e bloco CIDR da VPC |

O tráfego dos endereços IP de origem definidos no grupo de segurança e no bloco CIDR da VPC deve ser permitido. |

Não |

N/D |

Regras de grupo de segurança do nó principal

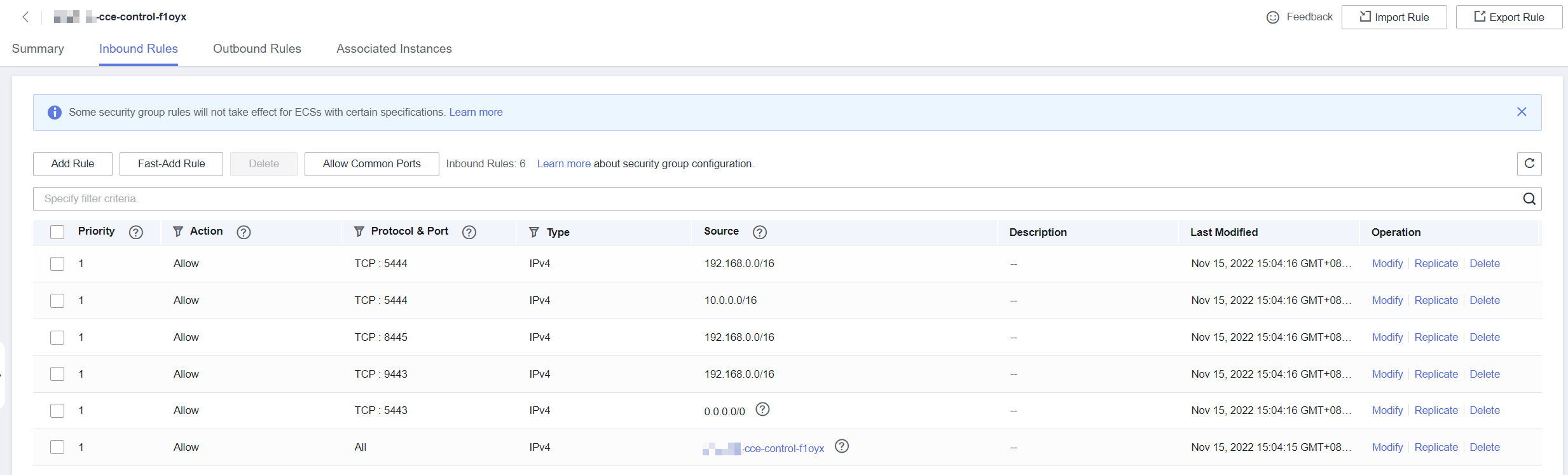

O nome do grupo de segurança do nó principal é {Nome de cluster}-cce-control-{ID aleatório}. A figura a seguir mostra a regra de entrada padrão. Todos os endereços IP de origem definidos no grupo de segurança devem ser permitidos. Para obter detalhes sobre as portas, consulte Tabela 5.

|

Porta |

Endereço de origem padrão |

Descrição |

Modificabilidade |

Sugestão de modificação |

|---|---|---|---|---|

|

TCP: 5444 |

Bloco CIDR da VPC e bloco CIDR de contêiner |

Porta de serviço do kube-apiserver, que fornece gerenciamento de ciclo de vida para recursos do Kubernetes. |

Não |

N/D |

|

UDP: 4789 (obrigatória somente para clusters que usam o modelo de rede de túnel de contêiner) |

Todos os endereços IP |

Usada para acesso à rede entre contêineres. |

Não |

N/D |

|

TCP: 9443 |

Bloco CIDR da VPC |

Usada pelo complemento de rede de um nó de trabalho para acessar o nó principal |

Não |

N/D |

|

TCP: 5443 |

Todos os endereços IP |

Porta para a qual o kube-apiserver do nó principal escuta. |

Sim |

As duas portas devem permitir solicitações de blocos CIDR da VPC e do contêiner e do bloco CIDR do plano de controle da malha de serviço hospedada. |

|

TCP: 8445 |

Bloco CIDR da VPC |

Usada pelo complemento de armazenamento de um nó de trabalho para acessar o nó principal. |

Não |

N/D |

|

Todas |

Grupo de segurança atual e bloco CIDR da VPC |

O tráfego dos endereços IP de origem definidos no grupo de segurança e no bloco CIDR da VPC deve ser permitido. |

Não |

N/D |