Ejemplo: Diseño y configuración de permisos para usuarios en un departamento

Descripción general

El modo de programación de tareas distribuidas convencional está siendo reemplazado por Kubernetes. CCE le permite desplegar, gestionar y escalar fácilmente las aplicaciones en contenedores en la nube al proporcionarle soporte para usar Kubernetes.

Para ayudar a los administradores empresariales a gestionar los permisos de recursos en clústeres, CCE proporciona políticas de permisos multidimensionales y medidas de gestión. Los permisos de CCE se describen de las siguientes maneras:

- Cluster-level permissions: permite que un grupo de usuarios realice operaciones en clústeres, nodos, grupos de nodos, gráficos y complementos. Estos permisos se asignan según las políticas del sistema de IAM.

- Namespace-level permissions: permite a un usuario o grupo de usuarios realizar operaciones en recursos de Kubernetes, como cargas de trabajo, redes, almacenamiento y espacios de nombres. Estos permisos se asignan en función de Kubernetes RBAC.

Los permisos de clúster y de espacio de nombres son independientes entre sí, pero deben usarse juntos. Los permisos establecidos para un grupo de usuarios se aplican a todos los usuarios del grupo de usuarios. Cuando se agregan varios permisos a un usuario o grupo de usuarios, tienen efecto al mismo tiempo (se usa el conjunto de unión).

Diseño de permisos

A continuación se utiliza la compañía X como ejemplo.

Generalmente, una empresa tiene varios departamentos o proyectos, y cada departamento tiene varios miembros. Por lo tanto, debe diseñar cómo se asignarán los permisos a diferentes grupos y proyectos, y establecer un nombre de usuario para cada miembro para facilitar la configuración posterior de grupos de usuarios y permisos.

La siguiente figura muestra la estructura organizativa de un departamento de una empresa y los permisos que se asignarán a cada miembro:

Director: David

David es director de departamento de la compañía X. Para asignarle todos los permisos de CCE (tanto los permisos de clúster como de espacio de nombres), debe crear el grupo de usuarios cce-admin para David en la consola de IAM y asignar el rol de CCE Administrator.

CCE Administrator: Este rol tiene todos los permisos de CCE. No es necesario asignar otros permisos.

CCE FullAccess and CCE ReadOnlyAccess: Estas políticas están relacionadas con los permisos de gestión de clústeres y se configuran solo para recursos relacionados con clústeres (como clústeres y nodos). También debe configurar permisos de espacio de nombres para realizar operaciones en recursos de Kubernetes (como cargas de trabajo y Services).

Líder de O&M: James

James es líder del equipo O&M del departamento. Necesita los permisos de clúster para todos los proyectos y los permisos de solo lectura para todos los espacios de nombres.

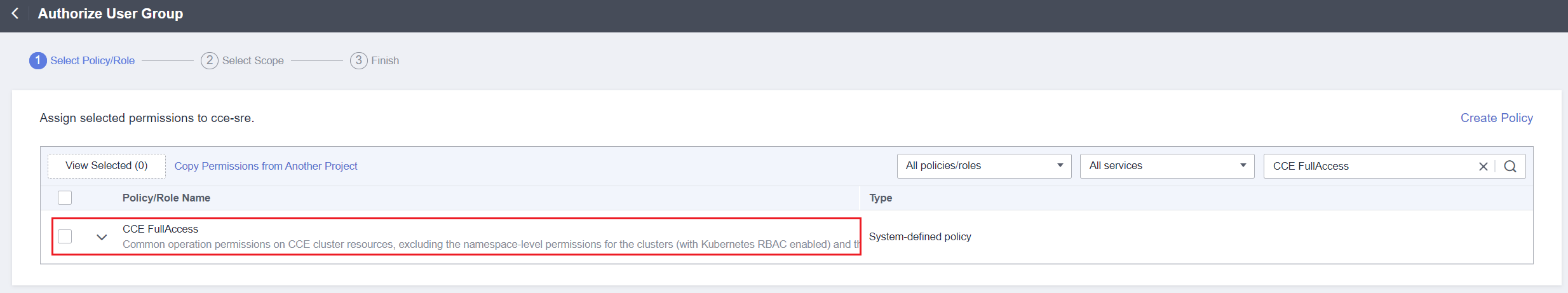

Para asignar los permisos, cree un grupo de usuarios llamado cce-sre en la consola de IAM y agregue James a este grupo de usuarios. A continuación, asigne CCE FullAccess al grupo de usuarios cce-sre para que pueda realizar operaciones en clústeres en todos los proyectos.

Asignación de permisos de solo lectura en todos los clústeres y espacios de nombres a todos los líderes de equipo e ingenieros

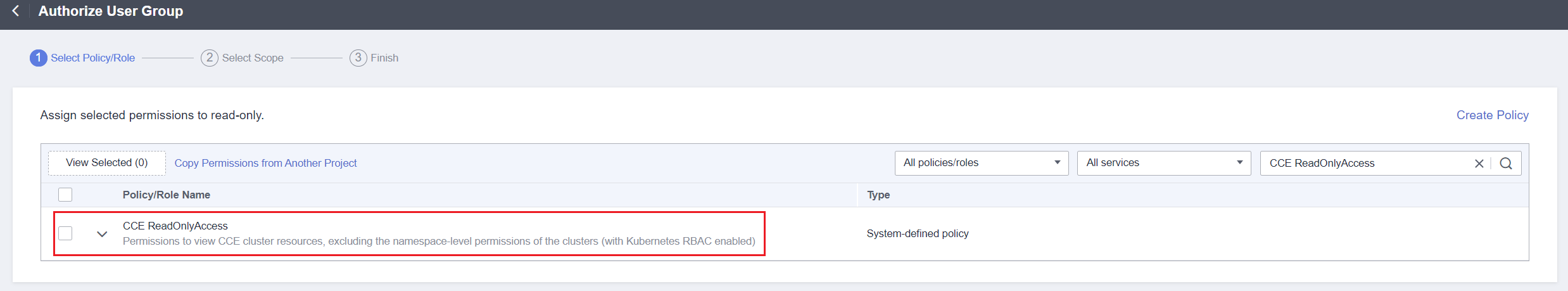

Puede crear un grupo de usuarios de solo lectura denominado read_only en la consola de IAM y agregar usuarios al grupo de usuarios.

- Aunque los ingenieros de desarrollo Linda y Peter no requieren permisos de gestión de clústeres, todavía necesitan ver los datos en la consola de CCE. Por lo tanto, se requiere el permiso de clúster de solo lectura.

- Para el ingeniero de O&M, William, asigne el permiso de solo lectura en clústeres en este paso.

- El líder del equipo O&M James ya tiene los permisos de gestión en todos los clústeres. Puede agregarlo al grupo de usuarios read_only para asignarle el permiso de solo lectura en clústeres.

Los usuarios James, Robert, William, Linda y Peter se agregan al grupo de usuarios read_only.

Asigne el permiso de solo lectura en clústeres al read_only del grupo de usuarios.

Vuelva a la consola ce CCE y agregue el permiso de solo lectura en espacios de nombres al grupo de usuarios read_only al que pertenecen los cinco usuarios. Elija Permissions en la consola de CCE y asigne la política de solo lectura al grupo de usuarios read_only para cada clúster.

Una vez completada la configuración, James tiene los permisos de gestión de clústeres para todos los proyectos y los permisos de solo lectura en todos los espacios de nombres, y Robert, William, Linda y Peter tienen el permiso de solo lectura en todos los clústeres y espacios de nombres.

Líder del equipo de desarrollo: Robert

En los pasos anteriores, a Robert se le ha asignado el permiso de solo lectura en todos los clústeres y espacios de nombres. Ahora, asigne los permisos de administrador en todos los espacios de nombres a Robert.

Por lo tanto, debe asignar los permisos de administrador en todos los espacios de nombres en todos los clústeres a Robert.

Ingeniero de O&M: William

En los pasos anteriores, a William se le ha asignado el permiso de solo lectura en todos los clústeres y espacios de nombres. También requiere los permisos de gestión de clústeres en su región. Por lo tanto, puede iniciar sesión en la consola de IAM, crear un grupo de usuarios llamado cce-sre-b4 y asignar CCE FullAccess a William para su región.

Ahora, William tiene los permisos de gestión de clúster para su región y el permiso de solo lectura en todos los espacios de nombres.

Ingenieros de desarrollo: Linda y Peter

En los pasos anteriores, a Linda y Peter se les ha asignado el permiso de solo lectura en clústeres y espacios de nombres. Por lo tanto, solo necesita asignarles la política de edición.

Por ahora, todos los permisos requeridos se asignan a los miembros del departamento.