Escenarios

Gateway de NAT público

- Permitir que una red privada acceda a Internet mediante SNAT

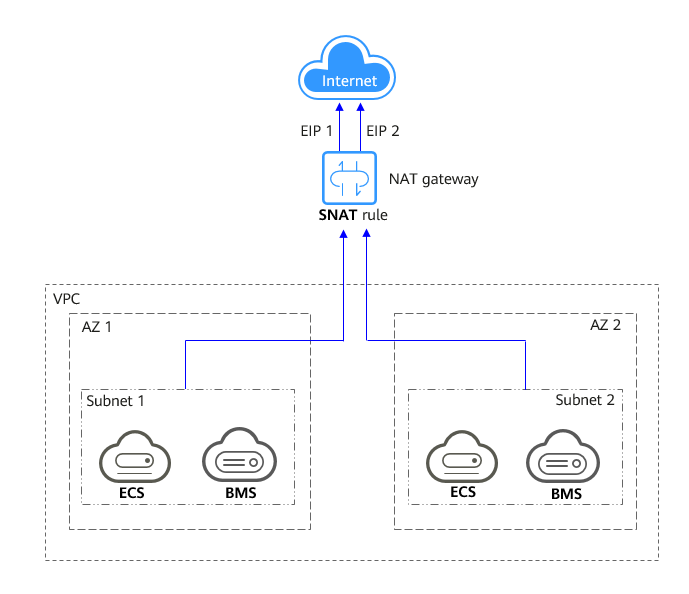

Si sus servidores en una VPC necesitan acceder a Internet, puede configurar reglas SNAT para permitir que estos servidores usen uno o más EIP para acceder a Internet sin exponer sus direcciones IP privadas. Solo puede configurar una regla de SNAT para cada subred en una VPC y seleccionar uno o más EIP para cada regla de SNAT. El gateway de NAT público proporciona diferentes números de conexiones y puede crear varias reglas de SNAT para satisfacer sus requisitos de servicio.

Figura 1 muestra cómo los servidores de una VPC acceden a Internet mediante SNAT.

- Permitir a los usuarios de Internet acceder a un servicio en una red privada mediante DNAT

Las reglas de DNAT permiten a los servidores de una VPC proporcionar servicios accesibles desde Internet.

Después de recibir solicitudes desde un puerto específico a través de un protocolo específico, el gateway de NAT público puede reenviar las solicitudes a un puerto específico de un servidor a través de la asignación de puertos. El gateway de NAT público también puede reenviar todas las solicitudes destinadas a una EIP a un servidor específico a través de la asignación de direcciones IP.

Se puede configurar una regla de DNAT para cada servidor. Si hay varios servidores, puede crear varias reglas de DNAT para asignar una o más EIP a las direcciones IP privadas de estos servidores.

Figura 2 muestra cómo los servidores (ECSs o BMSs) en una VPC proporcionan servicios accesibles desde Internet mediante DNAT.

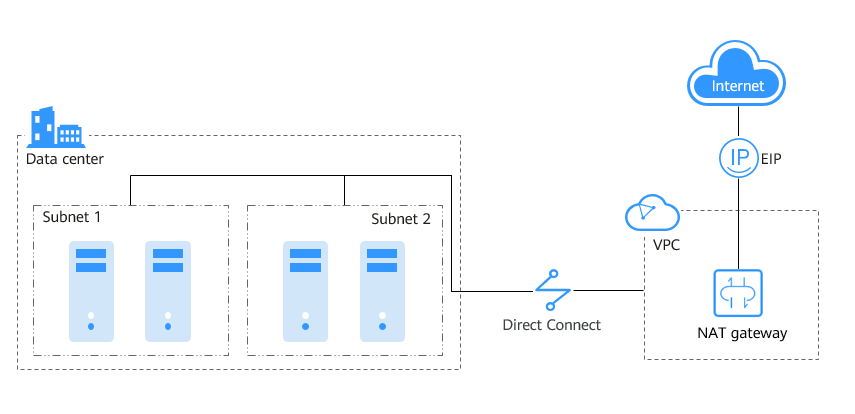

- Permitir que los servidores de un centro de datos local accedan a Internet o sean accesibles desde Internet

En ciertos escenarios de Internet, juegos, comercio electrónico y financieros, un gran número de servidores en una nube privada están conectados a una VPC a través de Direct Connect o VPN. Si dichos servidores necesitan acceso seguro a Internet de alta velocidad o necesitan proporcionar servicios accesibles desde Internet, puede implementar un gateway de NAT y configurar las reglas SNAT y DNAT para cumplir con sus requisitos.

Figura 3 muestra cómo utilizar SNAT y DNAT para proporcionar acceso a Internet de alta velocidad o proporcionar servicios accesibles desde Internet.

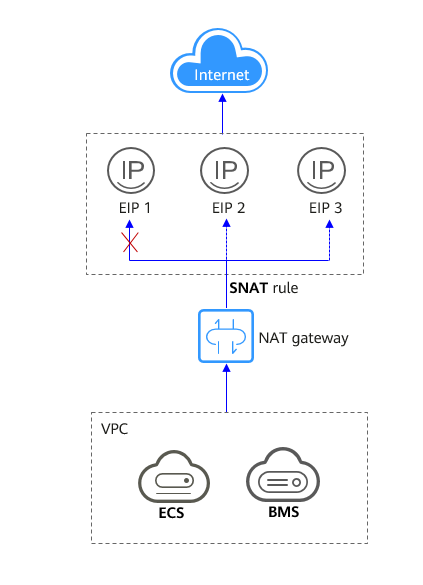

- Configurar un sistema de alta disponibilidad mediante la adición de múltiples EIPs a una regla SNAT

Los EIP pueden ser atacados. Para mejorar la confiabilidad del sistema, puede vincular varias EIP a una regla SNAT de modo que si se ataca una EIP, otra EIP se puede utilizar para garantizar la continuidad del servicio.

Cada regla SNAT puede tener hasta 20 EIP. Si una regla de SNAT tiene múltiples EIP, el sistema selecciona aleatoriamente un EIP para que los servidores utilicen para acceder a Internet.

Si cualquier EIP está bloqueado o atacado, elimínelo manualmente del grupo EIP.

Figura 4 muestra un sistema altamente disponible que usa una regla SNAT de un gateway de NAT público.

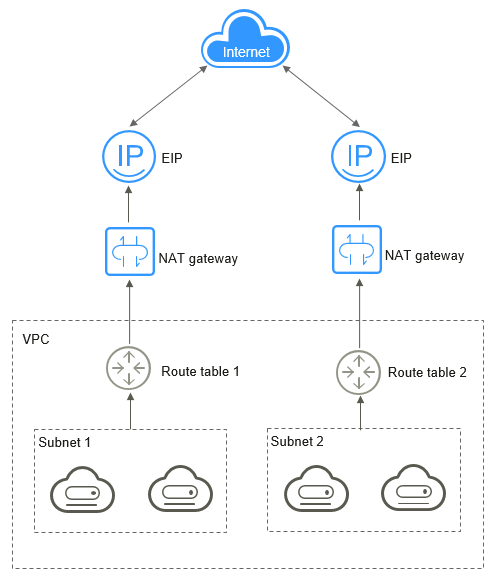

- Usar múltiples gateways de NAT juntos

Si un solo gateway de NAT no puede cumplir con sus requisitos de rendimiento, por ejemplo, si hay más de un millón de conexiones SNAT, o si el ancho de banda máximo de 20 Gbit/s no puede cumplir con los requisitos de servicio, puede usar varios gateway de NAT juntos.

Para utilizar varios gateway de NAT juntos, debe asociar las tablas de ruta de las subredes de VPC con estos gateway de NAT públicos.

Figura 5 muestra cómo se utilizan varios gateway de NAT públicos para superar el cuello de botella de rendimiento.

- El sistema no agrega una ruta predeterminada para un gateway de NAT público. Es necesario agregar una ruta que apunte al gateway de NAT público a la tabla de rutas correspondiente.

- Cada gateway NAT público tiene una tabla de rutas asociada. El número de gateway NAT públicos que se pueden crear en una VPC viene determinado por el número de tablas de ruta para la VPC.

Gateway de NAT privado

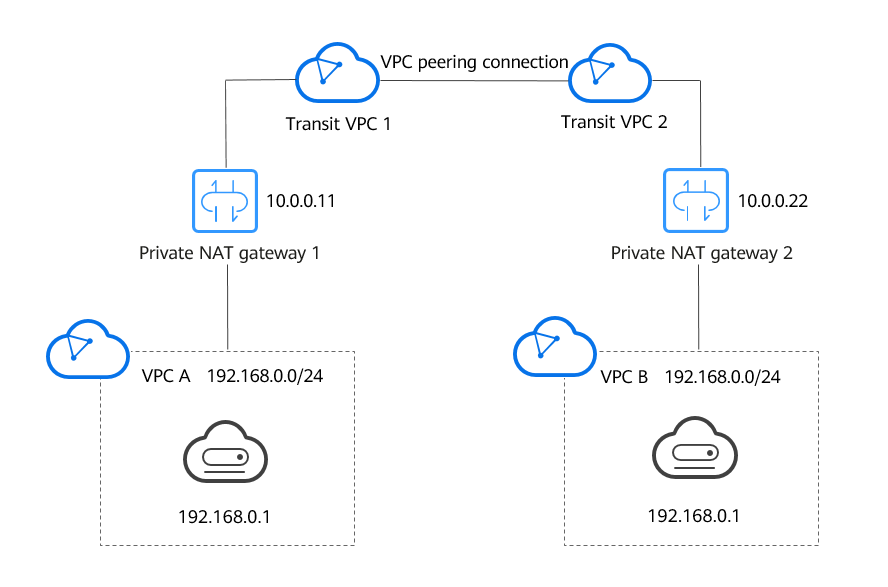

- Conectar las VPC con bloques CIDR superpuestos

Puede configurar dos gateway de NAT privados para dos VPC con bloques CIDR superpuestos y, a continuación, agregar reglas SNAT y DNAT en los dos gateway de NAT privados para permitir que los servidores en las dos VPC usen las direcciones IP de tránsito para comunicarse entre sí.

En la siguiente figura, hay dos VPCs de tránsito y dos gateway de NAT privados. La dirección 192.168.0.1 en la VPC A se traduce a 10.0.0.11, y la dirección IP 192.168.0.1 en la VPC B se traduce a 10.0.0.22. Entonces se puede establecer un interconexión de VPC entre las dos VPC de tránsito para permitir la comunicación entre ellas.

Figura 6 Conexión de VPC con bloques CIDR superpuestos

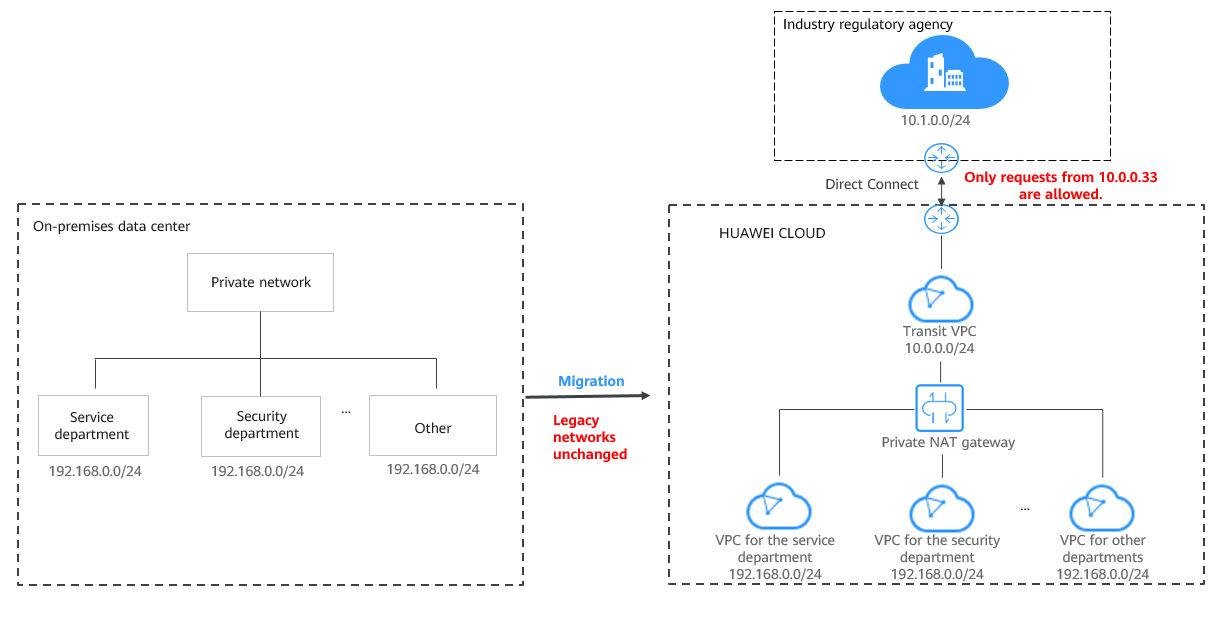

- Migrar cargas de trabajo a la nube sin cambiar la topología de la red ni acceder a las agencias reguladoras desde direcciones IP específicas

Es posible que las organizaciones quieran migrar sus cargas de trabajo a la nube sin realizar ningún cambio en su topología de red existente. También pueden tener que acceder a las agencias reguladoras desde direcciones IP específicas según lo requieran estas agencias. Un gateway de NAT privado es una buena opción.

La siguiente figura representa una red de empresa donde las subredes de diferentes departamentos se superponen. Un gateway de NAT privado permite a la empresa mantener la topología de red existente sin cambios mientras migra sus cargas de trabajo a la nube. En este ejemplo, el gateway de NAT privado asigna la dirección IP de cada departamento a 10.0.0.33 para que cada departamento pueda usar 10.0.0.33 para acceder de forma segura a la delegación reguladora.

Figura 7 Migrar cargas de trabajo a la nube sin cambiar la topología de la red ni acceder a las agencias reguladoras desde direcciones IP específicas