Configuración de reglas de grupo de seguridad de clúster

CCE es una plataforma de contenedores universal. Sus reglas de grupo de seguridad predeterminadas se aplican a escenarios comunes. Cuando se crea un clúster, se crea automáticamente un grupo de seguridad para el nodo principal y el nodo de trabajo, por separado. El nombre del grupo de seguridad del nodo principal es {Cluster name}-cce-control-{Random ID} y el nombre del grupo de seguridad del nodo de trabajo es {Cluster name}-cce-node-{Random ID}. Si se utiliza un clúster de CCE Turbo, se crea un grupo de seguridad ENI adicional denominado {Cluster name}-cce-eni-{Random ID}.

Inicie sesión en la consola de gestión, seleccione Service List > Networking > Virtual Private Cloud. En la Consola de red, elija Access Control > Security Groups, busque la regla de grupo de seguridad del clúster de CCE y modifique y refuerce la regla de grupo de seguridad.

Si necesita especificar un grupo de seguridad de nodo al crear un clúster, active el puerto especificado haciendo referencia al Reglas de grupo de seguridad para nodos de trabajo creado automáticamente por el clúster para garantizar la comunicación de red normal en el clúster.

La modificación o eliminación de reglas de grupo de seguridad puede afectar a la ejecución del clúster. Tenga cuidado al realizar esta operación. Si necesita modificar las reglas del grupo de seguridad, no modifique las reglas del puerto del que depende la ejecución de CCE.

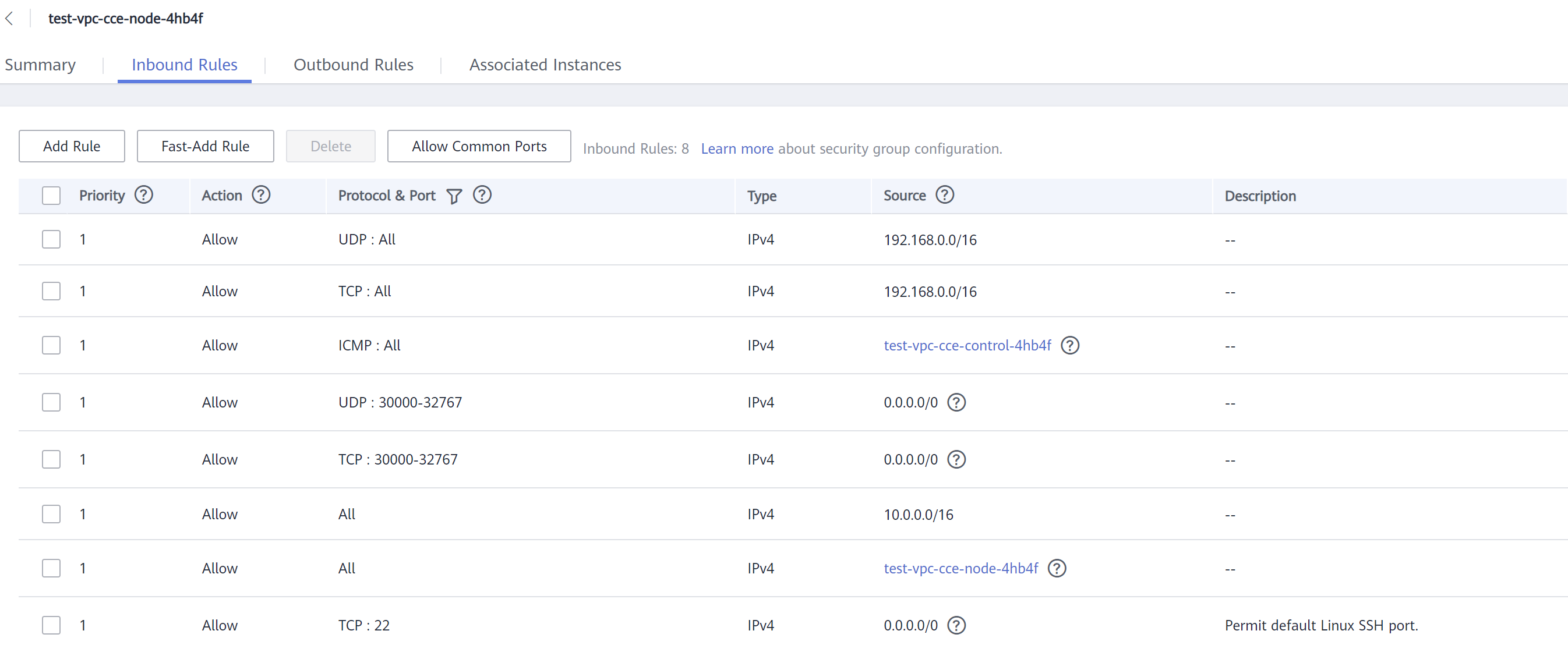

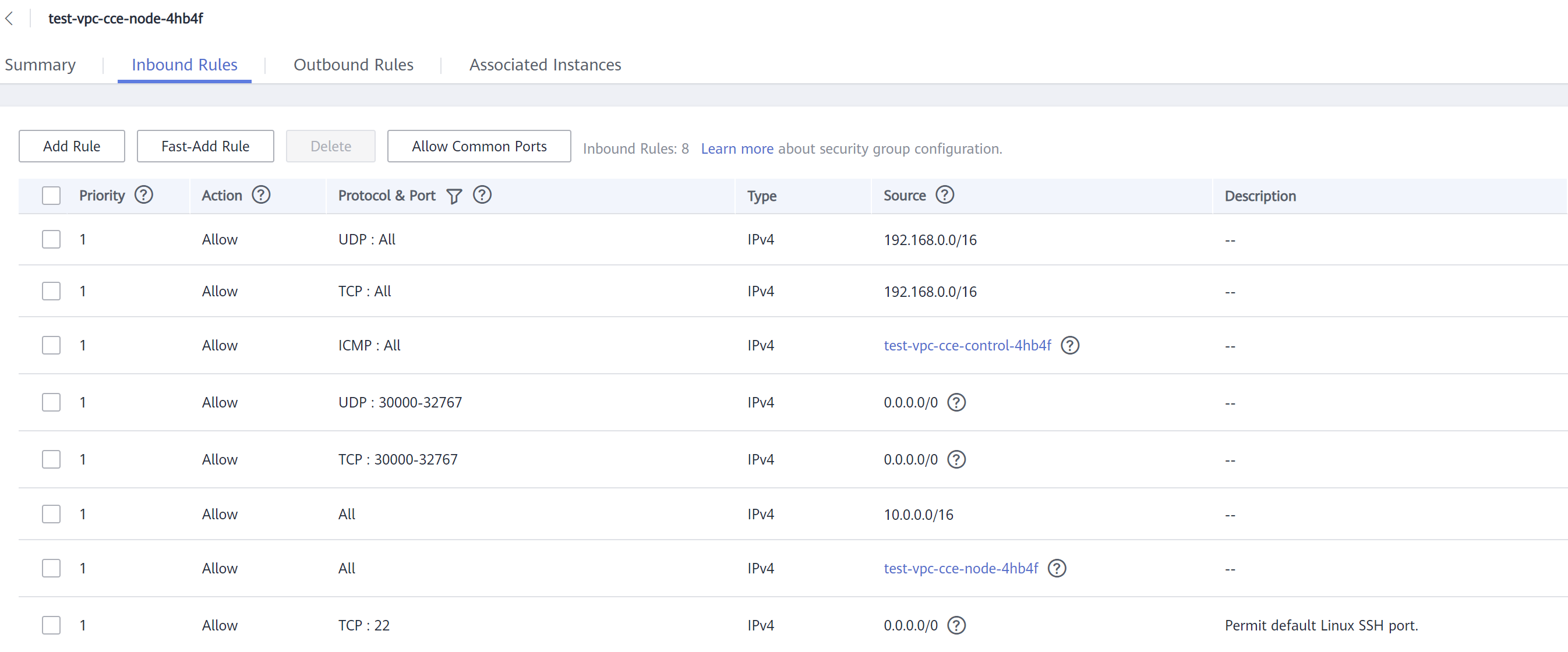

Reglas de grupo de seguridad para nodos de trabajo

Entrada

El nombre del grupo de seguridad del nodo de trabajo creado automáticamente es {Cluster name}-cce-node-{Random ID}. En la siguiente figura se muestra la regla de entrada predeterminada. Se debe permitir el tráfico de todas las direcciones IP de origen definidas en el grupo de seguridad. Para obtener más información sobre los puertos, consulte Tabla 1.

|

Puerto |

Dirección de origen predeterminada |

Descripción |

Modificable |

Sugerencia de modificación |

|---|---|---|---|---|

|

UDP: todos TCP: todos |

Bloque CIDR de VPC |

Se utiliza para el acceso mutuo entre nodos de trabajo y entre un nodo de trabajo y un nodo principal. |

No |

N/A |

|

ICMP: todos |

Bloque CIDR del nodo maestro |

Se utiliza para que el nodo principal acceda a los nodos de trabajo. |

No |

N/A |

|

TCP: 30000-32767 UDP: 30000-32767 |

Todas las direcciones IP |

Intervalo de puertos de acceso predeterminado del NodePort Service en el clúster. |

Sí |

Estos puertos deben permitir solicitudes de VPC, contenedor y bloques de CIDR de ELB. |

|

Todos |

Bloque CIDR de contenedores |

Se utiliza para el acceso mutuo entre nodos y contenedores. |

No |

N/A |

|

Todos |

Bloque CIDR de nodo de trabajo |

Se utiliza para el acceso mutuo entre nodos de trabajo. |

No |

N/A |

|

TCP: 22 |

Todas las direcciones IP |

Puerto que permite el acceso remoto a los ECS de Linux mediante SSH. |

Recomendado |

N/A |

|

Puerto |

Dirección de origen predeterminada |

Descripción |

Modificable |

Sugerencia de modificación |

|---|---|---|---|---|

|

UDP: 4789 |

Todas las direcciones IP |

Se utiliza para el acceso a la red entre contenedores. |

No |

N/A |

|

TCP: 10250 |

Bloque CIDR del nodo maestro |

Utilizado por el nodo principal para acceder proactivamente a kubelet del nodo (por ejemplo, ejecutando kubectl exec {pod}). |

No |

N/A |

|

TCP: 30000-32767 UDP: 30000-32767 |

Todas las direcciones IP |

Intervalo de puertos de acceso predeterminado del NodePort Service en el clúster. |

Sí |

Estos puertos deben permitir solicitudes de VPC, contenedor y bloques de CIDR de ELB. |

|

TCP: 22 |

Todas las direcciones IP |

Puerto que permite el acceso remoto a los ECS de Linux mediante SSH. |

Recomendado |

N/A |

|

Todos |

Grupo de seguridad actual y bloque CIDR de VPC |

Se debe permitir el tráfico de las direcciones IP de origen definidas en el grupo de seguridad y el bloque CIDR de VPC. |

No |

N/A |

Salida

De forma predeterminada, todos los grupos de seguridad creados por CCE permiten todo el tráfico outbound. Se recomienda conservar la configuración. Si necesita reforzar las reglas salientes, asegúrese de que los siguientes puertos estén habilitados:

|

Puerto |

CIDR permitido |

Descripción |

|---|---|---|

|

UDP: 53 |

Servidor DNS de subred |

Se utiliza para la resolución de nombres de dominio. |

|

UDP: 4789 (solo se requiere para clústeres que utilizan el modelo de red de túnel de contenedor) |

Todas las direcciones IP |

Se utiliza para el acceso a la red entre contenedores. |

|

TCP: 5443 |

Bloque CIDR del nodo maestro |

Puerto en el que escucha kube-apiserver del nodo principal. |

|

TCP: 5444 |

Bloque de CIDR de VPC y bloque de CIDR de contenedor |

Puerto de servicio de kube-apiserver, que proporciona gestión del ciclo de vida de los recursos de Kubernetes. |

|

TCP: 6443 |

Bloque CIDR del nodo maestro |

- |

|

TCP: 8445 |

Bloque CIDR de VPC |

Utilizado por el complemento de almacenamiento de un nodo de trabajo para acceder al nodo principal. |

|

TCP: 9443 |

Bloque CIDR de VPC |

Utilizado por el complemento de red de un nodo de trabajo para acceder al nodo principal. |

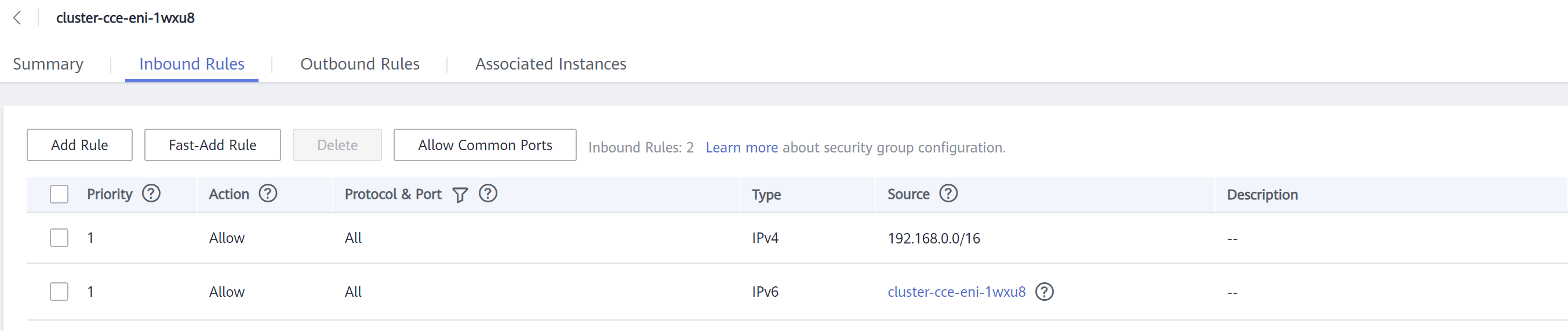

Reglas del grupo de seguridad ENI

Se creará un grupo de seguridad llamado {Cluster name}-cce-eni-{Random ID} para el clúster de CCE Turbo. En la siguiente figura se muestra la regla de entrada predeterminada. Para obtener más información sobre los puertos, consulte Tabla 4.

|

Puerto |

Dirección de origen predeterminada |

Descripción |

Modificable |

Sugerencia de modificación |

|---|---|---|---|---|

|

Todos |

Grupo de seguridad actual y bloque CIDR de VPC |

Se debe permitir el tráfico de las direcciones IP de origen definidas en el grupo de seguridad y el bloque CIDR de VPC. |

No |

N/A |

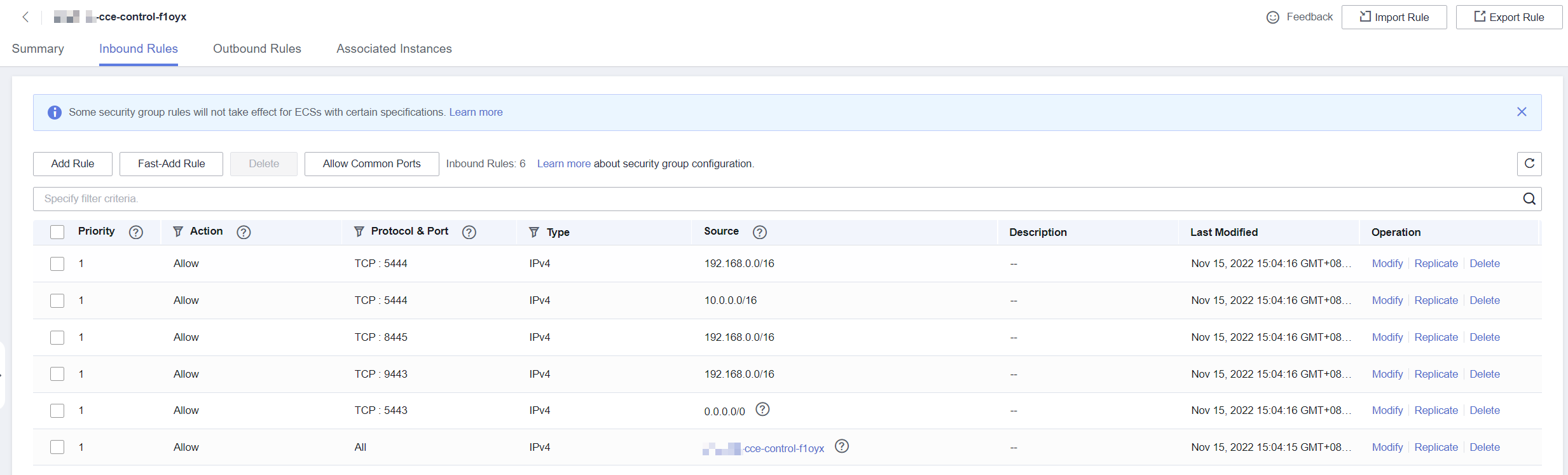

Reglas del grupo de seguridad del nodo principal

El nombre del grupo de seguridad del nodo principal es {Cluster name}-cce-control-{Random ID}. En la siguiente figura se muestra la regla de entrada predeterminada. Se deben permitir todas las direcciones IP de origen definidas en el grupo de seguridad. Para obtener más información sobre los puertos, consulte Tabla 5.

|

Puerto |

Dirección de origen predeterminada |

Descripción |

Modificable |

Sugerencia de modificación |

|---|---|---|---|---|

|

TCP: 5444 |

Bloque de CIDR de VPC y bloque de CIDR de contenedor |

Puerto de servicio de kube-apiserver, que proporciona gestión del ciclo de vida de los recursos de Kubernetes. |

No |

N/A |

|

UDP: 4789 (solo se requiere para clústeres que utilizan el modelo de red de túnel de contenedor) |

Todas las direcciones IP |

Se utiliza para el acceso a la red entre contenedores. |

No |

N/A |

|

TCP: 9443 |

Bloque CIDR de VPC |

Utilizado por el complemento de red de un nodo de trabajo para acceder al nodo principal. |

No |

N/A |

|

TCP: 5443 |

Todas las direcciones IP |

Puerto al que escucha kube-apiserver del nodo principal. |

Sí |

Los dos puertos deben permitir solicitudes de VPC y de bloques CIDR de contenedor y el bloque CIDR de plano de control de la malla de servicio alojada. |

|

TCP: 8445 |

Bloque CIDR de VPC |

Utilizado por el complemento de almacenamiento de un nodo de trabajo para acceder al nodo principal. |

No |

N/A |

|

Todos |

Grupo de seguridad actual y bloque CIDR de VPC |

Se debe permitir el tráfico de las direcciones IP de origen definidas en el grupo de seguridad y el bloque CIDR de VPC. |

No |

N/A |