更新时间:2024-04-28 GMT+08:00

VPC访问控制

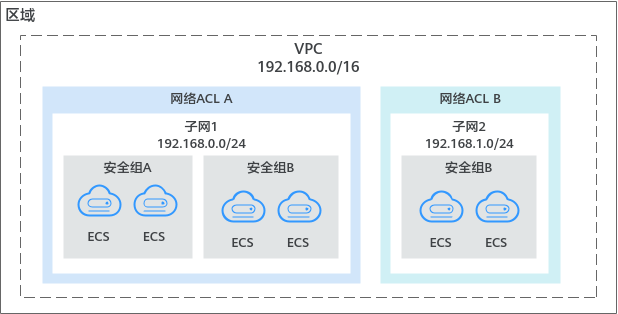

虚拟私有云VPC是您在云上的私有网络,通过配置安全组和网络ACL策略,可以保障VPC内部署的实例安全运行,比如弹性云服务器、数据库、云容器等。

- 安全组对实例进行防护,将实例加入安全组内后,该实例将会受到安全组的保护。

- 网络ACL对整个子网进行防护,将子网关联至网络ACL,则子网内的所有实例都会受到网络ACL保护。相比安全组,网络ACL的防护范围更大。

如图1所示,安全组A和安全组B可以保护其中ECS的网络安全,通过网络ACL A和网络ACL B,可以分别保护整个子网1和子网2的安全,双层防护提升安全保障。

以下为您介绍一些常用的安全组和网络ACL的配置示例:

- 安全组:控制外部指定IP地址或安全组对实例的访问

- 安全组:控制虚拟IP访问安全组内实例

- 安全组:控制对等连接两端VPC内的实例互访

- 网络ACL:控制指定IP访问子网内的实例

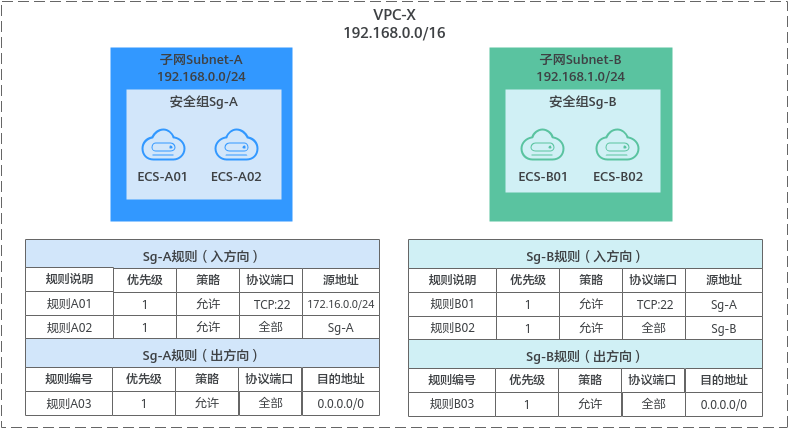

控制外部指定IP地址或安全组对实例的访问

本示例安全组配置如图2所示,您可以通过设置安全组入方向规则,允许特定IP地址,或者其他安全组内的实例访问您的实例。

- 在安全组Sg-A的入方向中,添加规则A01,允许指定IP (172.16.0.0/24)访问安全组内实例的SSH(22)端口,用于远程登录安全组内的Linux云服务器。

- 在安全组Sg-B的入方向中,添加规则B01,允许其他安全组内的实例访问本安全组内实例的SSH(22)端口,即通过子网Subnet-A的ECS可远程登录Subnet-B内的ECS。

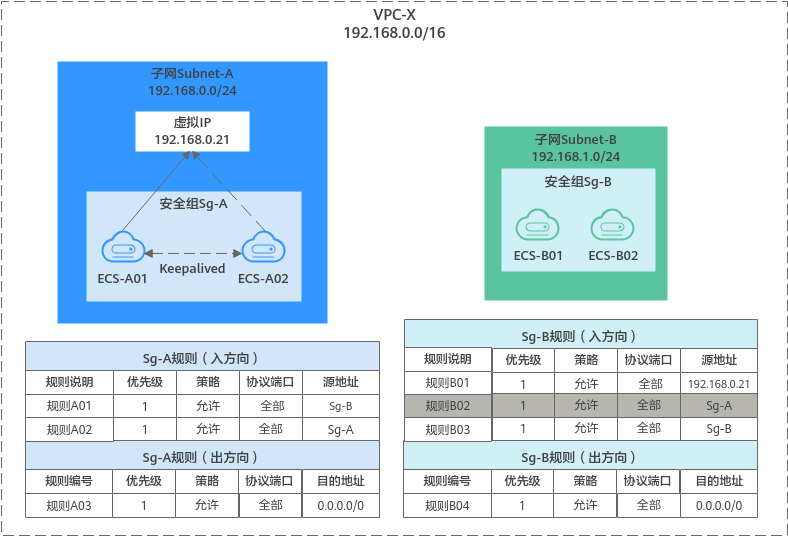

控制对等连接两端VPC内的实例互访

本示例安全组配置如图4所示。您可以通过设置安全组入方向规则,实现对等连接两端的ECS网络互通。

- 在安全组Sg-A中,添加规则A01,允许来自Sg-B内实例的流量访问Sg-A内的实例,源地址为安全组Sg-B。

- 在安全组Sg-B中,添加规则B01,允许来自Sg-A内实例的流量访问Sg-B内的实例,源地址为安全组Sg-A。

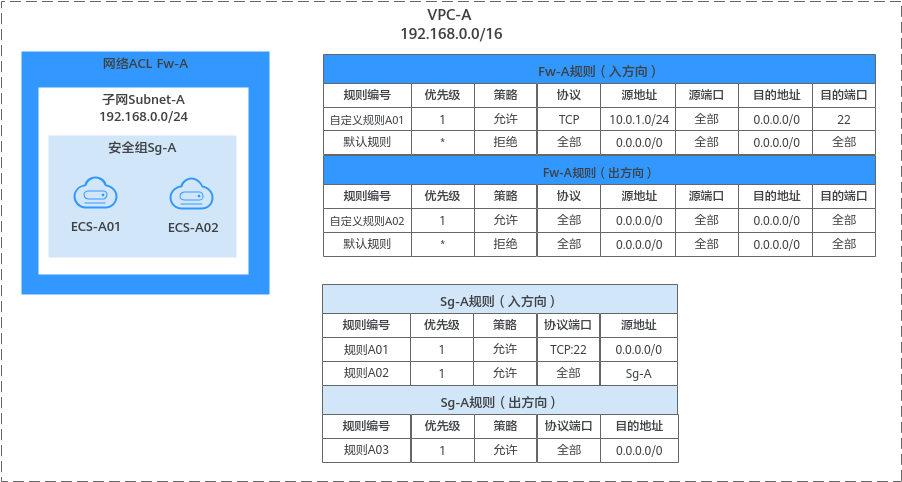

控制指定IP访问子网内的实例

网络ACL可以控制流入/流出子网的流量,流量优先匹配网络ACL的规则,然后匹配安全组规则。本示例如图5所示,使用网络ACL可以进一步加强网络安全的防护。

- 在安全组Sg-A的入方向规则中,规则A01过于宽松,允许任何IP地址可访问安全组内实例的SSH(22)端口。

- 在网络ACL Fw-A的入方向规则中,自定义规则A01仅允许指定IP地址(10.0.1.0/24)可访问子网内实例的SSH(22)端口。

如果您此时将子网Subnet-A关联至网络ACL,Subnet-A内的实例网络互通不受影响,同时仅允许指定IP地址(10.0.1.0/24)访问Subnet-A内的实例,网络ACL入方向的默认规则会拒绝其他流量流入子网。