告警配置

- 告警通知设置仅在当前区域生效,如果需要接收其他区域的告警通知,请切换到对应区域后进行设置。

- 告警通知信息可能会被误拦截,如果您未收到相关告警信息,请在信息拦截中查看。

- 消息通知服务为付费服务,价格详情请参见SMN价格详情。

开启告警通知

- 登录企业主机安全控制台。

- 在控制台左上角,单击

图标,选择区域或项目。

图标,选择区域或项目。 - 在左侧导航树选择,进入“告警配置”页面。

- (可选)如果您的服务器已通过企业项目的模式进行管理,您可在页面上方“企业项目”下拉框中选择目标企业项目后配置目标企业项目的告警通知。

- 选择单个企业项目,配置的告警通知信息仅在对应的企业项目内生效。

- 选择“所有项目”,配置的告警通知信息将生效于所有企业项目。

- 根据页面提示,配置告警通知。配置参数说明请参见表1。

图1 告警配置

表1 告警配置参数 通知项

说明

选择建议

每日告警通知

每日凌晨,企业主机安全将主动检测主机系统中的账号、Web目录、漏洞、恶意程序及关键配置等,汇总各项检测结果后,将检测结果发送给您在“消息中心”中添加的消息接收人,或者在“消息通知服务主题”中添加的订阅终端。

单击“查看每日告警默认通知事件”可查看通知项。

- 接收并定期查看每日告警通知中所有的内容,能有效降低主机中未及时处理的风险成为主机安全隐患的概率。

- 由于每日告警中通知项的内容较多,如果您使用的“消息通知服务”,接收告警通知,建议您选择“订阅终端”配置为“邮箱”的“消息通知服务主题”。

实时告警通知

当攻击者入侵主机时,企业主机安全将按照选定的“消息中心”或者“消息通知服务主题”为您告警。

单击“查看实时告警默认通知事件”可查看通知项。

- 建议您接收实时告警通知中所有的内容并及时查看。企业主机安全实时监测主机中的安全情况,能监测到攻击者入侵主机的行为,接收实时告警通知能快速处理攻击者入侵主机的行为。

- 由于实时告警中通知项的内容紧急度较高,如果您使用的“消息通知服务”,接收告警通知,建议您选择“订阅终端”配置为“短信”的“消息通知服务主题”。

告警等级

自定义勾选通知的告警等级。

选择全部。

屏蔽事件

选择无需发送告警通知的事件。

展开选框可自定义选择不发送告警的事件类型。

根据告警通知项说明的内容说明判断需要屏蔽的事件。

- 设置事件告警的通知方式。

- 消息中心

告警通知默认发送给账号联系人,消息接收方式包括邮箱、短信、站内信、群聊机器人(企业微信、钉钉、飞书、WeLink)。关于消息中心的详细介绍请参见消息中心。

配置接收方式以及接收人的操作如下:

- 登录管理控制台。

- 在右上角单击

,进入消息中心。

,进入消息中心。

该页面可查看全部的站内消息。

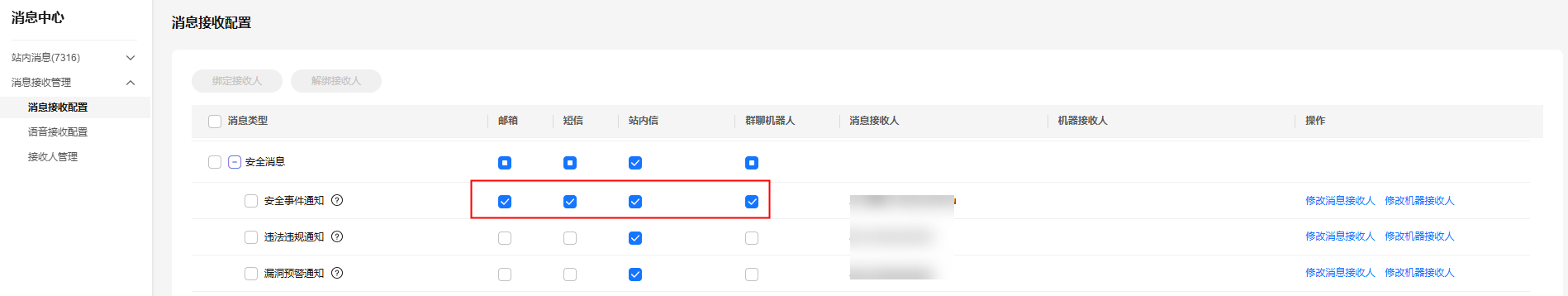

- 在左侧导航栏选择,进入消息接收配置页面。

- 找到。

- 勾选所需的消息接收方式。

接收方式包括邮箱、短信、站内信、群聊机器人(企业微信、钉钉、飞书、WeLink),勾选对应的接收方式则表示通过该方式接收告警。

图2 选择消息接收方式

- 在“操作”列,单击“修改消息接收人”、“修改机器接收人”,配置接收人。

- 在“修改消息接收人”、“修改机器接收人”对话框中,勾选接收人,并单击“确认”,配置完成。

机器接收人需要提前添加到接收人列表后,此处才能选择。添加机器接收人的详细操作请参见添加接收人。

- 消息主题

单击下拉列表选择已创建的主题,或者单击“查看消息通知服务主题”创建新的主题。告警通知发送给消息主题的订阅终端,订阅终端支持的协议包括短信、邮件、消息机器人(钉钉、企业微信、飞书、WeLink)等。关于消息主题的详细介绍请参见消息通知服务。

创建新的主题以及添加订阅终端的具体操作如下:您可以根据运维计划和告警通知类型,创建多个“消息通知主题”,以接收不同类型的告警通知。

- 消息中心

- 单击“应用”,完成配置主机安全告警通知的操作。界面弹出“告警通知设置成功”提示信息,则说明告警通知设置成功。

每日凌晨检测主机中的风险,汇总并统计检测结果后,将检测结果于每日上午10:00发送给您添加的手机号或者邮箱。

|

通知项 |

通知内容 |

通知内容说明 |

|---|---|---|

|

资产管理 |

危险端口 |

检测开放了的危险端口或者不必要的端口,通知用户及时排查这些端口是否用于正常业务。 |

|

未安装Agent |

检测当前账号未安装企业主机安全Agent的服务器数量,通知用户及时对这些服务器安装Agent进行防护。 |

|

|

防护中断 |

检测Agent防护中断的服务器数量,通知用户及时排除故障。 |

|

|

漏洞管理 |

需紧急修复漏洞 |

检测系统中的紧急漏洞,通知用户尽快修复,防止攻击者利用该漏洞会对主机造成较大的破坏。 |

|

基线检查 |

基线配置风险 |

检测系统中的关键应用,如果采用不安全配置,有可能被黑客利用作为入侵主机系统的手段。 |

|

经典弱口令 |

检测MySQL、FTP及系统账号的弱口令。 |

|

|

入侵检测 |

未分类恶意软件 |

对运行中的程序进行检测,识别出其中的后门、木马、挖矿软件、蠕虫和病毒等恶意程序。 |

|

rootkits |

检测服务器资产,对可疑的内核模块和可疑的文件或文件夹进行告警上报。 |

|

|

勒索软件 |

检测来自网页、软件、邮件、存储介质等介质捆绑、植入的勒索软件。 勒索软件用于锁定、控制您的文档、邮件、数据库、源代码、图片、压缩文件等多种数据资产,并以此作为向您勒索钱财的筹码。 |

|

|

Webshell |

检测云服务器上Web目录中的文件,判断是否为Webshell木马文件,支持检测常见的PHP、JSP等后门文件类型。

|

|

|

反弹Shell |

实时监控用户的进程行为,及时发现进程的非法Shell连接操作产生的反弹Shell行为。 支持对TCP、UDP、ICMP等协议的检测。 |

|

|

Redis漏洞利用 |

实时检测Redis进程对服务器关键目录的修改行为,并对发现的修改行为进行告警上报。 |

|

|

Hadoop漏洞利用 |

实时检测Hadoop进程对服务器关键目录的修改行为,并对发现的修改行为进行告警上报。 |

|

|

MySQL漏洞利用 |

实时检测MySQL进程对服务器关键目录的修改行为,并对发现的修改行为进行告警上报。 |

|

|

文件提权 |

检测当前系统对文件的提权。 |

|

|

进程提权 |

检测以下进程提权操作:

|

|

|

进程异常行为 |

检测各个主机的进程信息,包括进程ID、命令行、进程路径、行为等。 对于进程的非法行为、黑客入侵过程进行告警。 进程异常行为可以监控以下异常行为:

|

|

|

高危命令执行 |

实时检测当前系统中执行的高危命令,当发生高危命令执行时,及时触发告警。 |

|

|

异常Shell |

检测系统中异常Shell的获取行为,包括对Shell文件的修改、删除、移动、复制、硬链接、访问权限变化。 |

|

|

Crontab可疑任务 |

检测并列出当前所有主机系统中自启动服务、定时任务、预加载动态库、Run注册表键或者开机启动文件夹的汇总信息。 帮助用户通过自启动变更情况,及时发现异常自启动项,快速定位木马程序的问题。 |

|

|

容器镜像阻断 |

在Docker环境中容器启动前,对镜像异常行为策略中指定的不安全容器镜像进行告警并阻断。 |

|

|

暴力破解 |

检测“尝试暴力破解”和“暴力破解成功”等暴力破解。

|

|

|

异常登录 |

检测主机异地登录行为并进行告警,用户可根据实际情况采取相应措施(例如:忽略、修改密码等)。 如果在非常用登录地登录,则触发安全事件告警。 |

|

|

非法系统账号 |

检测主机系统中的账号,列出当前系统中的可疑账号信息,帮助用户及时发现非法账号。 |

|

|

漏洞逃逸攻击 |

监控到容器内进程行为符合已知漏洞的行为特征时(例如:“脏牛”、“bruteforce”、“runc”、“shocker”等),触发逃逸漏洞攻击告警。 |

|

|

文件逃逸攻击 |

监控发现容器进程访问了宿主机系统的关键文件目录(例如:“/etc/shadow”、“/etc/crontab”),则认为容器内发生了逃逸文件访问,触发告警。即使该目录符合容器配置的目录映射规则,仍然会触发告警。 |

|

|

容器进程异常 |

容器业务通常比较单一。如果用户能够确定容器内只会运行某些特定进程,可以在控制台配置安全策略设置进程白名单并将策略关联容器镜像。 对于已关联的容器镜像启动的容器,只允许白名单进程启动,如果容器内存在非白名单进程,触发容器异常程序告警。 |

|

|

容器异常启动 |

对容器启动时使用不合规的参数进行检测告警。 容器启动时可以带有很多参数,对容器进行权限设置。如果没有正确设置,可能会导致权限过大,给攻击者留下可以利用的方式。 |

|

|

高危系统调用 |

Linux系统调用是用户进程进入内核执行任务的请求通道。监控容器进程,如果发现进程使用了危险系统调用(例如:“open_by_handle_at”、“ptrace”、“setns”、“reboot”等),触发高危系统调用告警。 |

|

|

敏感文件访问 |

检测重要文件的提权或持久化等访问行为,对访问行为进行告警。 |

|

|

Windows网页防篡改 |

防止网站Windows服务器中的静态网页文件被篡改。 |

|

|

Linux网页防篡改 |

防止网站Linux服务器中的静态网页文件被篡改。 |

|

|

动态网页防篡改 |

防止网站Windows和Linux服务器中的动态网页文件被篡改。 |

|

|

应用防护 |

为运行时的应用提供安全防御。您无需修改应用程序文件,只需将探针注入到应用程序,即可为应用提供强大的安全防护能力。 当前只支持操作系统为Linux的服务器,且仅支持Java应用接入。 |

|

|

病毒查杀 |

针对检测到的病毒文件进行告警。 |

|

|

可疑进程运行 |

检测未经过认证或授权的应用进程运行,一旦发现进行告警。 |

|

|

可疑进程文件访问 |

检测未经过认证或授权的进程访问指定的目录,一旦发现进行告警。 |

事件发生时,及时发送告警通知。

|

通知项 |

通知内容 |

通知内容说明 |

|---|---|---|

|

资产管理 |

危险端口 |

检测开放了的危险端口或者不必要的端口,通知用户及时排查这些端口是否用于正常业务。 |

|

未安装Agent |

检测当前账号未安装企业主机安全Agent的服务器,通知用户及时对这些服务器安装Agent进行防护。 |

|

|

防护中断 |

检测Agent防护中断的服务器,通知用户及时排除故障。 |

|

|

入侵检测 |

未分类恶意软件 |

对运行中的程序进行检测,识别出其中的后门、木马、挖矿软件、蠕虫和病毒等恶意程序。 |

|

rootkits |

检测服务器资产,对可疑的内核模块和可疑的文件或文件夹进行告警上报。 |

|

|

勒索软件 |

检测来自网页、软件、邮件、存储介质等介质捆绑、植入的勒索软件。 勒索软件用于锁定、控制您的文档、邮件、数据库、源代码、图片、压缩文件等多种数据资产,并以此作为向您勒索钱财的筹码。 |

|

|

Webshell |

检测云服务器上Web目录中的文件,判断是否为Webshell木马文件,支持检测常见的PHP、JSP等后门文件类型。

|

|

|

反弹Shell |

实时监控用户的进程行为,及时发现进程的非法Shell连接操作产生的反弹Shell行为。 支持对TCP、UDP、ICMP等协议的检测。 |

|

|

Redis漏洞利用 |

实时检测Redis进程对服务器关键目录的修改行为,并对发现的修改行为进行告警上报。 |

|

|

Hadoop漏洞利用 |

实时检测Hadoop进程对服务器关键目录的修改行为,并对发现的修改行为进行告警上报。 |

|

|

MySQL漏洞利用 |

实时检测MySQL进程对服务器关键目录的修改行为,并对发现的修改行为进行告警上报。 |

|

|

文件提权 |

检测当前系统对文件的提权。 |

|

|

进程提权 |

检测以下进程提权操作:

|

|

|

进程异常行为 |

检测各个主机的进程信息,包括进程ID、命令行、进程路径、行为等。 对于进程的非法行为、黑客入侵过程进行告警。 进程异常行为可以监控以下异常行为:

|

|

|

高危命令执行 |

实时检测当前系统中执行的高危命令,当发生高危命令执行时,及时触发告警。 |

|

|

异常Shell |

检测系统中异常Shell的获取行为,包括对Shell文件的修改、删除、移动、复制、硬链接、访问权限变化。 |

|

|

Crontab可疑任务 |

检测并列出当前所有主机系统中自启动服务、定时任务、预加载动态库、Run注册表键或者开机启动文件夹的汇总信息。 帮助用户通过自启动变更情况,及时发现异常自启动项,快速定位木马程序的问题。 |

|

|

容器镜像阻断 |

在Docker环境中容器启动前,对镜像异常行为策略中指定的不安全容器镜像进行告警并阻断。 |

|

|

异常登录 |

检测主机异地登录行为并进行告警,用户可根据实际情况采取相应措施(例如:忽略、修改密码等)。 如果在非常用登录地登录,则触发安全事件告警。 |

|

|

非法系统账号 |

检测主机系统中的账号,列出当前系统中的可疑账号信息,帮助用户及时发现非法账号。 |

|

|

漏洞逃逸攻击 |

监控到容器内进程行为符合已知漏洞的行为特征时(例如:“脏牛”、“bruteforce”、“runc”、“shocker”等),触发逃逸漏洞攻击告警。 |

|

|

文件逃逸攻击 |

监控发现容器进程访问了宿主机系统的关键文件目录(例如:“/etc/shadow”、“/etc/crontab”),则认为容器内发生了逃逸文件访问,触发告警。即使该目录符合容器配置的目录映射规则,仍然会触发告警。 |

|

|

容器进程异常 |

容器业务通常比较单一。如果用户能够确定容器内只会运行某些特定进程,可以在控制台配置安全策略设置进程白名单并将策略关联容器镜像。 对于已关联的容器镜像启动的容器,只允许白名单进程启动,如果容器内存在非白名单进程,触发容器异常程序告警。 |

|

|

容器异常启动 |

对容器启动时使用不合规的参数进行检测告警。 容器启动时可以带有很多参数,对容器进行权限设置。如果没有正确设置,可能会导致权限过大,给攻击者留下可以利用的方式。 |

|

|

高危系统调用 |

Linux系统调用是用户进程进入内核执行任务的请求通道。监控容器进程,如果发现进程使用了危险系统调用(例如:“open_by_handle_at”、“ptrace”、“setns”、“reboot”等),触发高危系统调用告警。 |

|

|

敏感文件访问 |

检测重要文件的提权或持久化等访问行为,对访问行为进行告警。 |

|

|

Windows网页防篡改 |

防止网站Windows服务器中的静态网页文件被篡改。 |

|

|

Linux网页防篡改 |

防止网站Linux服务器中的静态网页文件被篡改。 |

|

|

动态网页防篡改 |

防止网站Windows和Linux服务器中的动态网页文件被篡改。 |

|

|

应用防护 |

为运行时的应用提供安全防御。您无需修改应用程序文件,只需将探针注入到应用程序,即可为应用提供强大的安全防护能力。 当前只支持操作系统为Linux的服务器,且仅支持Java应用接入。 |

|

|

自动化阻断 |

对恶意程序自动隔离查杀、勒索病毒自动阻断、网页防篡改自动阻断成功的事件进行通知。 |

|

|

可疑进程运行 |

检测未经过认证或授权的应用进程运行,一旦发现进行告警。 |

|

|

可疑进程文件访问 |

检测未经过认证或授权的进程访问指定的目录,一旦发现进行告警。 |

|

|

账户登录 |

登录成功 |

对登录成功的账户进行通知。 |

|

主机防御 |

勒索防护关闭 |

对勒索病毒防护异常关闭或手动关闭的情况发送告警通知。 |