更新时间:2025-10-24 GMT+08:00

Kubernetes安全漏洞公告(CVE-2024-10220)

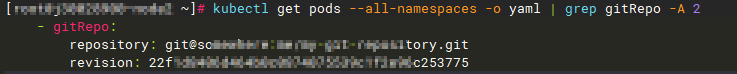

Kubernetes社区近日公布了一个安全漏洞(CVE-2024-10220),该漏洞使得具有创建Pod权限的攻击者能够通过部署配置了gitRepo卷的Pod来执行容器外的任意命令。攻击者可以利用目标Git仓库中的钩子(hooks)目录,实现容器逃逸并执行攻击命令。

漏洞详情

|

漏洞类型 |

CVE-ID |

漏洞级别 |

披露/发现时间 |

|---|---|---|---|

|

容器逃逸 |

高 |

2024-11-22 |

漏洞影响

受影响的CCE Autopilot集群版本如下:

- v1.27.0-r0-v1.27.8-r0

- v1.28.0-r0-v1.28.6-r0

漏洞修复方案

- 当前CCE Autopilot集群已修复该漏洞,请及时将集群升级至漏洞修复版本。已EOS集群版本请升级到在维版本进行修复。

- 由于gitRepo存储卷已被弃用,社区建议的解决方案是使用initContainers容器执行Git克隆操作,然后将目录挂载至Pod容器中,请参见社区示例。