Proteção de operações críticas

Somente um administrador pode configurar a proteção de operação crítica, e os usuários do IAM só podem visualizar as configurações. Se um usuário do IAM precisar modificar as configurações, ele poderá solicitar que o administrador execute a modificação ou conceda as permissões necessárias.

Usuários federados não precisam verificar sua identidade ao executar operações críticas.

Dispositivo de MFA virtual

Um dispositivo de MFA gera códigos de verificação de 6 dígitos em conformidade com o TOTP (Algoritmo de senha de uso único baseado em tempo). Os dispositivos de MFA podem ser baseados em hardware ou software. Atualmente, apenas dispositivos de MFA virtuais baseados em software são suportados e são programas de aplicações executados em dispositivos inteligentes, como telefones celulares.

Esta seção descreve como vincular um dispositivo de MFA virtual, por exemplo, o aplicativo Huawei Cloud. Se você instalou outro aplicativo de MFA, adicione um usuário seguindo as instruções na tela. Para obter detalhes sobre como vincular ou remover um dispositivo de MFA virtual, consulte Dispositivo de MFA virtual.

O método para vincular um dispositivo de MFA virtual varia dependendo se sua conta da Huawei Cloud foi atualizada para uma HUAWEI ID.

Antes de vincular um dispositivo de MFA virtual, verifique se você instalou um aplicativo de MFA (como um aplicativo Autenticador) em seu dispositivo móvel.

- Vá para a página Configurações de segurança.

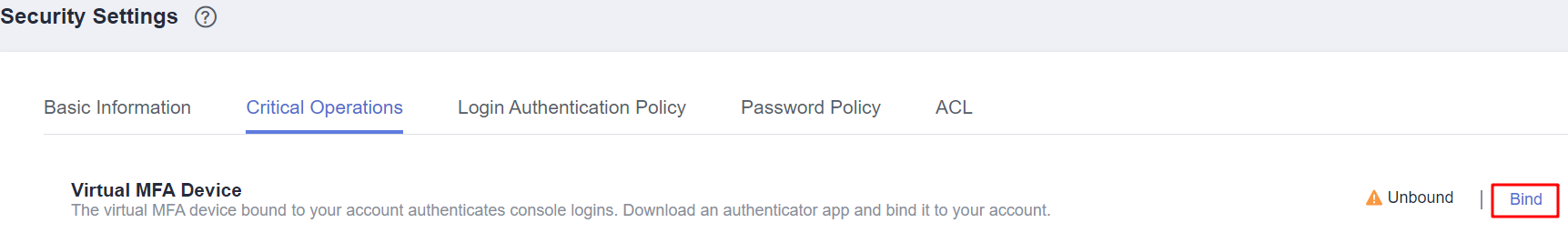

- Clique na guia Critical Operations e clique em Bind na linha Virtual MFA Device.

Figura 1 Dispositivo de MFA virtual

- Configure o aplicativo de MFA digitalizando o código QR ou inserindo manualmente a chave secreta.

Você pode vincular um dispositivo de MFA virtual à sua conta digitalizando o código QR ou inserindo a chave secreta.

- Digitalizar o código QR

Abra o aplicativo de MFA em seu telefone celular e use-o para digitalizar o código QR exibido na página Bind Virtual MFA Device. Sua conta ou usuário IAM é então adicionado à aplicação.

- Inserir manualmente a chave secreta

Abra o aplicativo de MFA no seu celular e digite a chave secreta.

O usuário só pode ser adicionado manualmente usando senhas de uso único baseadas em tempo (TOTP). É aconselhável ativar a definição automática da hora no seu telefone celular.

- Digitalizar o código QR

- Visualize os códigos de verificação no aplicativo de MFA. O código é atualizado automaticamente a cada 30 segundos.

- Na página Bind Virtual MFA Device, insira dois códigos de verificação consecutivos e clique em OK.

- Vá para a página Configurações de segurança.

- Clique na guia Critical Operations e clique em Bind na linha Virtual MFA Device.

Figura 2 Vincular um dispositivo de MFA virtual

- Na página Account & security da central de contas da HUAWEI ID, vincule um autenticador à sua HUAWEI ID conforme as instruções.

Proteção de logon

Depois que a proteção de logon estiver ativada, você e os usuários do IAM criados usando sua conta precisarão inserir um código de verificação além do nome de usuário e senha durante o logon. Ative esta função para a segurança da conta.

Para a conta, apenas o administrador da conta pode ativar a proteção de logon para ela. Para usuários do IAM, o administrador da conta e outros administradores podem ativar esse recurso para os usuários.

- (Administrador) Ativação da proteção de logon para um usuário do IAM

Para ativar a proteção de logon para um usuário do IAM, acesse a página Users e escolha More > Security Settings na linha que contém o usuário do IAM. Na área Login Protection na guia Security Settings exibida, clique em

ao lado de Verification Method e selecione um método de verificação de SMS, e-mail ou dispositivo de MFA virtual.

ao lado de Verification Method e selecione um método de verificação de SMS, e-mail ou dispositivo de MFA virtual.

Depois de ativar a proteção de logon, os usuários do IAM precisam executar a verificação de identidade quando acessarem a Huawei Cloud usando o console de gerenciamento. A configuração não se aplica se os usuários do IAM usarem acesso programático.

- Ativação da proteção de logon para sua conta da Huawei Cloud

Se a sua conta da Huawei Cloud não tiver sido atualizada para uma HUAWEI ID, você poderá ativar a proteção de logon na página Security Settings. Vá para a página Security Settings e clique na guia Critical Operations. Clique em Enable ao lado de Login Protection, selecione um método de verificação, digite o código de verificação e clique em OK.

Figura 3 Ativação da proteção de logon

- Ativação da proteção de logon para sua HUAWEI ID

Se a sua conta da Huawei Cloud tiver sido atualizada para uma HUAWEI ID, ative a proteção de logon na central de contas da HUAWEI ID. Vá para a central de contas da HUAWEI ID, escolha Account & security, localize Two-step verification na área Security verification, clique em ENABLE, conclua a verificação e clique em OK.

O sistema autentica sua identidade quando você faz logon com uma HUAWEI ID. Se você usar um novo terminal para fazer logon, você será autenticado com seu número de telefone de segurança no primeiro logon. Se a verificação em duas etapas não estiver ativada, clique em Trust para adicionar seu terminal à lista de confiança. Então você não precisará mais realizar a autenticação ao fazer logon usando este terminal na próxima vez.

Proteção da operação

- Ativação da proteção da operação

Depois que a proteção de operação é ativada, você e os usuários do IAM criados usando sua conta precisam inserir um código de verificação ao executar uma operação crítica, como a exclusão de um ECS. Essa função está ativada por padrão. Para garantir a segurança do recurso, mantenha-a ativada.

A verificação é válida por 15 minutos e você não precisa ser verificado novamente ao realizar operações críticas dentro do período de validade.

- Vá para a página Configurações de segurança.

- Na guia Critical Operations, localize a linha Operation Protection e clique em Enable.

Figura 4 Ativar a proteção de operação

- Selecione Enable e, em seguida, selecione Self-verification ou Verification by another person.

Se você selecionar Verification by another person, uma verificação de identidade será necessária para garantir que esse método de verificação esteja disponível.

Figura 5 Configuração da proteção da operação

- Self-verification: você ou os próprios usuários do IAM executam a verificação ao executar uma operação crítica.

- Verification by another person: a pessoa especificada conclui a verificação quando você ou os usuários do IAM executam uma operação crítica. Somente a verificação por SMS e e-mail é suportada.

- Clique em OK.

- Desativação da proteção de operação

Se a proteção da operação estiver desativada, você e os usuários do IAM criados usando sua conta não precisarão inserir um código de verificação ao executar uma operação crítica.

- Vá para a página Configurações de segurança.

- Na guia Critical Operations, localize a linha Operation Protection e clique em Change.

Figura 6 Desativação da proteção de operação

- Selecione Disable e clique em OK.

Figura 7 Desativação da proteção de operação

- Insira um código de verificação.

- Self-verification: o administrador que deseja desativar a proteção de operação conclui a verificação. SMS, e-mail e verificação de MFA virtual são suportados.

- Verification by another person: a pessoa especificada completa a verificação. Somente a verificação por SMS e e-mail é suportada.

- Clique em OK.

- Cada serviço de nuvem define suas próprias operações críticas.

- Quando os usuários do IAM criados usando sua conta executam uma operação crítica, eles serão solicitados a escolher um método de verificação de e-mail, SMS e dispositivo de MFA virtual.

- Se um usuário estiver vinculado apenas a um número de celular, apenas a verificação por SMS estará disponível.

- Se um usuário estiver vinculado apenas a um endereço de e-mail, apenas a verificação de e-mail estará disponível.

- Se um usuário não estiver vinculado a um endereço de e-mail, número de celular ou dispositivo de MFA virtual, o usuário precisará vincular pelo menos um deles antes que ele possa executar quaisquer operações críticas.

- Talvez você não consiga receber códigos de verificação por e-mail ou SMS devido a erros de comunicação. Nesse caso, é aconselhável usar um dispositivo de MFA virtual para verificação.

- Você pode alterar o número de celular ou endereço de e-mail em Minha conta e alterar o dispositivo de MFA virtual na página Configurações de segurança do console do IAM.

- Se a proteção de operação estiver ativada, os usuários do IAM precisarão inserir códigos de verificação ao executar uma operação crítica. Os códigos de verificação são enviados para o número de celular ou endereço de e-mail vinculado aos usuários do IAM.

Gerenciamento de chaves de acesso

- Ativação do gerenciamento de chaves de acesso

Após a ativação do gerenciamento de chaves de acesso, somente o administrador pode criar, ativar, desativar ou excluir chaves de acesso de usuários do IAM. Esta função está desativada por padrão. Para garantir a segurança dos recursos, ative essa função.

Para ativar o gerenciamento de chaves de acesso, clique na guia Critical Operations na página Configurações de segurança e clique em

na linha Access Key Management.

na linha Access Key Management. - Desativação do gerenciamento de chaves de acesso

Depois que o gerenciamento de chaves de acesso é desativado, todos os usuários do IAM podem criar, ativar, desativar ou excluir suas próprias chaves de acesso.

Para ativar o gerenciamento de chaves de acesso, clique na guia Critical Operations na página Configurações de segurança e clique em

na linha Access Key Management.

na linha Access Key Management.

Autogerenciamento de informações

- Ativação do autogerenciamento de informações

Por padrão, o autogerenciamento de informações é ativado, indicando que todos os usuários do IAM podem gerenciar suas próprias informações básicas (senha de logon, número de celular e endereço de e-mail). Determine se permitir que os usuários do IAM gerenciem suas próprias informações e quais informações eles podem modificar.

Para ativar o autogerenciamento de informações, clique na guia Critical Operations na página Configurações de segurança e clique em Enable na linha Information Self-Management. Selecione Enable, selecione os tipos de informações que os usuários do IAM podem modificar e clique em OK.

- Desativação do autogerenciamento de informações

Depois de desativar o autogerenciamento de informações, somente os administradores podem gerenciar suas próprias informações básicas. Se os usuários do IAM precisarem modificar a senha de logon, o número de celular ou o endereço de e-mail, eles poderão entrar em contato com o administrador. Para mais detalhes, consulte Visualização ou modificação das informações do usuário do IAM.

Para desativar o autogerenciamento de informações, clique na guia Critical Operations na página Configurações de segurança e clique em Change na linha Information Self-Management. No painel exibido, selecione Disable e clique em OK.

Operações críticas

As tabelas a seguir listam as operações críticas definidas por cada serviço de nuvem.

|

Categoria de serviço |

Serviço |

Operação crítica |

|---|---|---|

|

Computação |

Elastic Cloud Server (ECS) |

|

|

Bare Metal Server (BMS) |

|

|

|

Auto Scaling (AS) |

Excluir um grupo de AS |

|

|

Armazenamento |

Object Storage Service (OBS) |

|

|

Elastic Volume Service (EVS) |

Excluir um disco de EVS |

|

|

Cloud Backup and Recovery (CBR) |

|

|

|

CDN e Intelligent Edge |

Content Delivery Network (CDN) |

Configurar a política de encerramento de serviço |

|

Containers |

Cloud Container Engine (CCE) |

Excluir um cluster |

|

Application Orchestration Service (AOS) |

Excluir uma pilha |

|

|

Rede |

Domain Name Service (DNS) |

|

|

Virtual Private Cloud (VPC) |

|

|

|

Elastic Load Balance (ELB) |

|

|

|

Elastic IP (EIP) |

|

|

|

Rede |

Virtual Private Network (VPN) |

|

|

Segurança e conformidade |

SSL Certificate Manager (SCM) |

|

|

Gerenciamento e governança |

Identity and Access Management (IAM) |

|

|

Gerenciamento e governança |

Cloud Trace Service (CTS) |

Desativar um rastreador do sistema |

|

Gerenciamento e governança |

Log Tank Service (LTS) |

|

|

Aplicação |

Distributed Cache Service (DCS) |

|

|

Nuvem dedicada |

Dedicated Distributed Storage Service (DSS) |

Excluir um disco |

|

Banco de dados |

RDS for MySQL |

|

|

Banco de dados |

RDS for PostgreSQL |

|

|

Banco de dados |

GaussDB(for MySQL) |

|

|

Banco de dados |

Document Database Service (DDS) |

|

|

Inteligência empresarial |

GaussDB(DWS) |

|

|

MapReduce Service (MRS) |

|

|

|

Comunicações em nuvem |

Message&SMS |

|

|

Desenvolvimento de software DevCloud |

Project management (ProjectMan) |

|

|

Suporte ao usuário |

Central de cobrança |

|