Configuração de regras de grupo de segurança

Cenários

Um grupo de segurança é um conjunto de regras de controle de acesso para ECSs e instâncias de BD do RDS que têm os mesmos requisitos de proteção de segurança e são mutuamente confiáveis em uma VPC.

Esta seção descreve como criar um grupo de segurança para permitir que endereços IP e portas específicos acessem ao RDS.

Verifique em primeiro se o ECS e a instância de BD do RDS estão no mesmo grupo de segurança.

- Se o ECS e a instância de BD do RDS estiverem no mesmo grupo de segurança, eles poderão se comunicar entre si por padrão. Nenhuma regra de grupo de segurança precisa ser configurada. Vá para Conexão a uma instância de BD por meio de uma rede privada.

- Se o ECS e a instância de BD do RDS estiverem em grupos de segurança diferentes, será necessário configurar as regras de grupo de segurança para eles separadamente.

- Instância de BD RDS: configure uma regra de entrada para o grupo de segurança ao qual a instância de BD do RDS está associada.

- ECS: a regra de grupo de segurança padrão permite todos os pacotes de dados de saída. Nesse caso, não é necessário configurar uma regra de grupo de segurança para o ECS. Se nem todo o tráfego de saída for permitido no grupo de segurança, será necessário configurar uma regra de saída para o ECS.

Esta seção descreve como configurar uma regra de entrada para uma instância de BD do RDS.

Para obter detalhes sobre os requisitos das regras de grupo de segurança, consulte a seção Adição de uma regra de grupo de segurança no Guia de usuário da Virtual Private Cloud.

Precauções

A regra de grupo de segurança padrão permite todos os pacotes de dados de saída. ECSs e instâncias de BD do RDS podem acessar um aos outros se estiverem no mesmo grupo de segurança. Depois que um grupo de segurança é criado, você pode configurar regras de grupo de segurança para controlar o acesso de e para as instâncias de BD no grupo de segurança.

- Por padrão, você pode criar um máximo de 100 grupos de segurança em sua conta de nuvem.

- Por padrão, você pode adicionar até 50 regras de grupo de segurança a um grupo de segurança.

- Uma instância de BD do RDS pode ser associada a vários grupos de segurança.

- Muitas regras de grupo de segurança aumentarão a latência do primeiro pacote. É aconselhável criar no máximo 50 regras para cada grupo de segurança.

- Para habilitar o acesso a uma instância de BD do RDS a partir de recursos fora do grupo de segurança, você precisa configurar uma regra de entrada para o grupo de segurança associado à instância de BD do RDS.

Para garantir a segurança de seus dados e instâncias de BD, é aconselhável usar o princípio do privilégio mínimo para acesso ao banco de dados. Altere a porta do banco de dados (valor padrão: 1433) e defina o endereço IP como o endereço do servidor remoto ou qualquer endereço IP na menor sub-rede do servidor remoto para controlar o acesso do servidor remoto.

O valor padrão de Source é 0.0.0.0/0, indicando que as instâncias de BD do RDS no grupo de segurança podem ser acessadas a partir de qualquer endereço IP.

Para obter detalhes sobre os requisitos das regras de grupo de segurança, consulte a seção Adição de uma regra de grupo de segurança no Guia de usuário da Virtual Private Cloud.

Procedimento

- Faça logon no console de gerenciamento.

- Clique em

no canto superior esquerdo e selecione uma região e um projeto.

no canto superior esquerdo e selecione uma região e um projeto. - Clique em

no canto superior esquerdo da página e escolha Databases > Relational Database Service.

no canto superior esquerdo da página e escolha Databases > Relational Database Service. - Na página Instances, clique no nome da instância de BD.

- Configure regras de grupos de segurança.

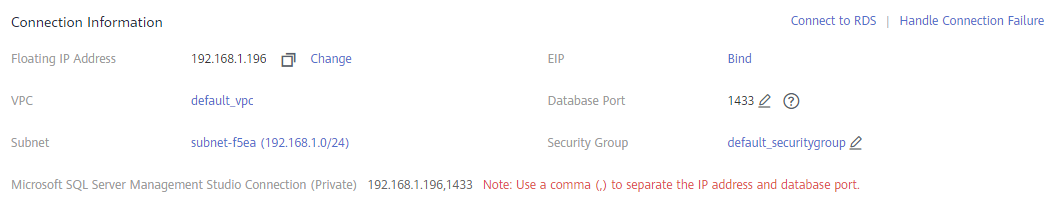

Na área Connection Information da página Basic Information, clique no grupo de segurança.Figura 1 Informações de conexão

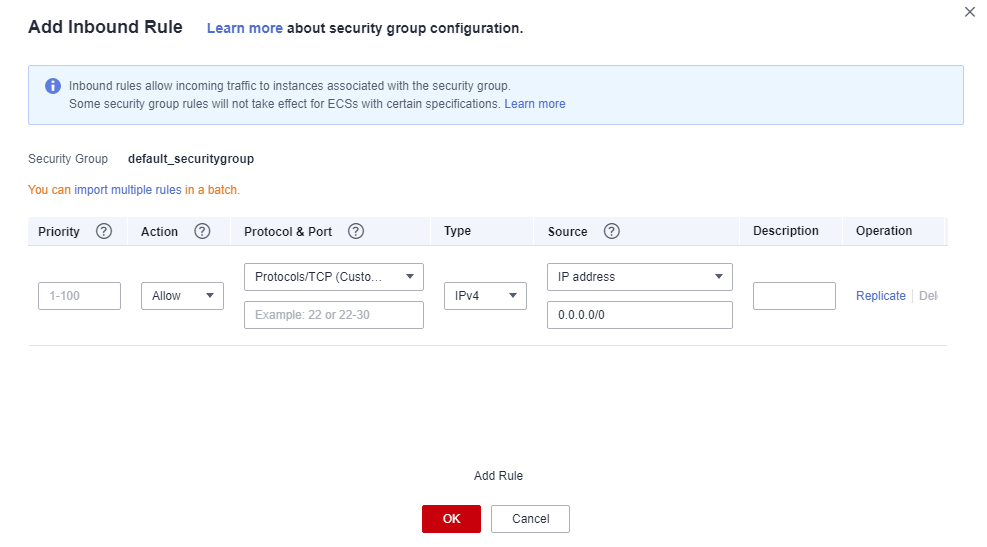

- Na guia Inbound Rules, clique em Add Rule. Na caixa de diálogo exibida, defina os parâmetros necessários para adicionar uma regra de entrada.

Você pode clicar em + para adicionar mais regras de entrada.Figura 2 Adicionar uma regra de entrada

Tabela 1 Descrição do parâmetro da regra de entrada Parâmetro

Descrição

Exemplo de valor

Priority

Prioridade de regra de grupo de segurança.

Intervalo de valor: de 1 a 100. A prioridade padrão é 1 e tem a prioridade mais alta. A regra de grupo de segurança com um valor menor tem uma prioridade mais alta.

1

Action

Ações de regra de grupo de segurança.

Uma regra com uma ação de negação substitui outra com uma ação de permitir se as duas regras tiverem a mesma prioridade.

Allow

Protocol & Port

Protocol: protocolo de rede. Opções disponíveis: All, TCP, UDP, ICMP ou GRE.

TCP

Port: a porta pela qual o tráfego pode alcançar sua instância de BD.

Uma instância do RDS for SQL Server pode usar a porta de banco de dados padrão 1433 ou qualquer porta do intervalo 2100-9500 (excluindo 5355 e 5985). Se sua instância usa 019 Enterprise Edition, 2019 Standard Edition, 2019 Web Edition, 2017 Enterprise Edition, 2017 Standard Edition ou 2017 Web Edition, as portas 5050, 5353 e 5986 não podem ser especificadas para ela.

1433

Type

Tipo do endereço IP. No momento, apenas IPv4 é suportado.

IPv4

Source

Endereço de origem. Pode ser um único endereço IP, um grupo de endereços IP ou um grupo de segurança para permitir o acesso deles à sua instância de BD. Exemplos:

- Endereço IP único: 192.168.10.10/32 (endereço IPv4)

- Segmento do endereço IP: 192.168.1.0/24 (segmento de endereço IPv4)

- Todos os endereços IP: 0.0.0.0/0 (qualquer endereço IPv4)

- Grupo de segurança: sg-abc

- Grupo de endereço IP: ipGroup-test

0.0.0.0/0

Description

Informações complementares sobre a regra de grupo de segurança. Este parâmetro é opcional.

A descrição pode conter no máximo 255 caracteres e não pode conter colchetes angulares (<) ou (>).

-