Uso de una imagen de terceros

Escenario

CCE le permite crear cargas de trabajo utilizando imágenes extraídas de repositorios de imágenes de terceros.

Generalmente, se puede acceder a un repositorio de imágenes de terceros solo después de la autenticación (usando su cuenta y contraseña). CCE utiliza la autenticación basada en secreto para extraer imágenes. Por lo tanto, debe crear un secreto para un repositorio de imágenes antes de extraer imágenes del repositorio.

Requisitos previos

El nodo donde se ejecuta la carga de trabajo es accesible desde las redes públicas.

Uso de la consola

- Cree un secreto para acceder a un repositorio de imágenes de terceros.

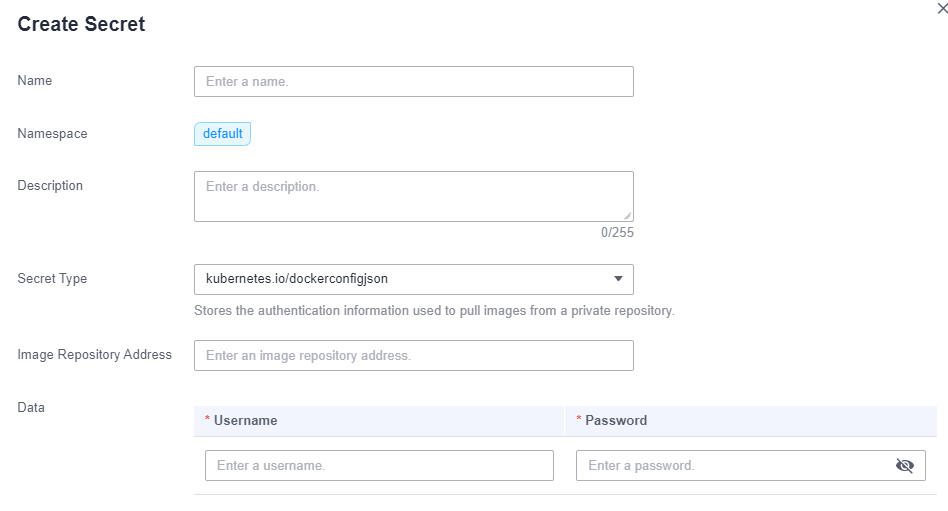

Haga clic en el nombre del clúster y acceda a la consola del clúster. En el panel de navegación, elija ConfigMaps and Secrets. En la página de la ficha Secrets, haga clic en Create Secret en la esquina superior derecha. Ajusta Secret Type a kubernetes.io/dockerconfigjson. Para obtener más información, véase Creación de un secreto.

Introduzca el nombre de usuario y la contraseña utilizados para acceder al repositorio de imágenes de terceros.

Figura 1 Creación de un secreto

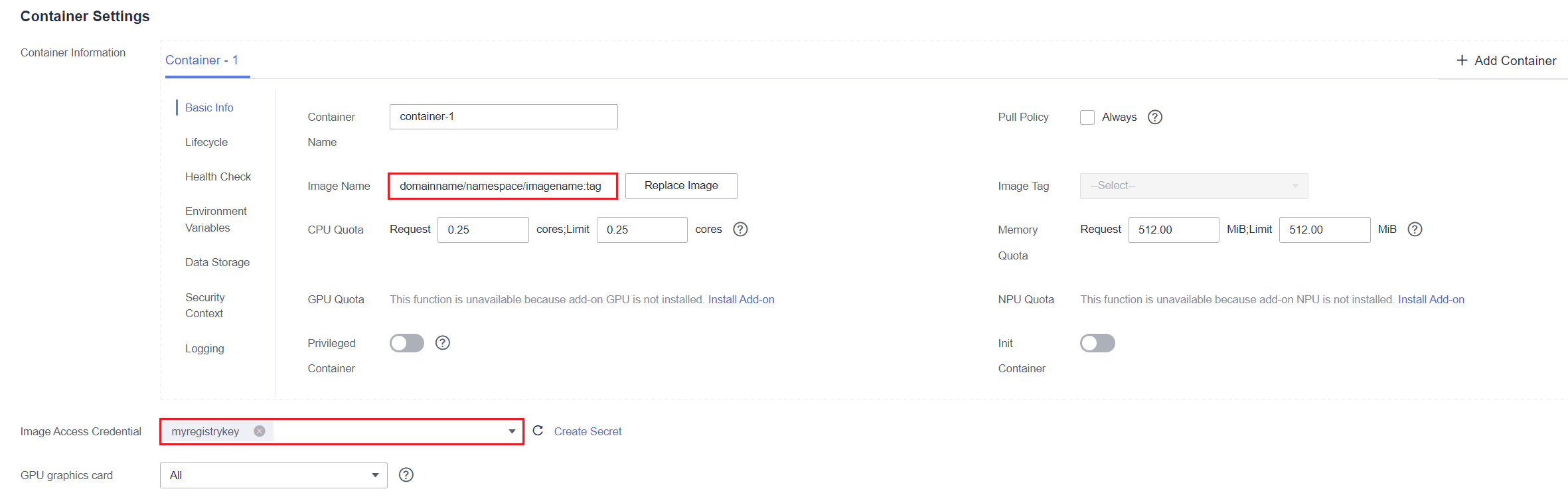

- Al crear una carga de trabajo, puede introducir una ruta de imagen privada en el formato domainname/namespace/imagename:tag en Image Name y seleccionar la clave creada.

- Defina otros parámetros y haga clic en Create Workload.

Uso de kubectl

- Utilice kubectl para conectarse al clúster. Para obtener más información, véase Conexión a un clúster con kubectl.

- Cree un secreto del tipo dockercfg usando kubectl.

kubectl create secret docker-registry myregistrykey --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL

En los comandos anteriores, myregistrykey indica el nombre de secreto y otros parámetros se describen de la siguiente manera:

- DOCKER_REGISTRY_SERVER: dirección de un repositorio de imágenes de terceros, por ejemplo, www.3rdregistry.com o 10.10.10.10:443

- DOCKER_USER: cuenta utilizada para iniciar sesión en un repositorio de imágenes de terceros

- DOCKER_PASSWORD: contraseña utilizada para iniciar sesión en un repositorio de imágenes de terceros

- DOCKER_EMAIL: correo electrónico de un repositorio de imágenes de terceros

- Utilice una imagen de terceros para crear una carga de trabajo.

Un secreto dockecfg se utiliza para la autenticación cuando se obtiene una imagen privada. A continuación se muestra un ejemplo de uso de myregistrykey para la autenticación.

apiVersion: v1 kind: Pod metadata: name: foo namespace: default spec: containers: - name: foo image: www.3rdregistry.com/janedoe/awesomeapp:v1 imagePullSecrets: - name: myregistrykey #Use the created secret.